DLMS Green Book学习笔记

- s1 Scope

- s3 Terms, definitions and abbreviations and symbols

- s4 Information exchange in DLMS/COSEM

- s4.1 General

- s4.2 Communication model

- s4.3 Naming and addressing

- s4.4 Connection oriented operation

- s4.5 Application associations

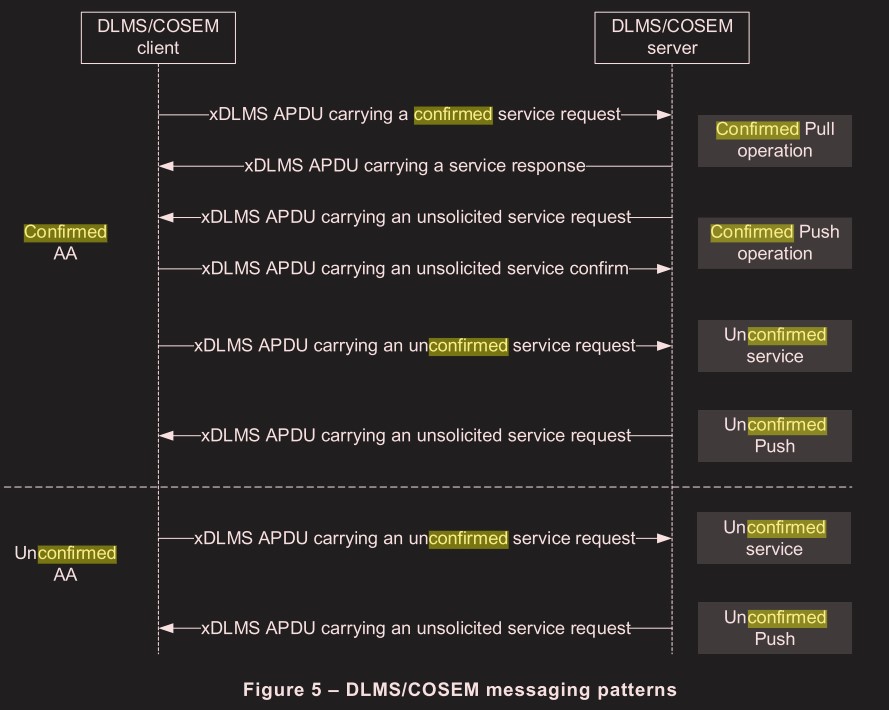

- s4.6 Messaging patterns

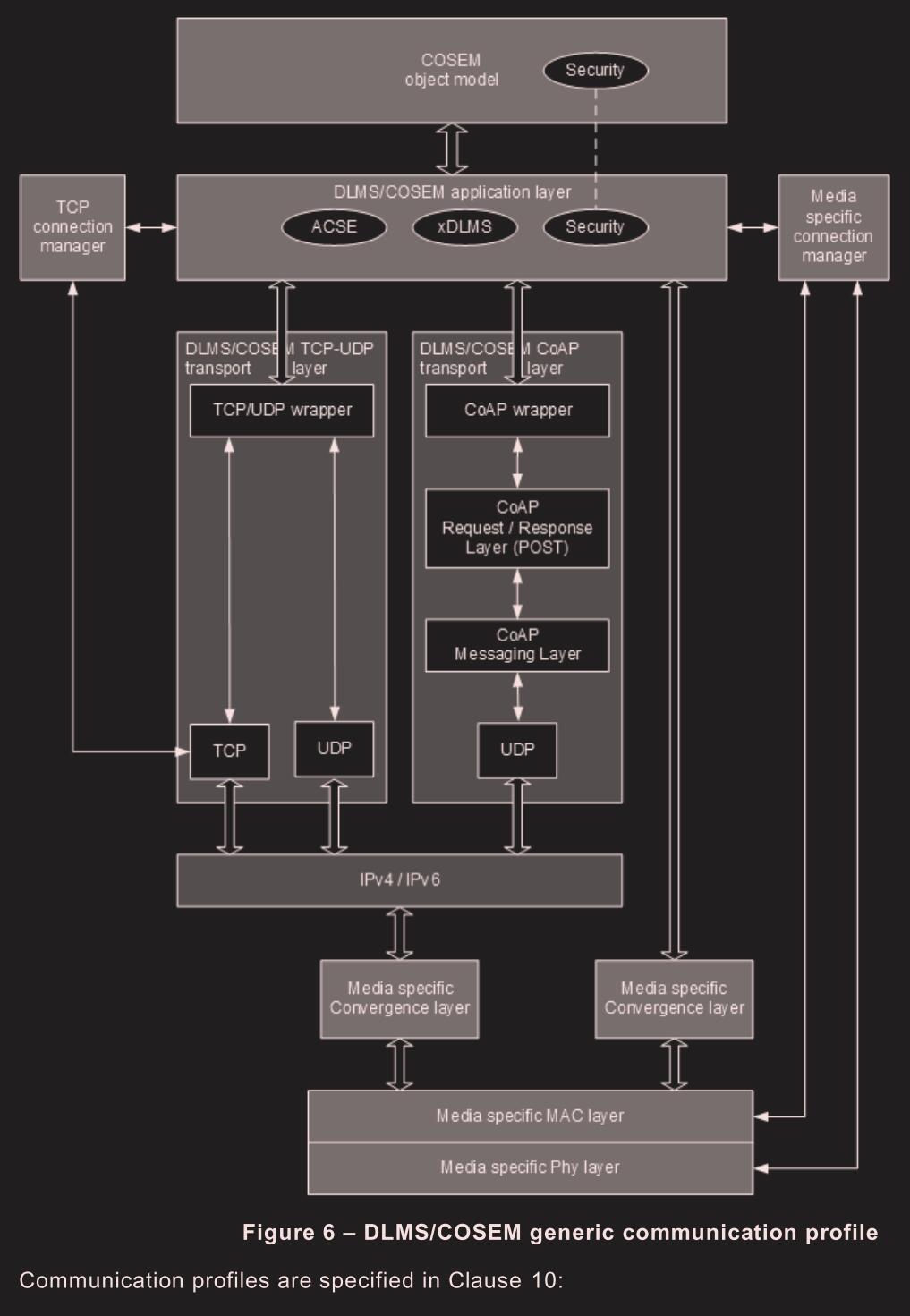

- s4.8 Communication profiles

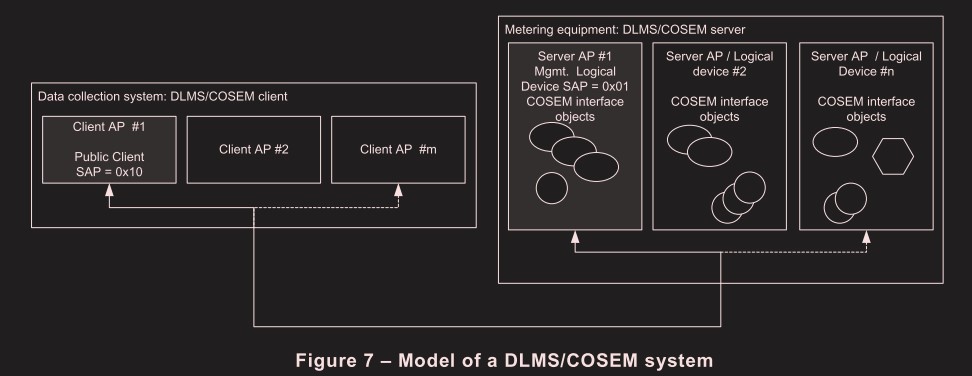

- s4.9 Model of a DLMS/COSEM system

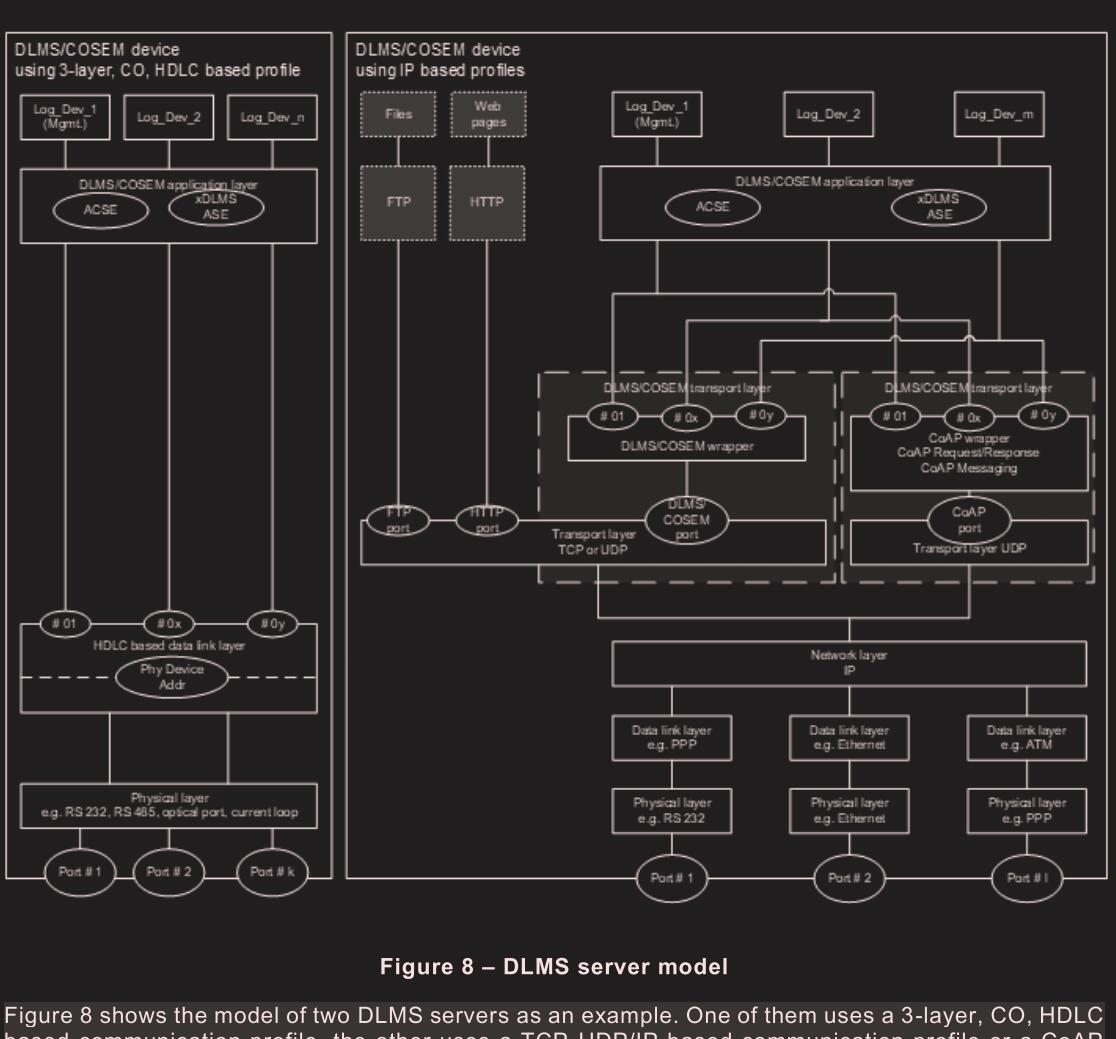

- s4.10 Model of DLMS servers

- s4.11 Model of a DLMS client

- s4.12 Interoperability and interconnectivity in DLMS/COSEM

- s4.13 Ensuring interconnectivity: the protocol identification service

- s4.14 System integration and installation

- s5 Physical layer services and procedures for connection-oriented asynchronous data exchange

- s6 Direct Local Connection

- s7 DLMS/COSEM transport layer for IP networks

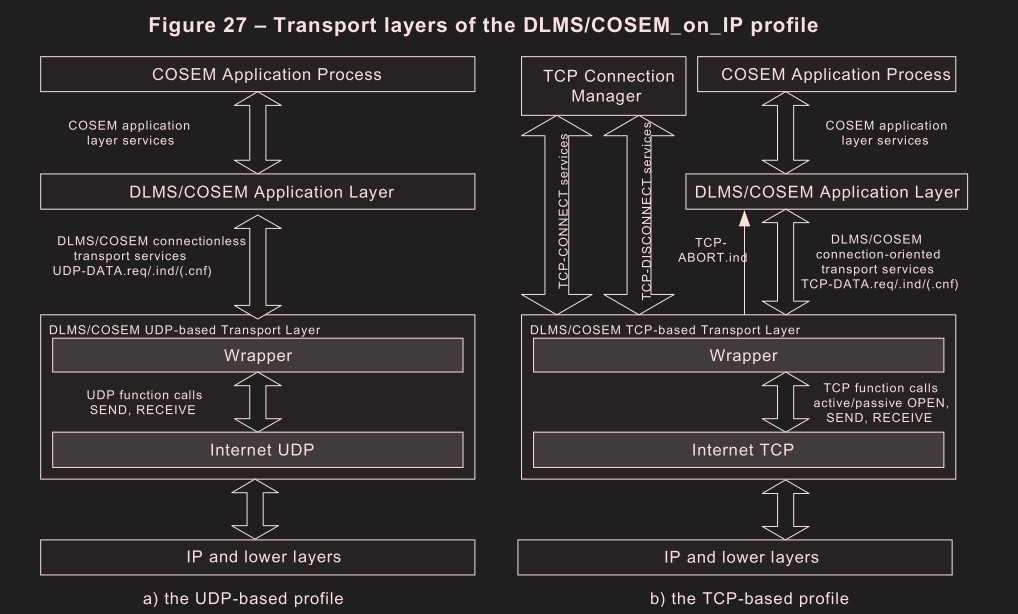

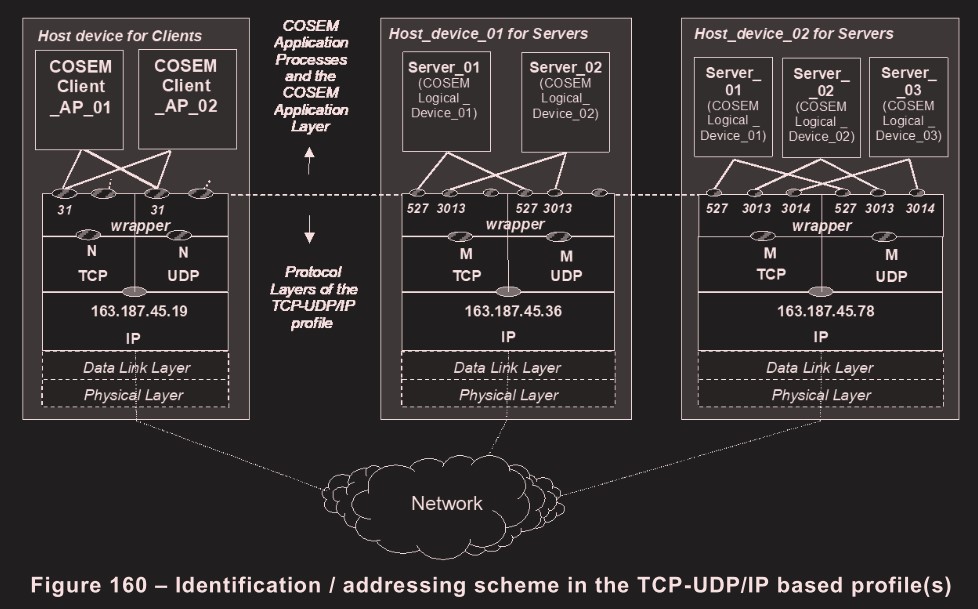

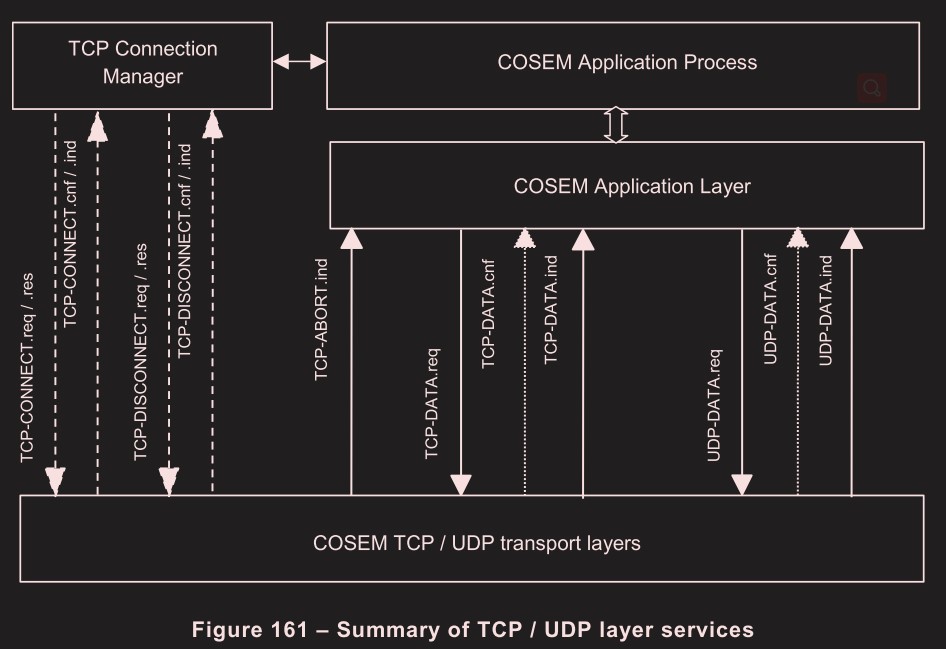

- s7.2 The TCP-UDP/IP based transport layers

- s7.3 The DLMS/COSEM CoAP based transport layer

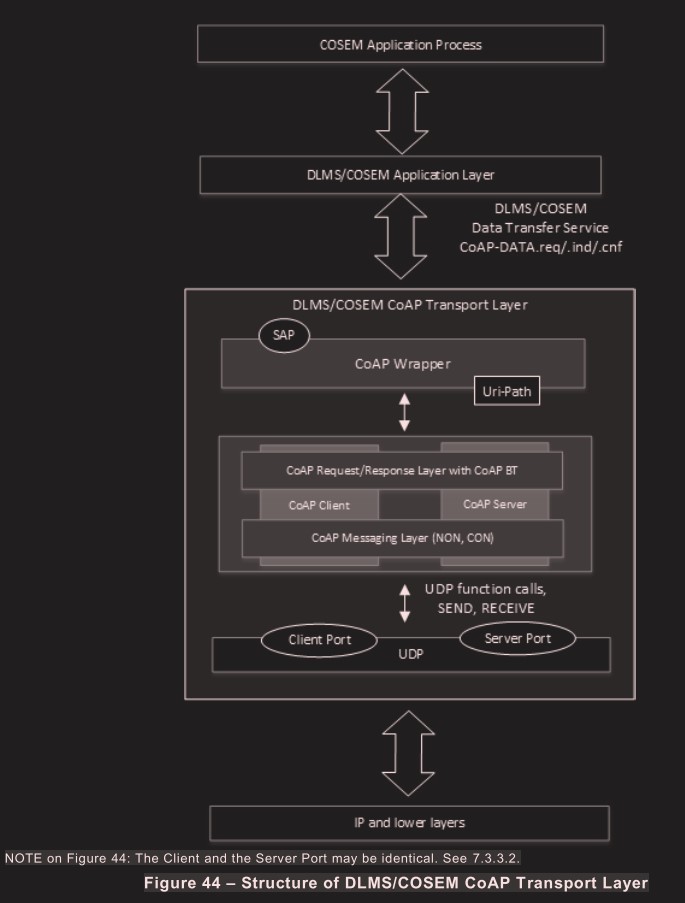

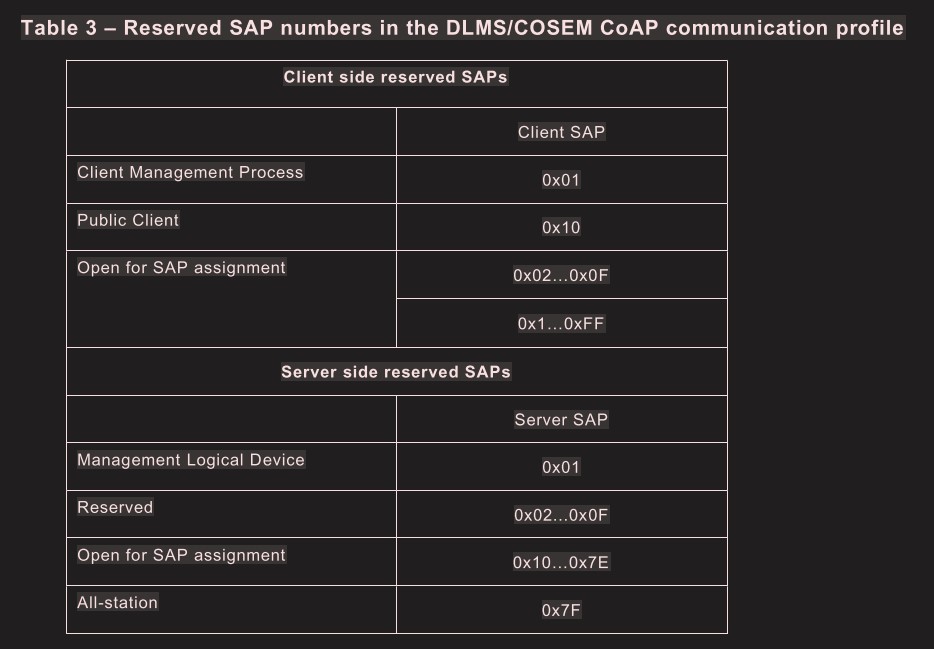

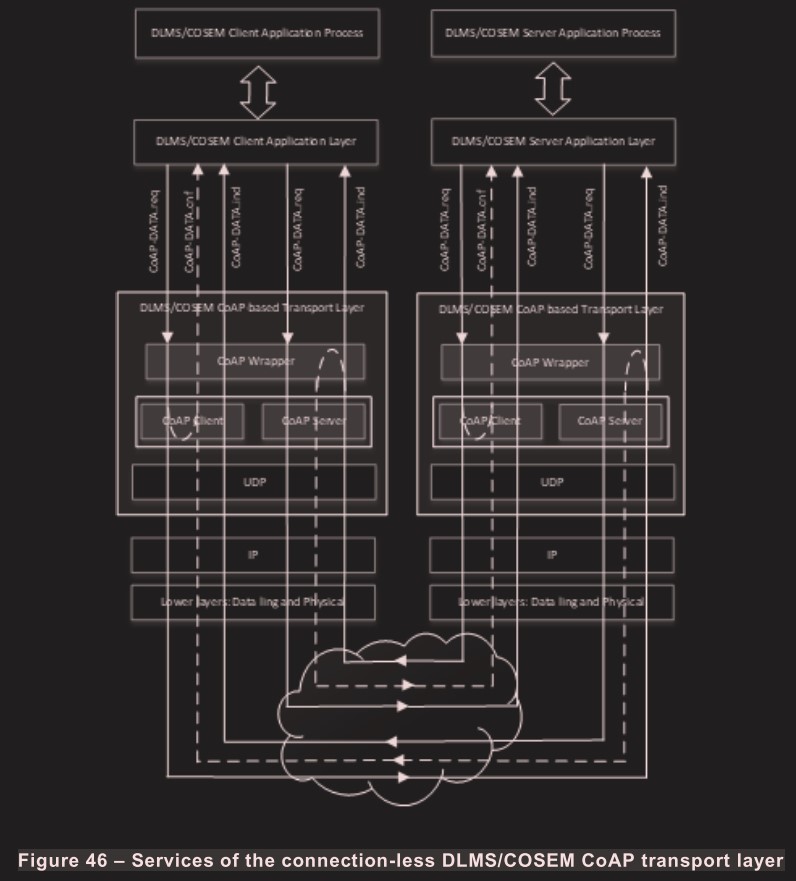

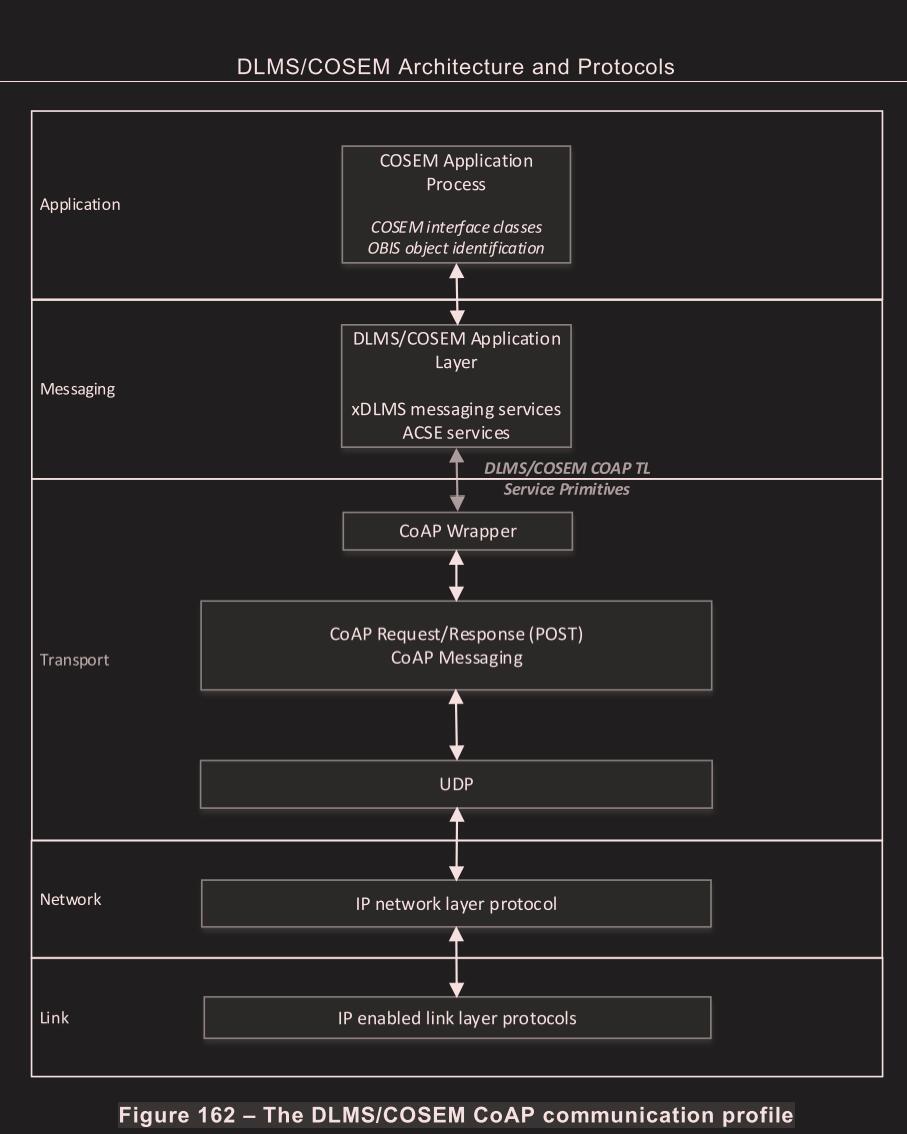

- s7.3.2 Overview

- s7.3.3 Structure of the DLMS/COSEM CoAP transport layer

- s7.3.4 Service specification for the DLMS/COSEM CoAP transport layer

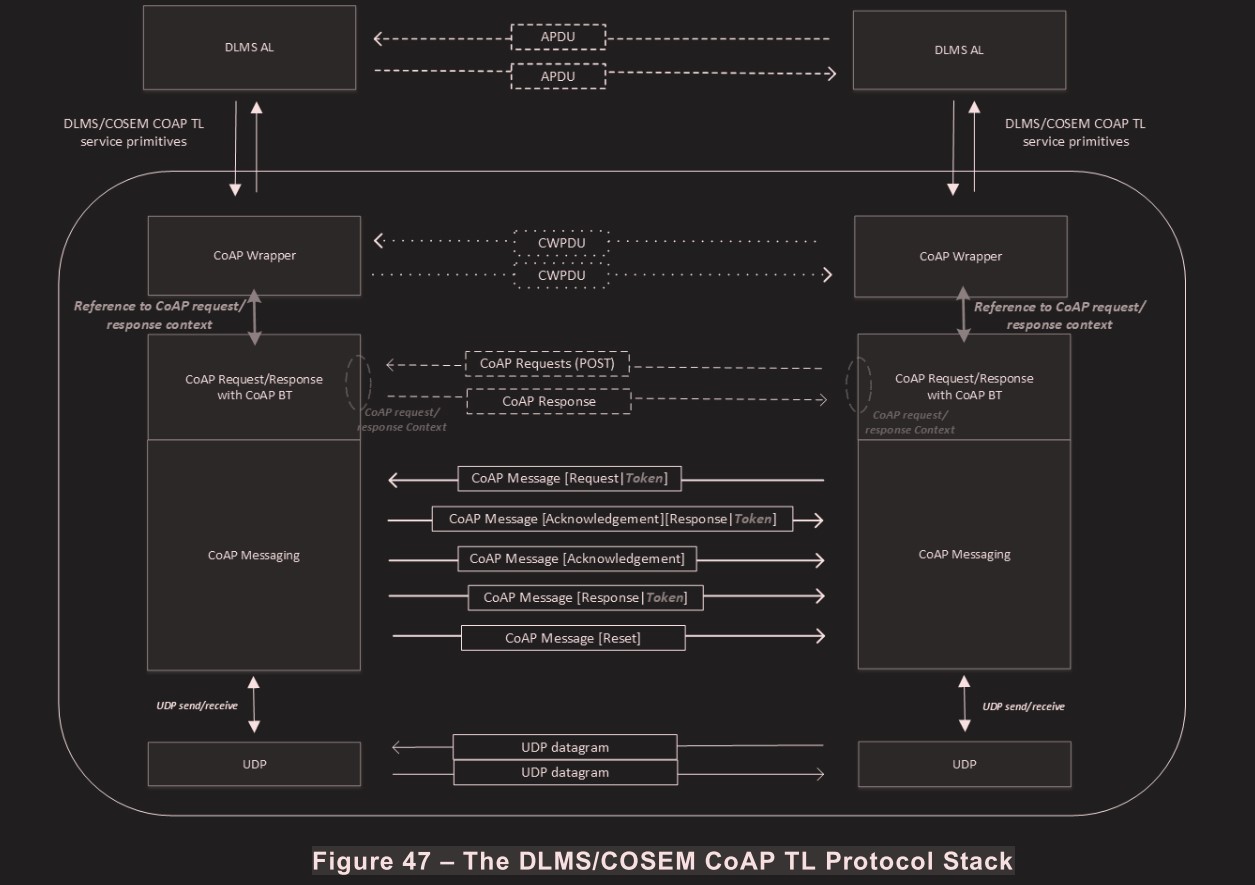

- s7.3.5 Protocol specification of the DLMS/COSEM CoAP transport layer

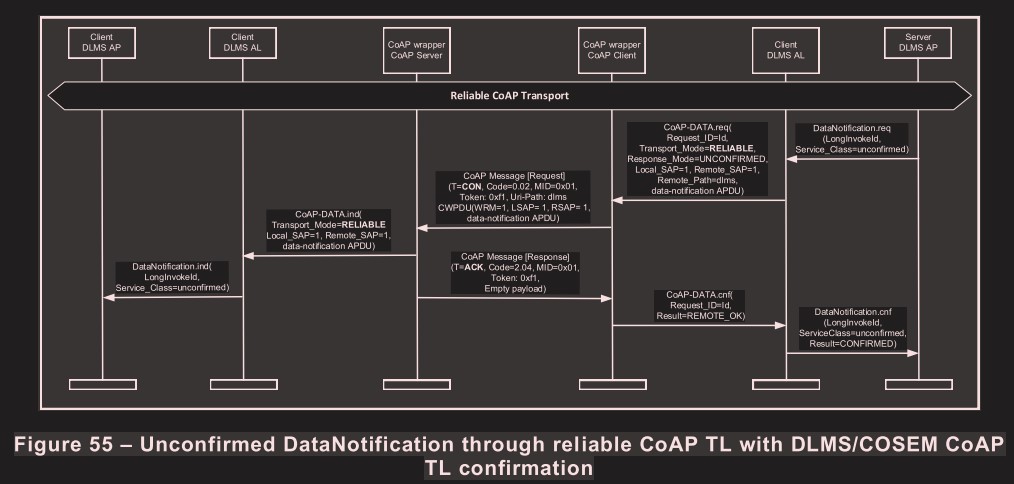

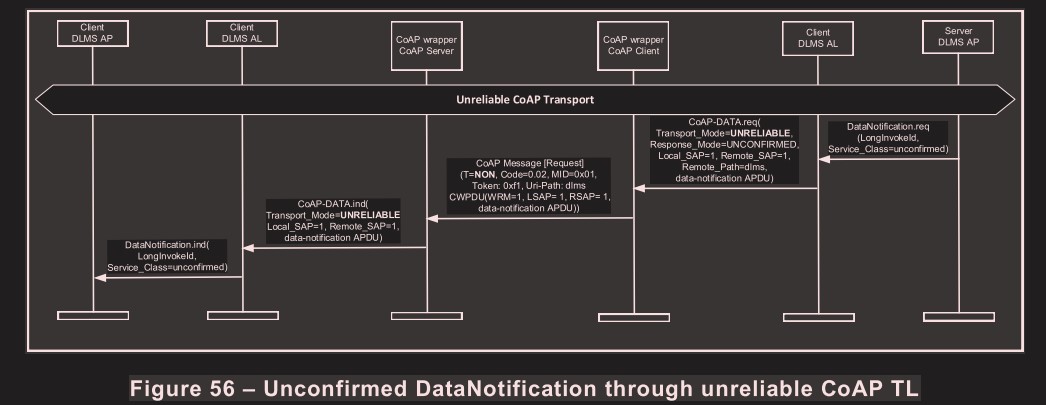

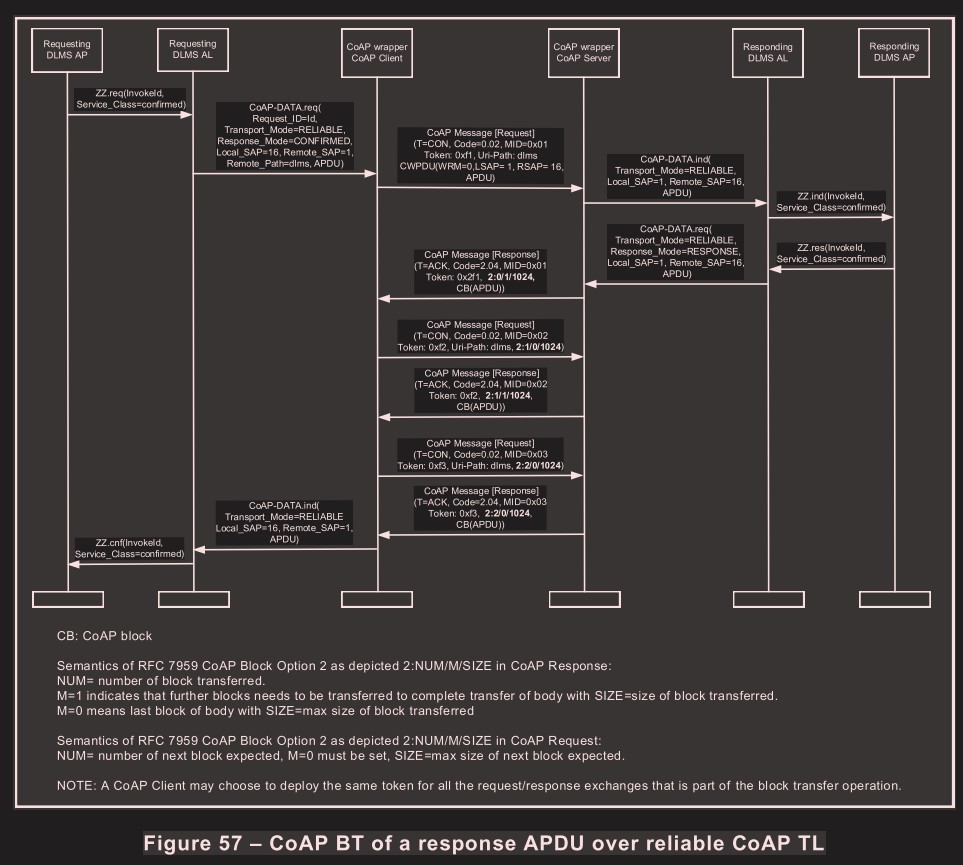

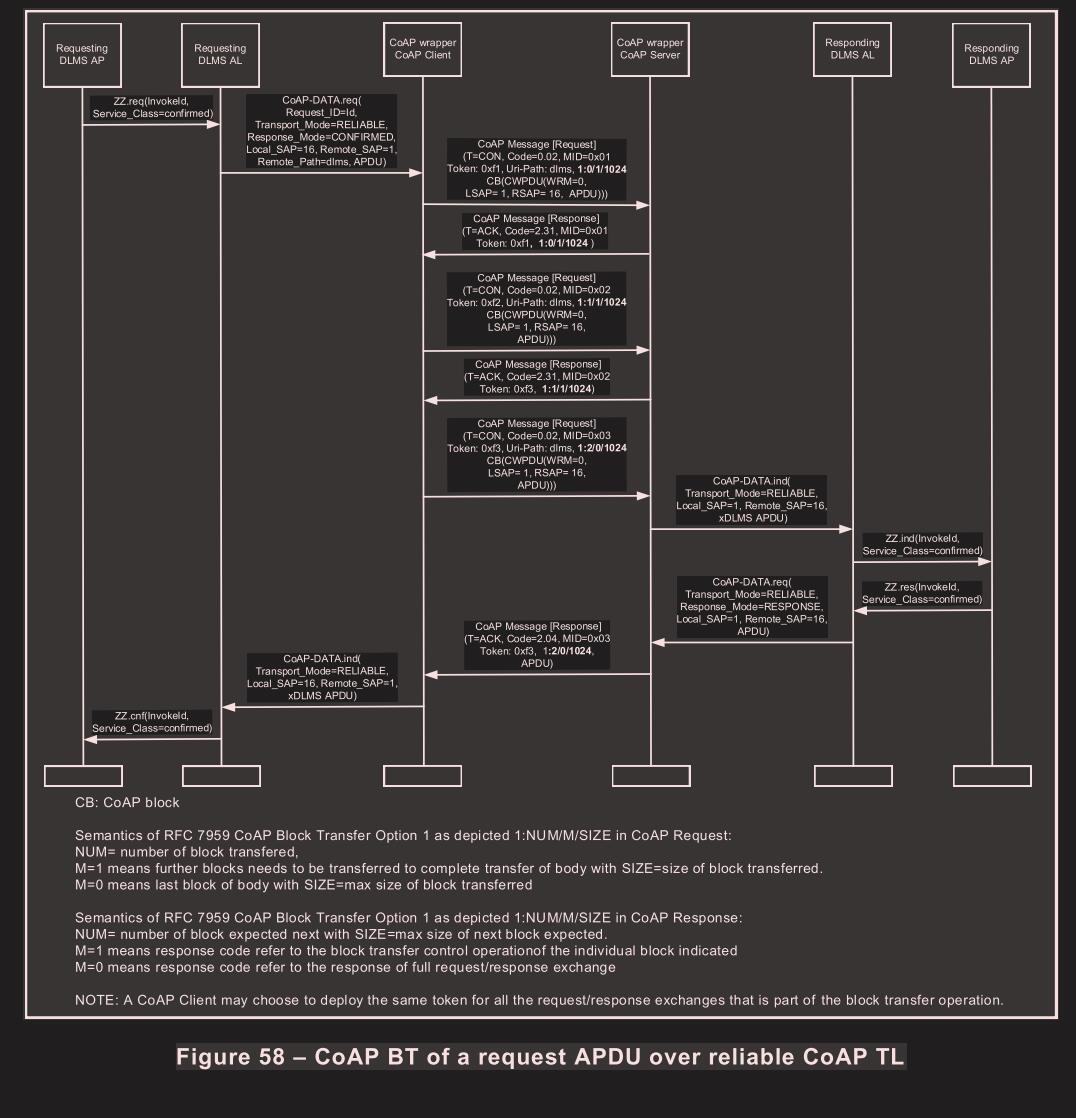

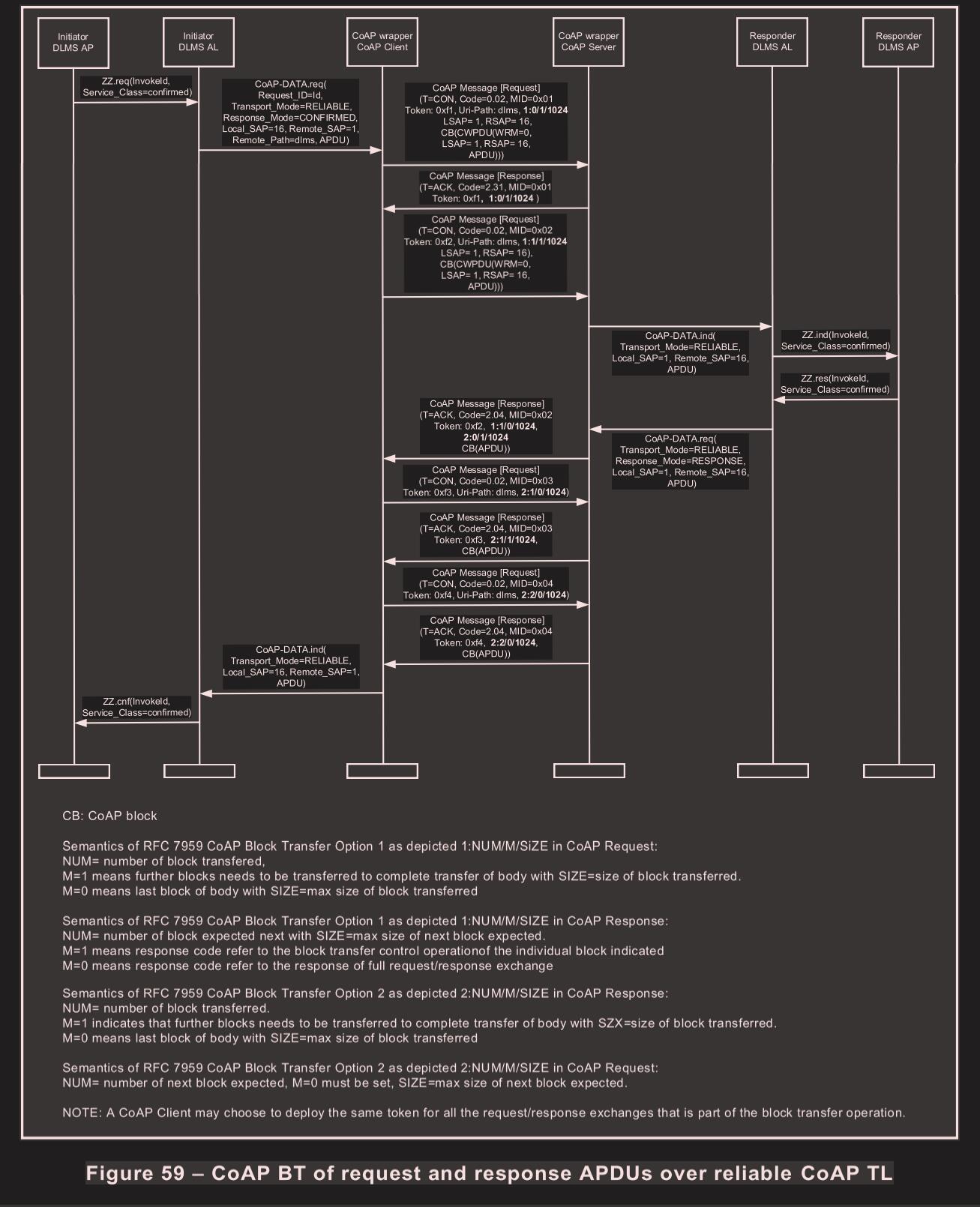

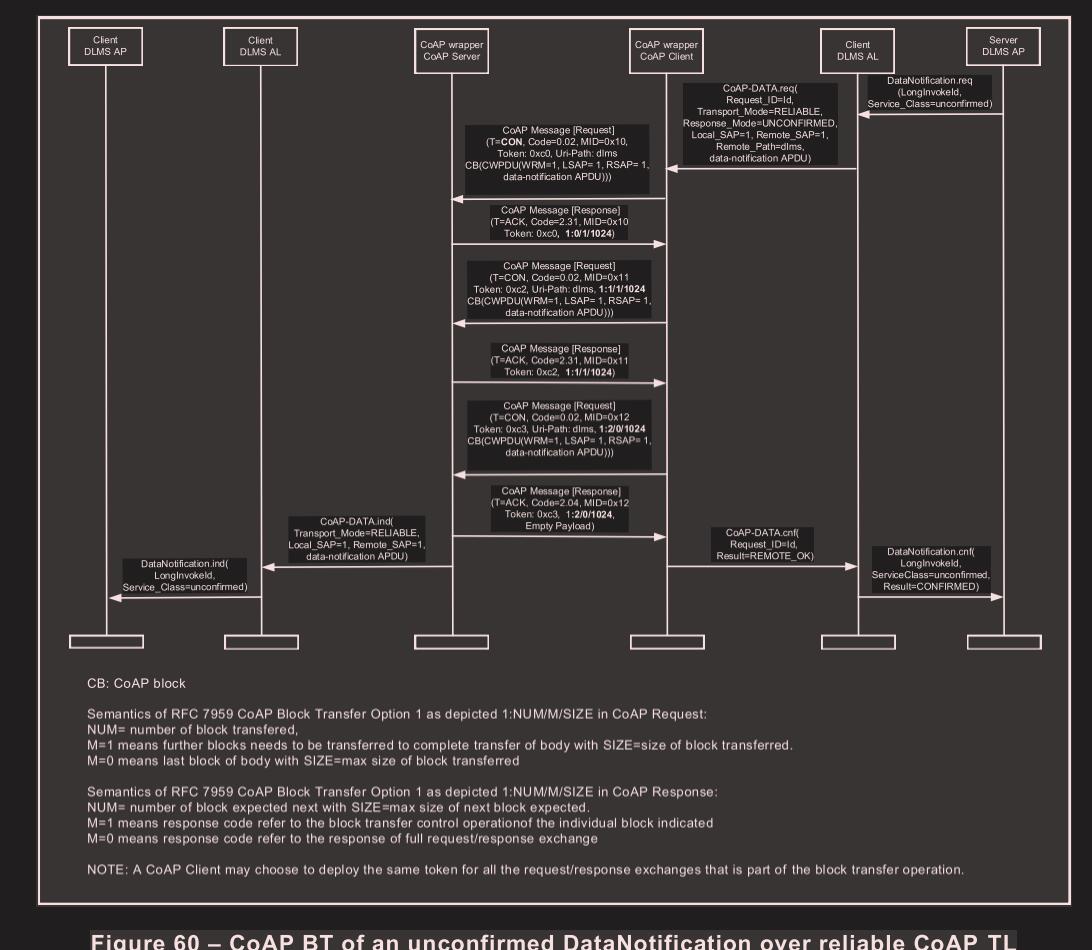

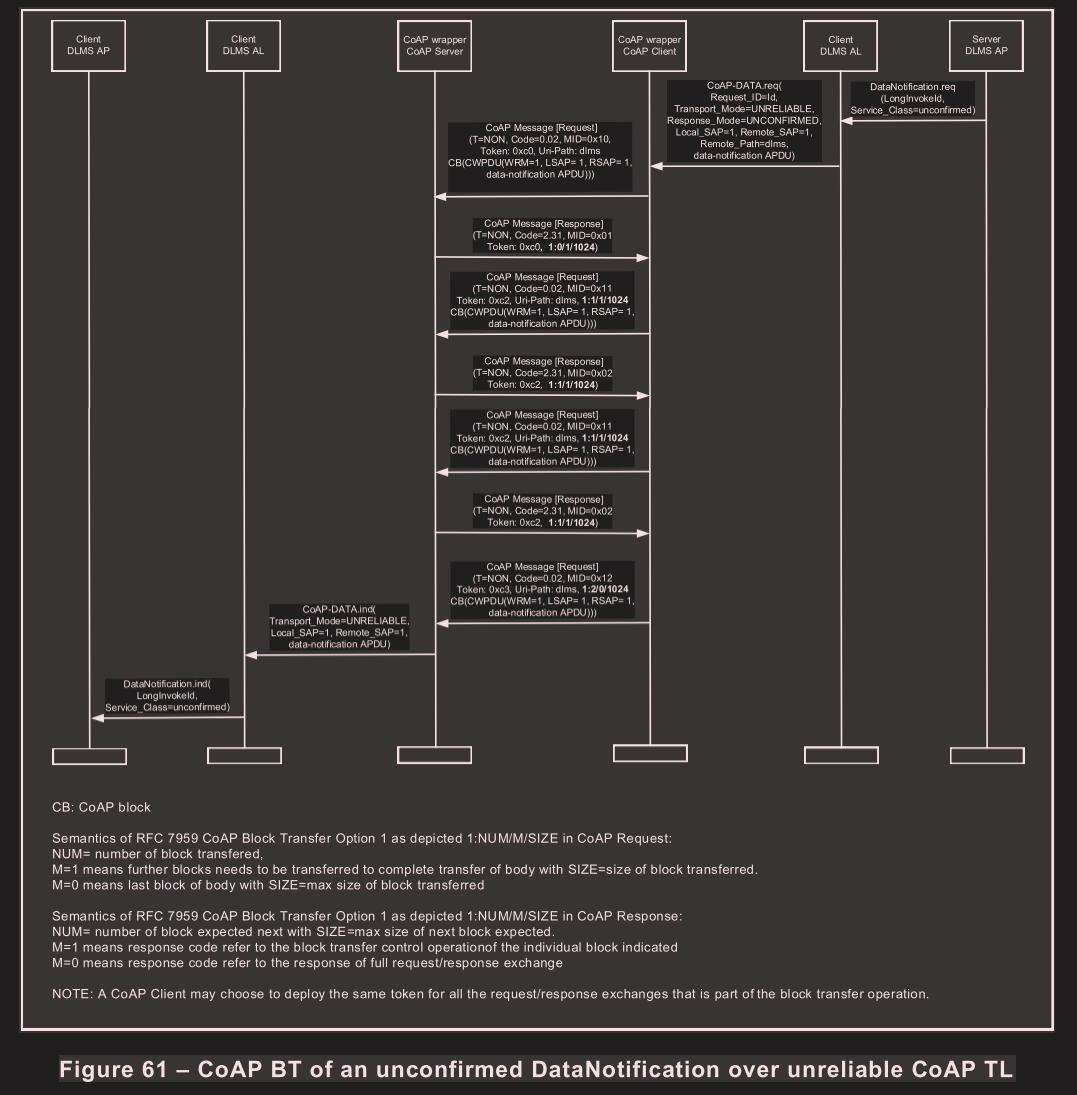

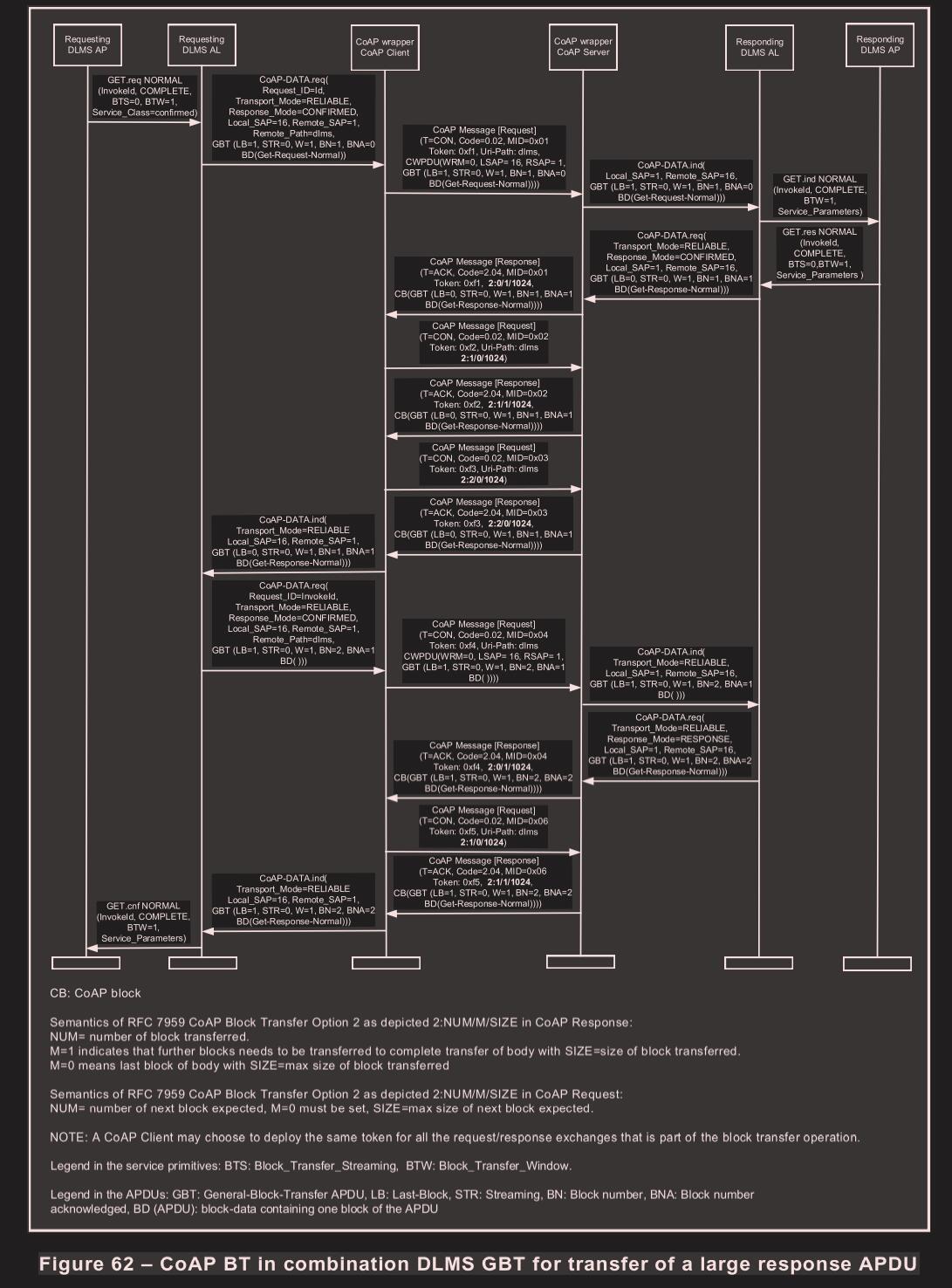

- s7.3.6 DLMS/COSEM CoAP TL Data Transfers

- s8 Data Link Layer using the HDLC protocol

- s8.1 Overview

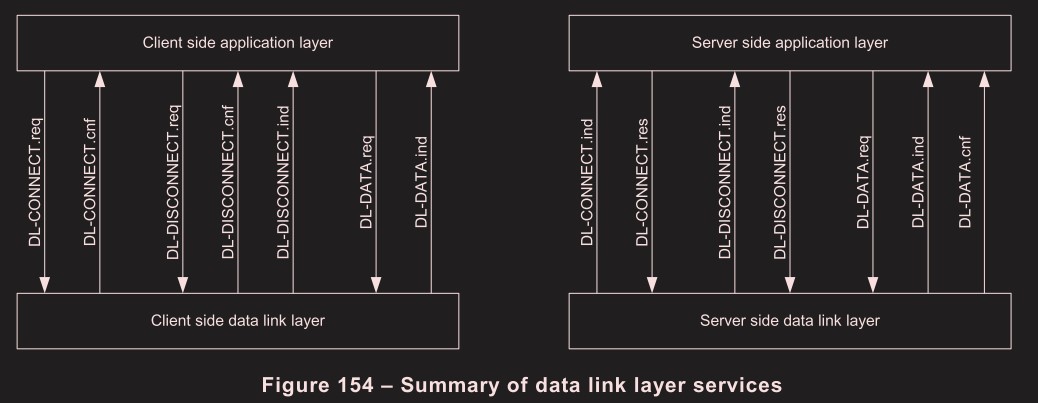

- s8.2 Service specification

- s8.3 Protocol specification for the LLC sublayer

- s8.4 Protocol specification for the MAC sublayer

- s8.5 FCS calculation

- s8.6 Data link layer management services

- s9 DLMS/COSEM application layer

- s9.1 DLMS/COSEM application layer main features

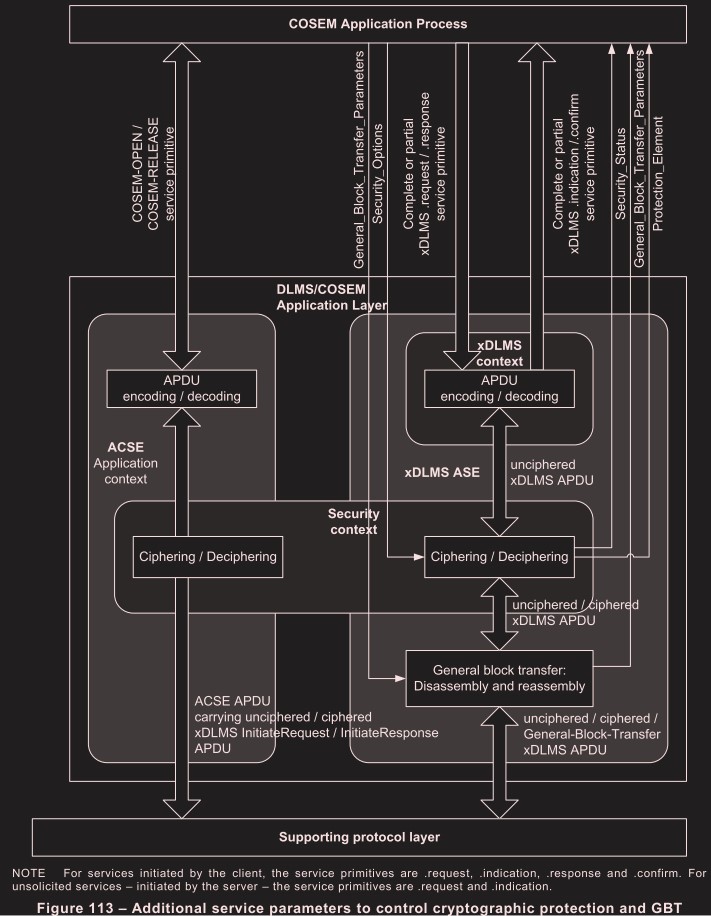

- s9.1.2 DLMS/COSEM application layer structure

- s9.1.3 The Association Control Service Element, ACSE

- s9.1.4 The xDLMS application service element

- s9.1.4.2 The xDLMS initiate service

- s9.1.4.3 COSEM object related xDLMS services

- s9.1.4.3.4 Unsolicited services

- s9.1.4.4 Additional mechanisms

- s9.1.4.4.2 Referencing methods and service mapping

- s9.1.4.4.3 Identification of service invocations: the Invoke_Id parameter

- s9.1.4.4.4 Priority handling

- s9.1.4.4.5 Transferring long messages

- s9.1.4.4.6 Composable xDLMS messages

- s9.1.4.4.7 Compression and decompression

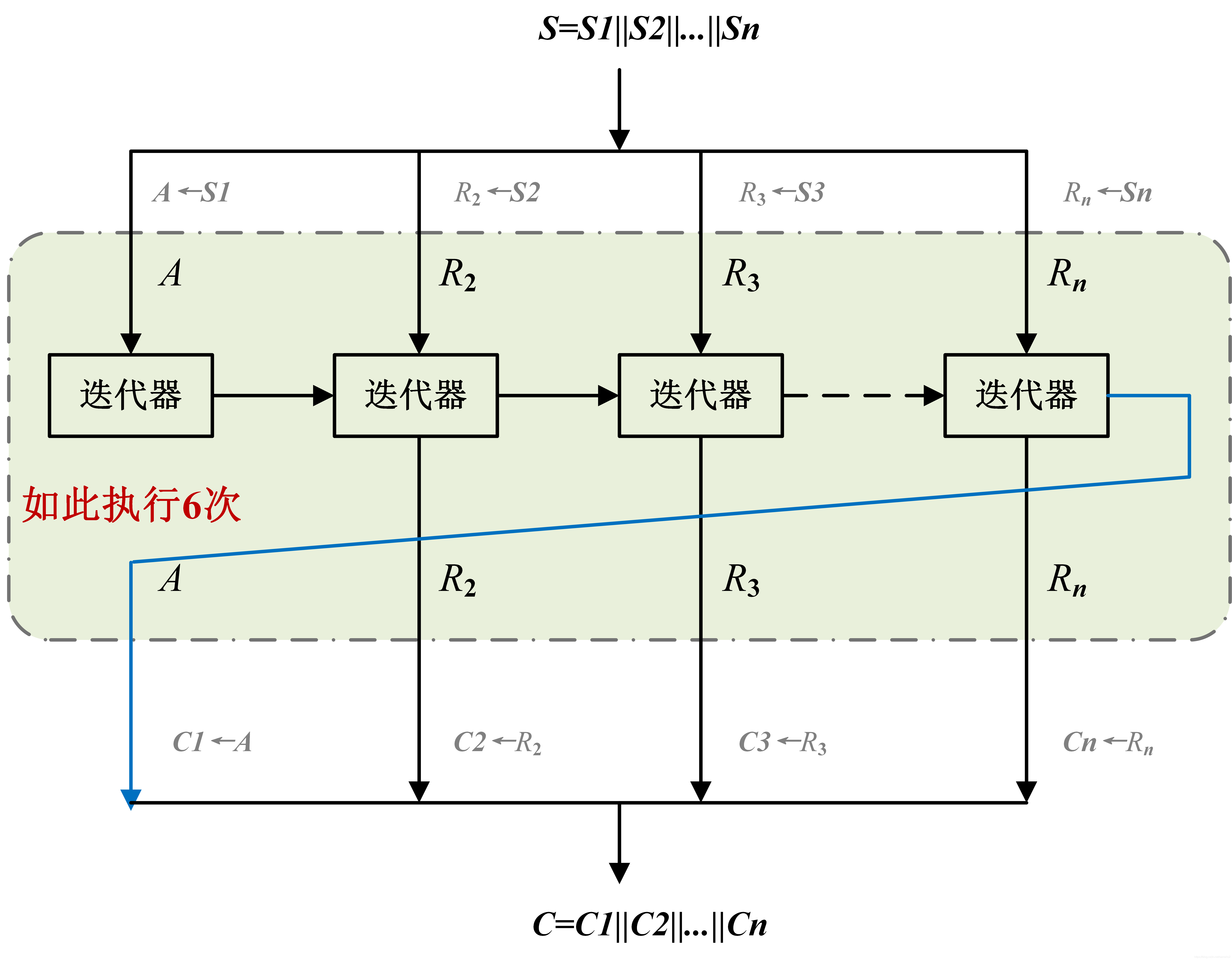

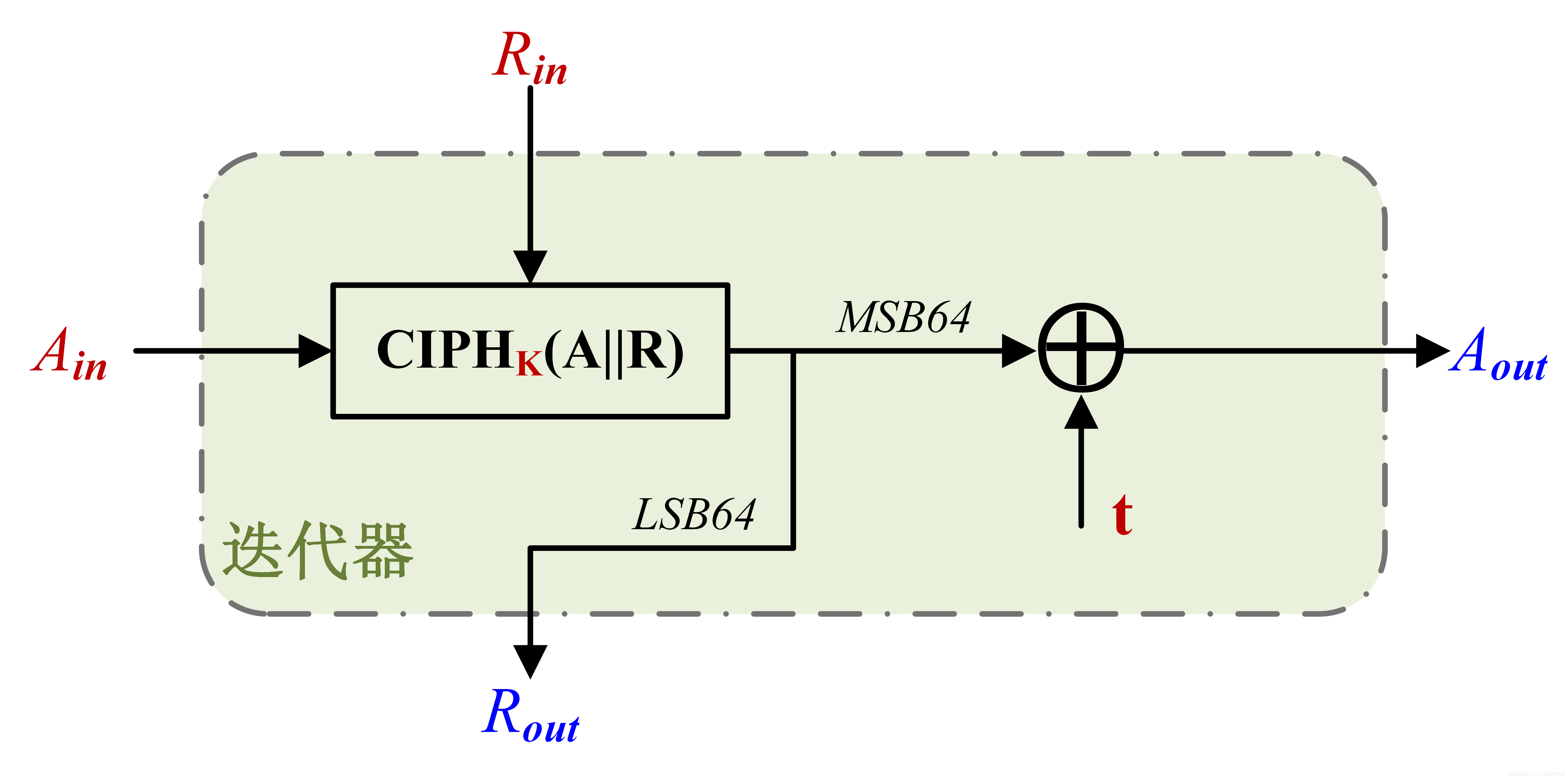

- s9.1.4.4.8 General protection

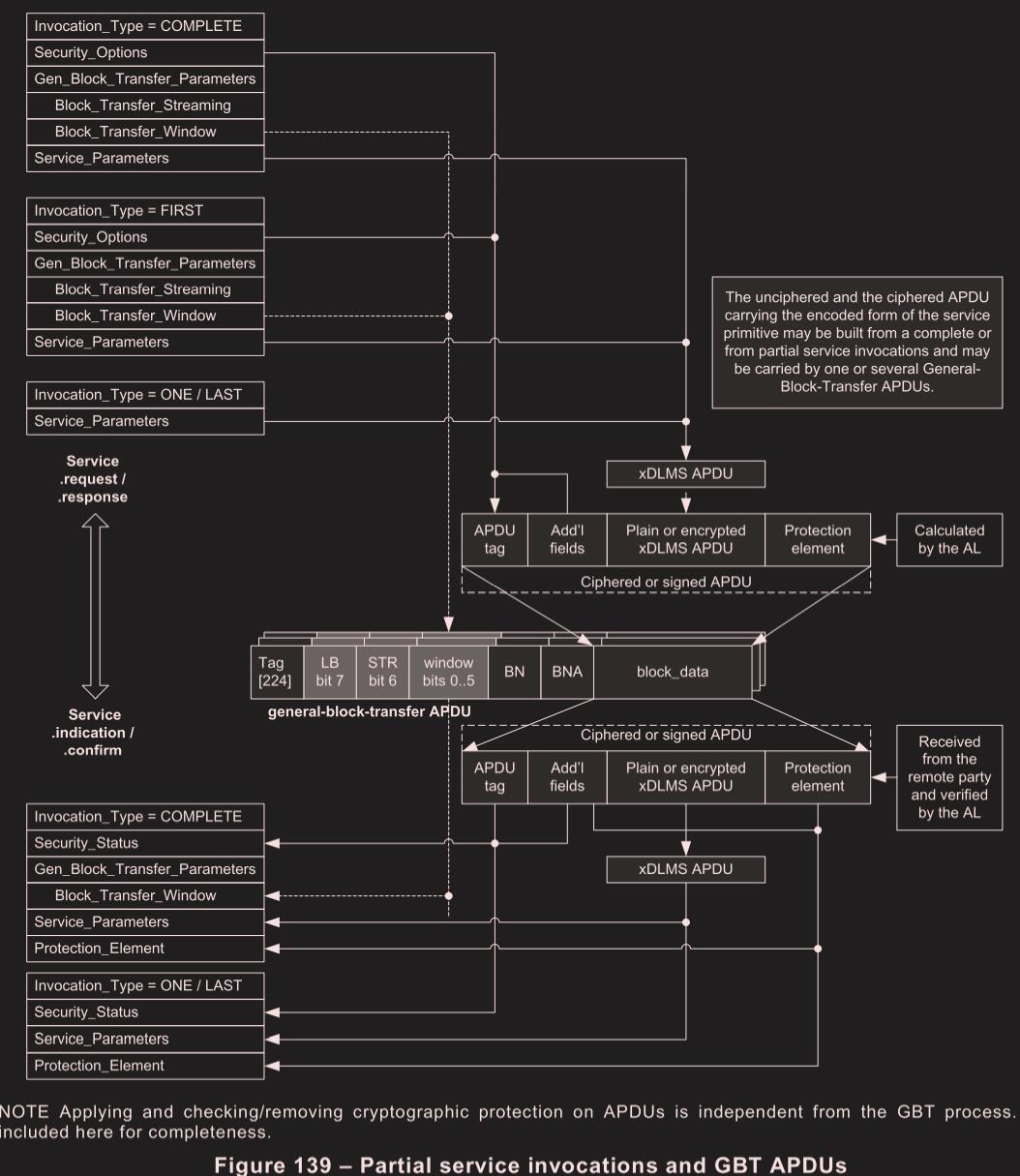

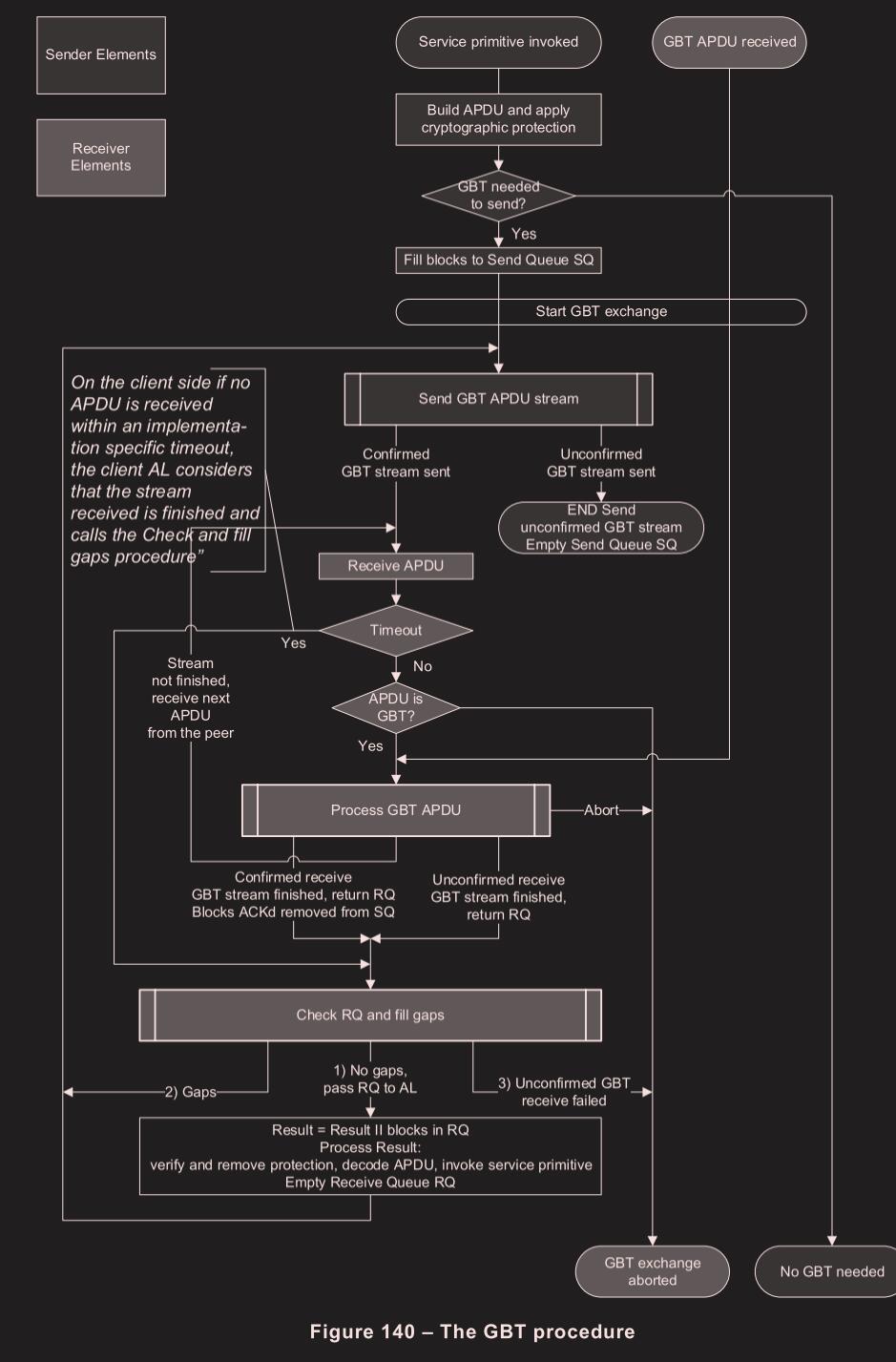

- s9.1.4.4.9 General block transfer (GBT)

- s9.1.4.5 Additional data types

- s9.1.4.6 xDLMS version number

- s9.1.4.7 xDLMS conformance block

- s9.1.4.8 Maximum PDU size

- s9.1.5 Layer management services

- s9.1.6 Summary of DLMS/COSEM application layer services

- s9.1.7 DLMS/COSEM application layer protocols

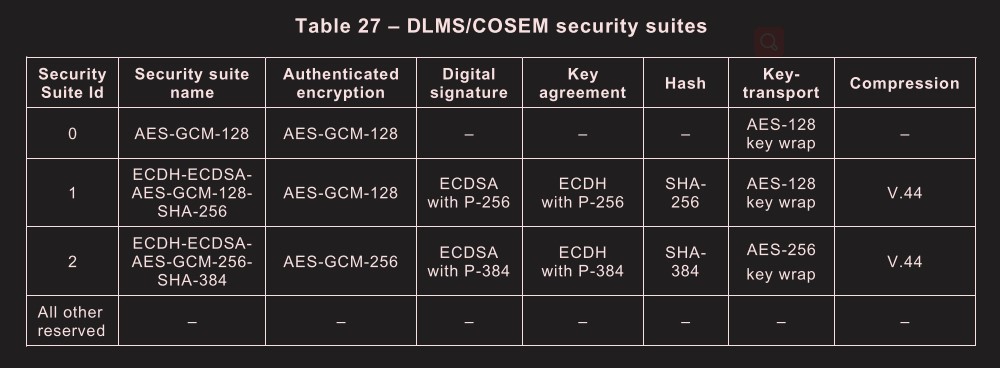

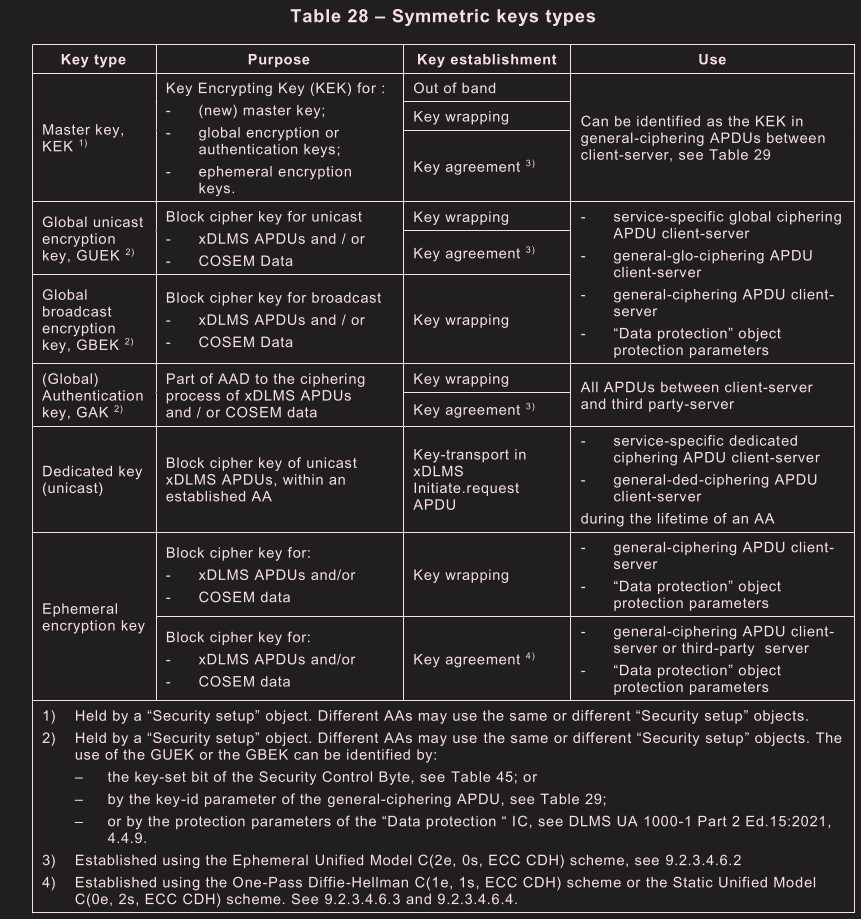

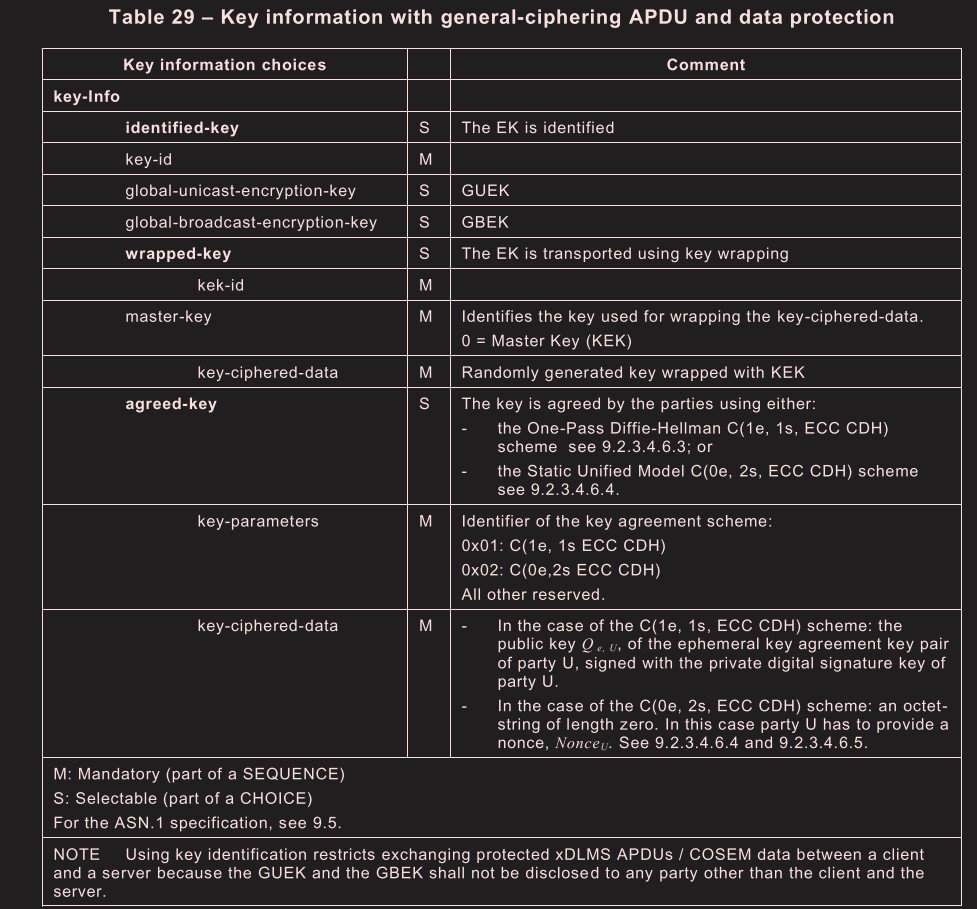

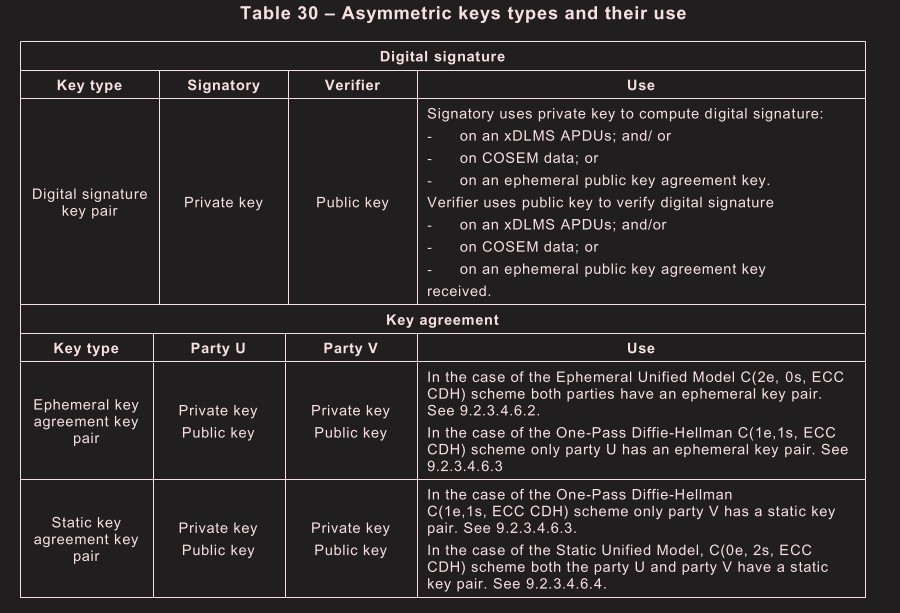

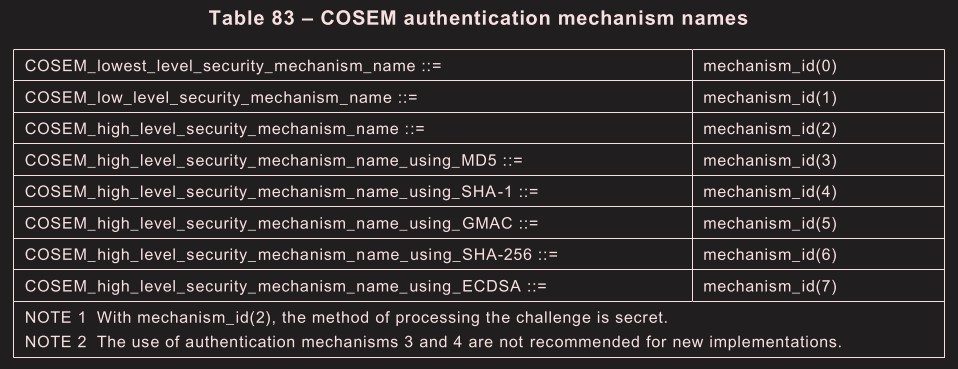

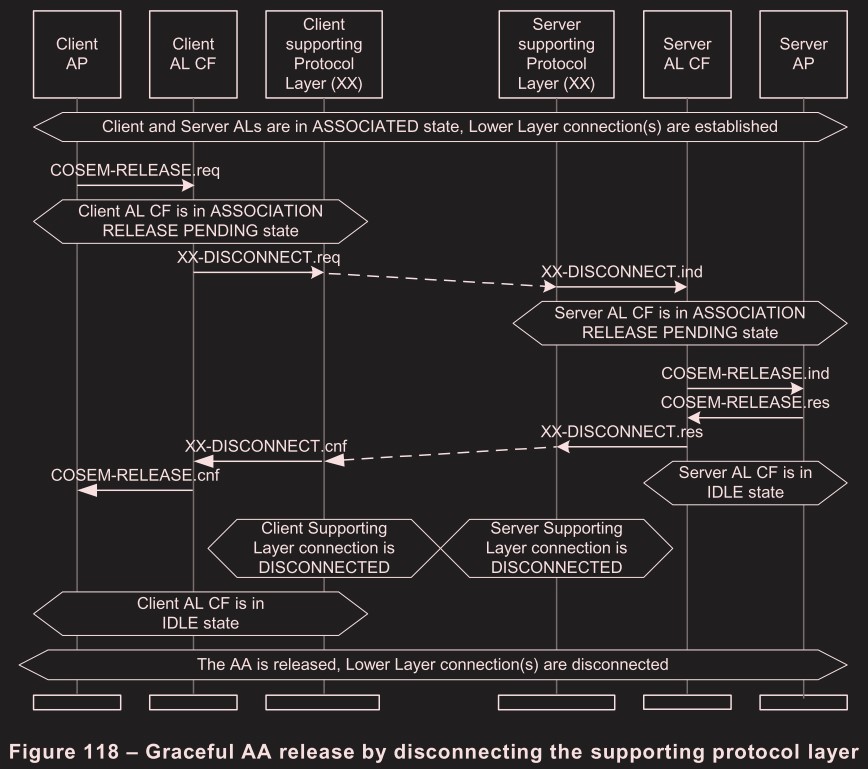

- s9.2 Information security in DLMS/COSEM

- s9.2.2 The DLMS/COSEM security concept

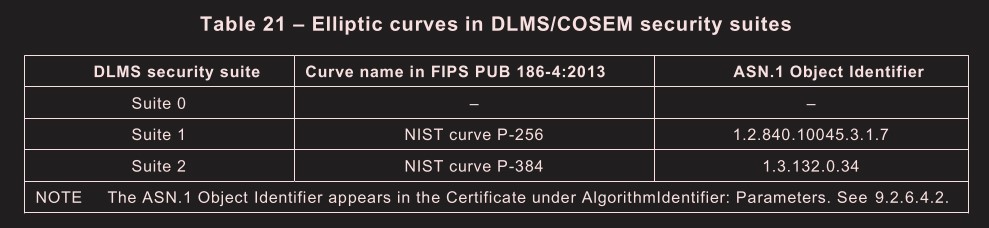

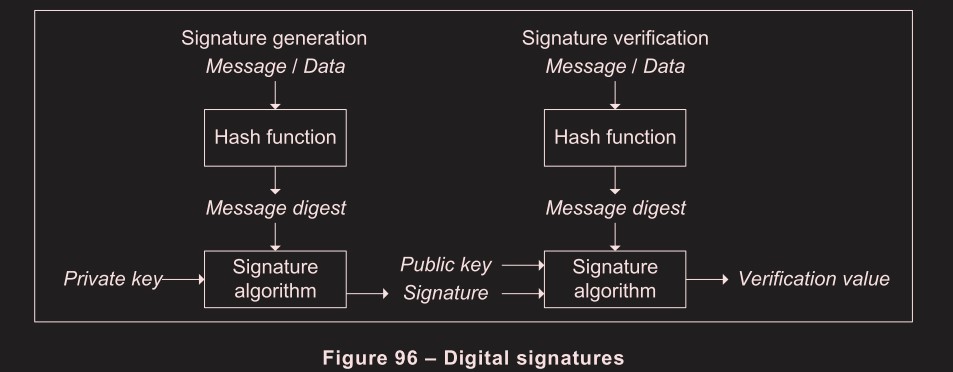

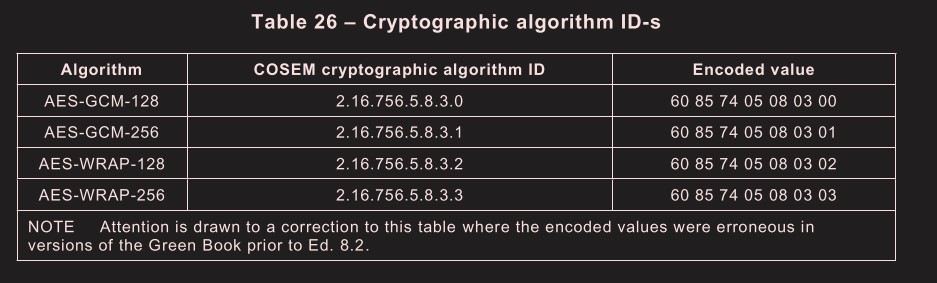

- s9.2.3 Cryptographic algorithms

- s9.2.4 Cryptographic keys – overview

- s9.2.5 Key used with symmetric key algorithms

- s9.2.6 Keys used with public key algorithms

- s9.2.6.2 Key pair generation

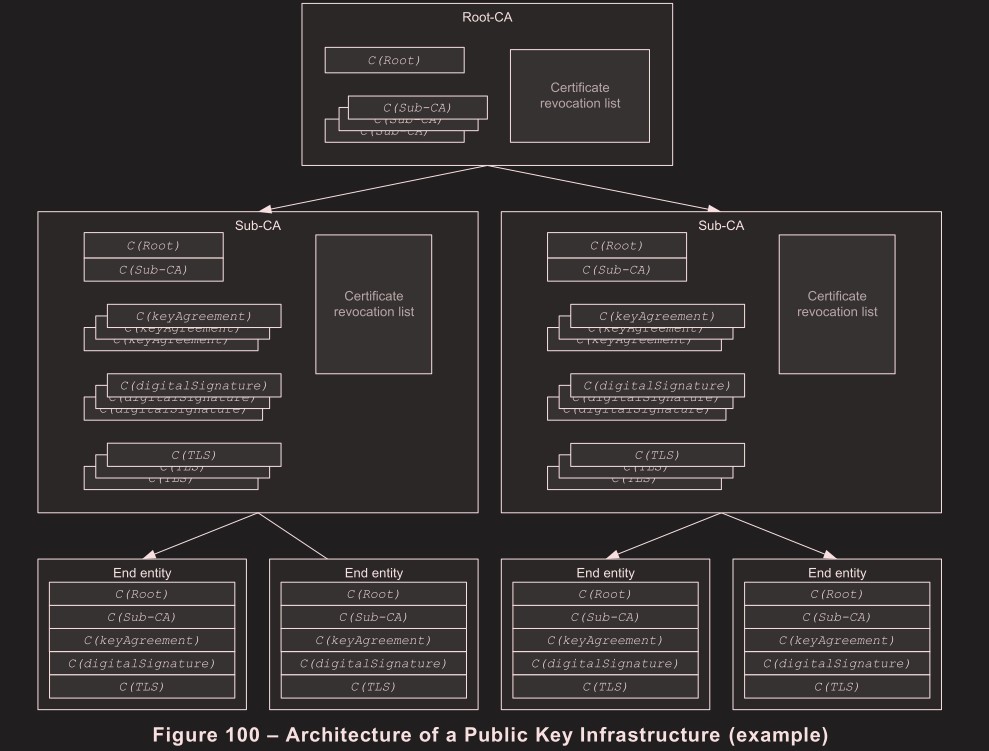

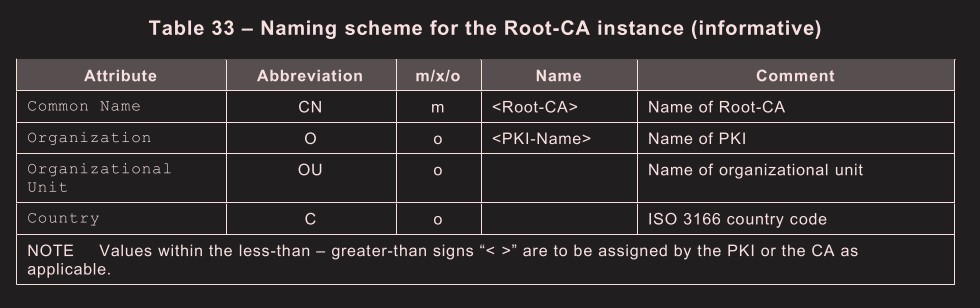

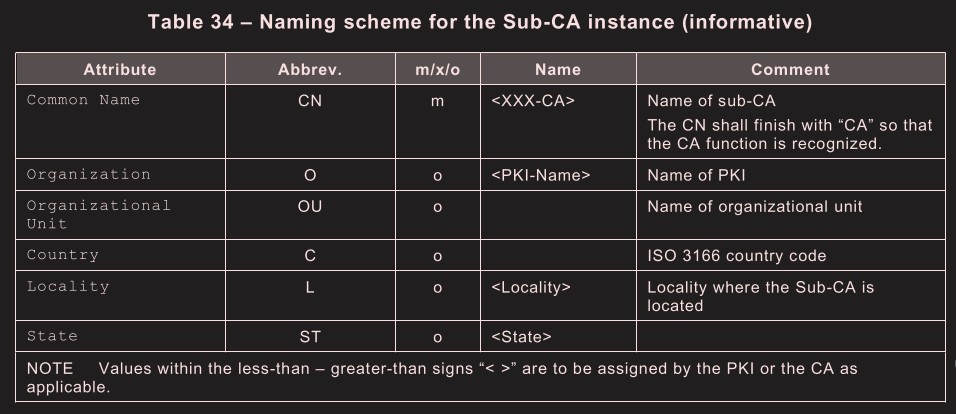

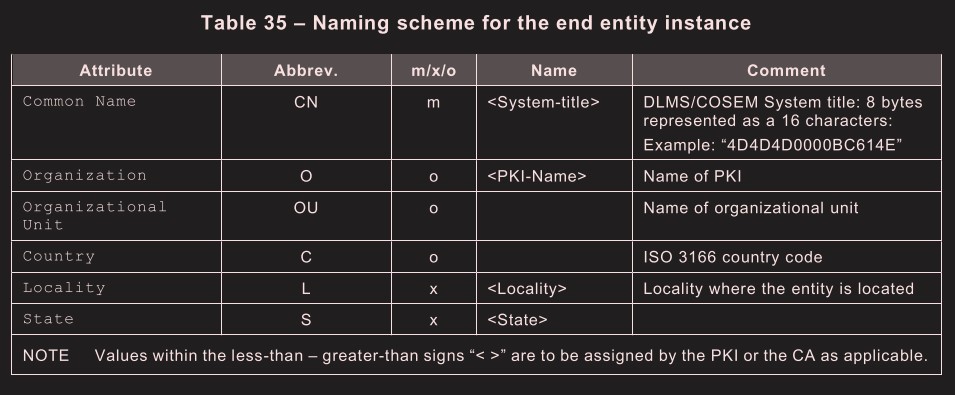

- s9.2.6.3 Public key certificates and infrastructure

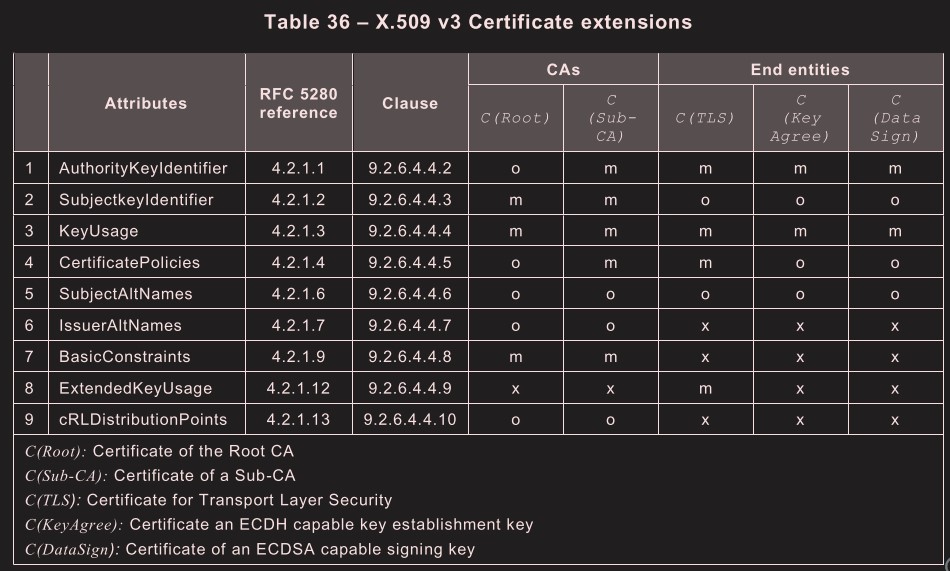

- s9.2.6.4 Certificate and certificate extension profile

- s9.2.6.5 Suite B end entity certificate types to be supported by DLMS servers

- s9.2.6.6 Management of certificates

- s9.2.6.6.2 Provisioning servers with trust anchors

- s9.2.6.6.3 Provisioning the server with further CA certificates

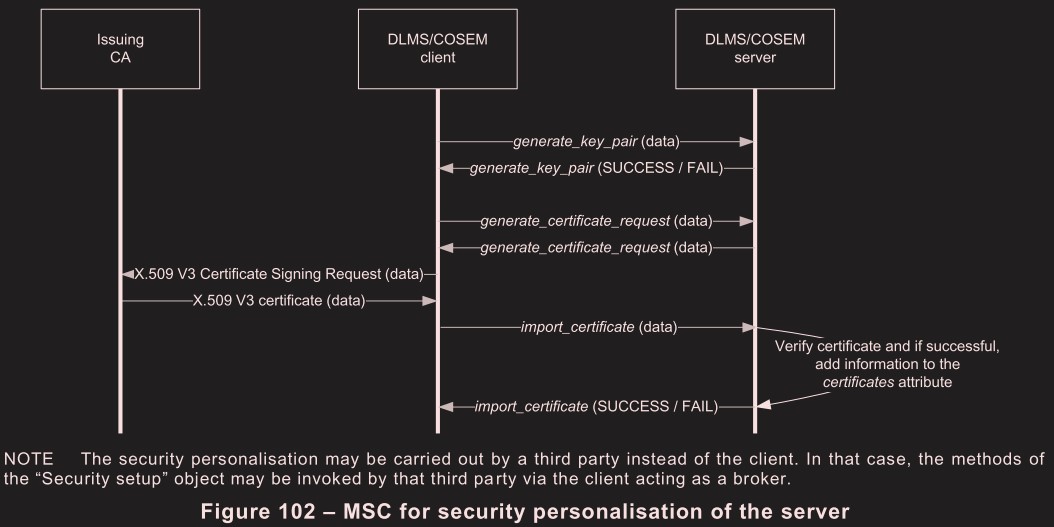

- s9.2.6.6.4 Security personalisation of the server

- s9.2.6.6.5 Provisioning servers with certificates of clients and third parties

- s9.2.6.6.6 Provisioning clients and third parties with certificates of servers

- s9.2.6.6.7 Certificate removal from the server

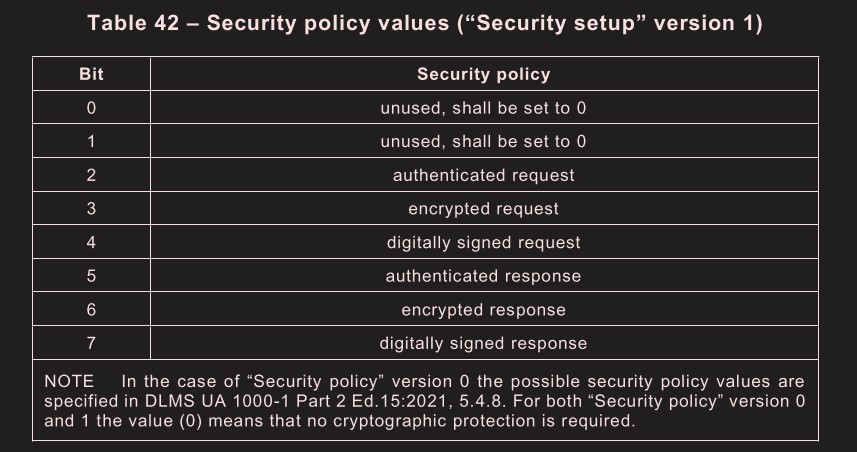

- s9.2.7 Applying cryptographic protection

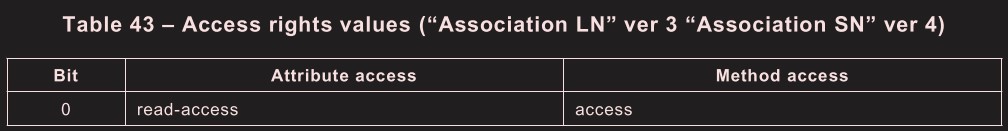

- s9.3 DLMS/COSEM application layer service specification

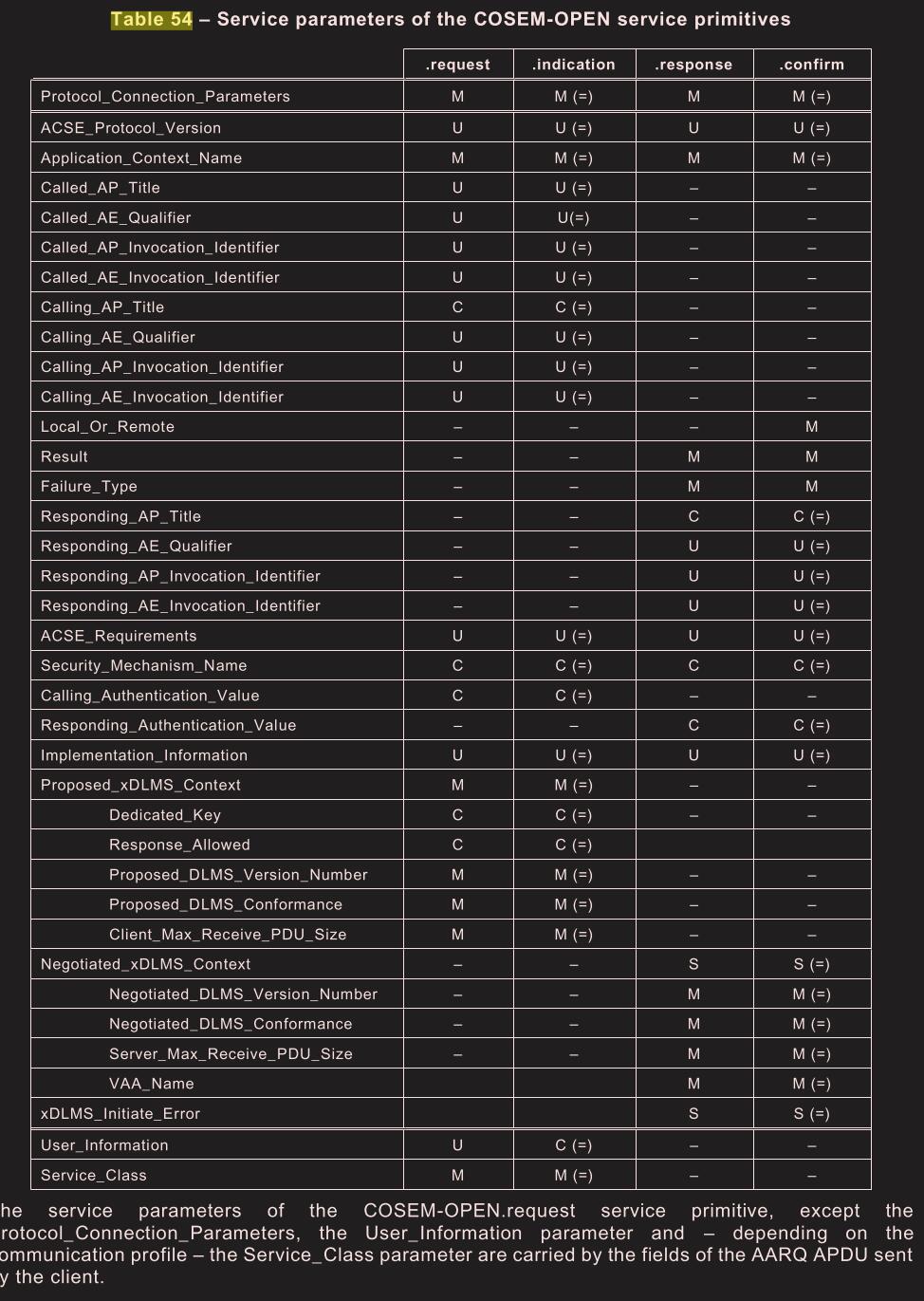

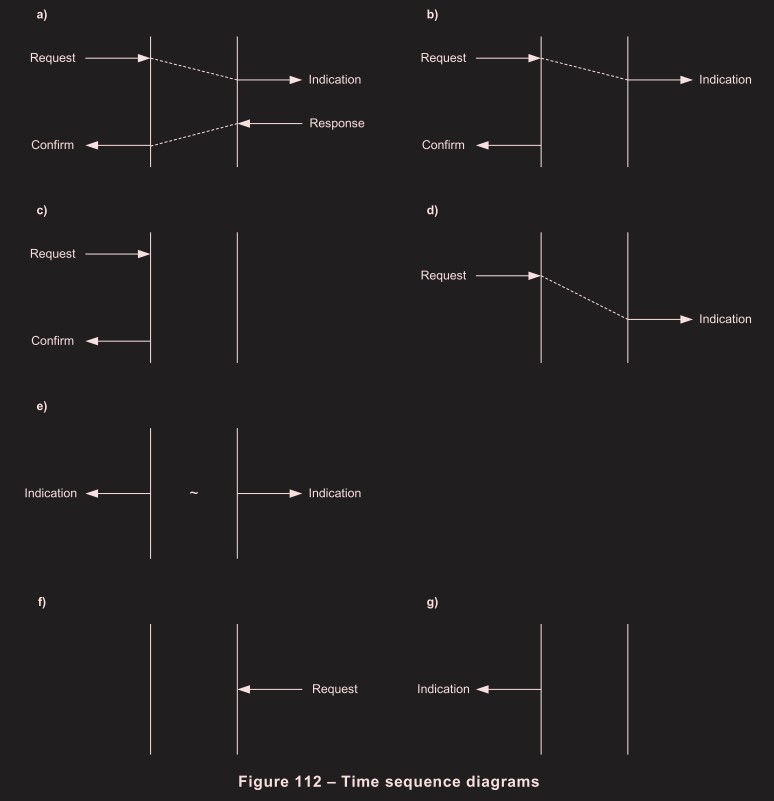

- s9.3.1 Service primitives and parameters

- s9.3.2 The COSEM-OPEN service

- s9.3.3 The COSEM-RELEASE service

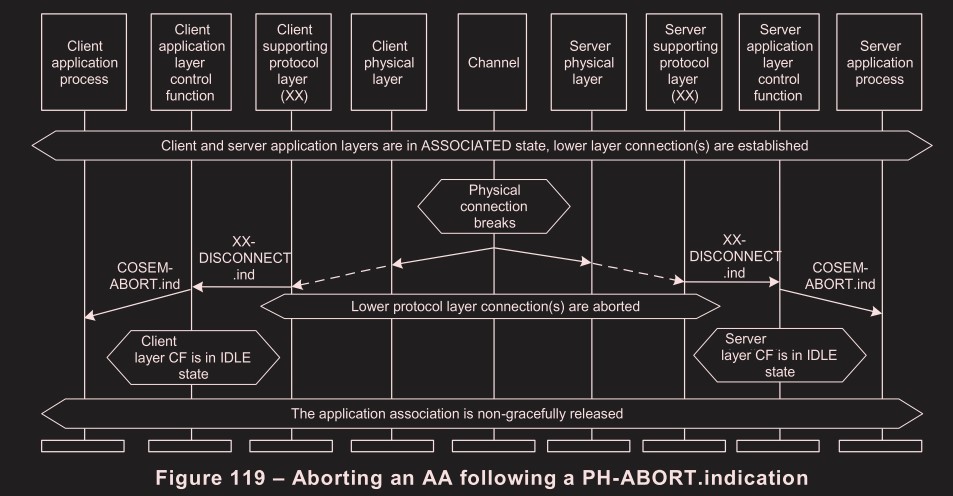

- s9.3.4 The COSEM-ABORT service

- s9.3.5 Protection and general block transfer parameters

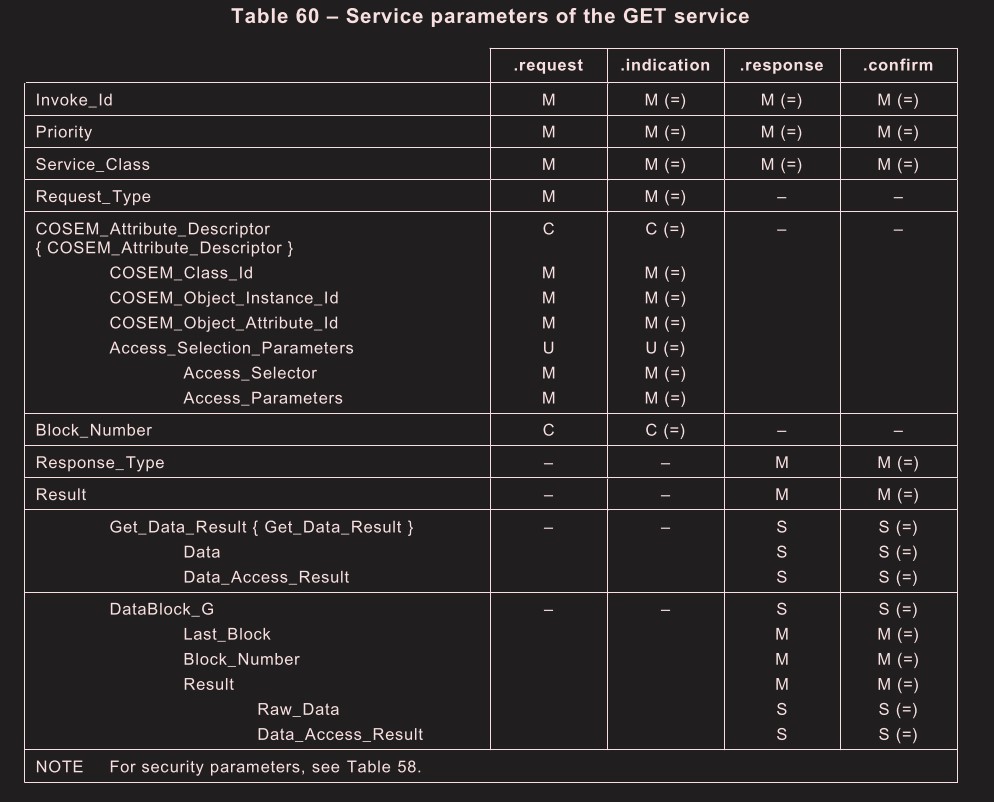

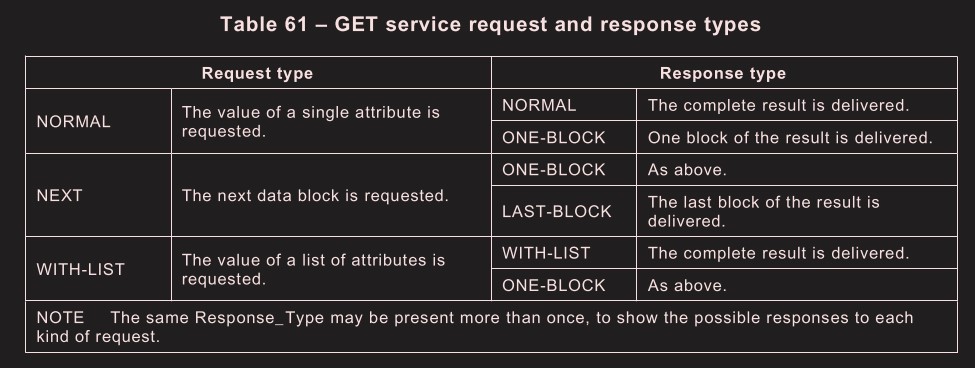

- s9.3.6 The GET service

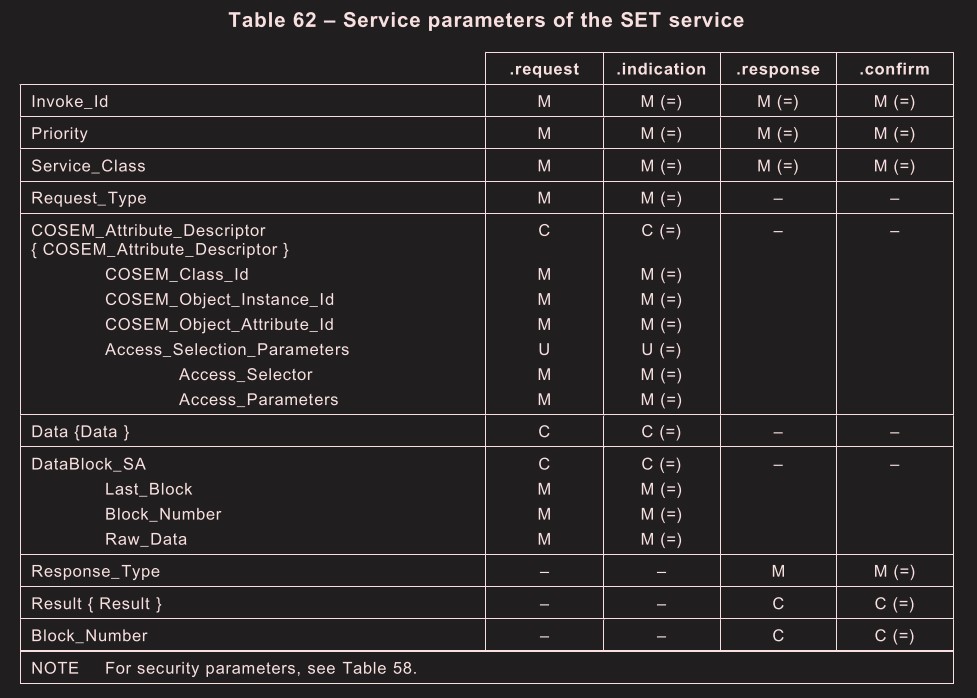

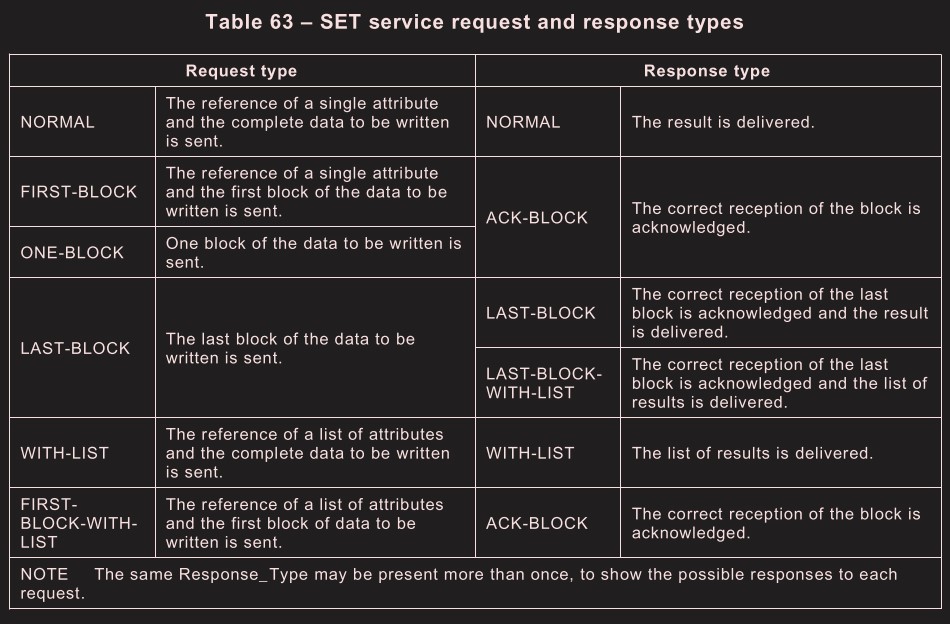

- s9.3.7 The SET service

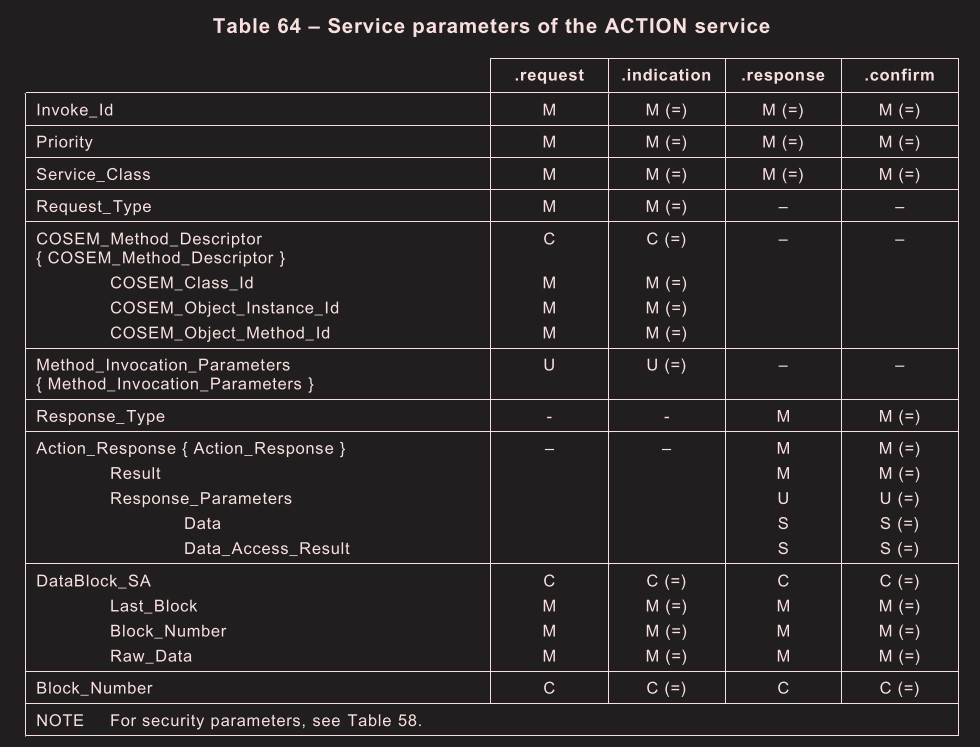

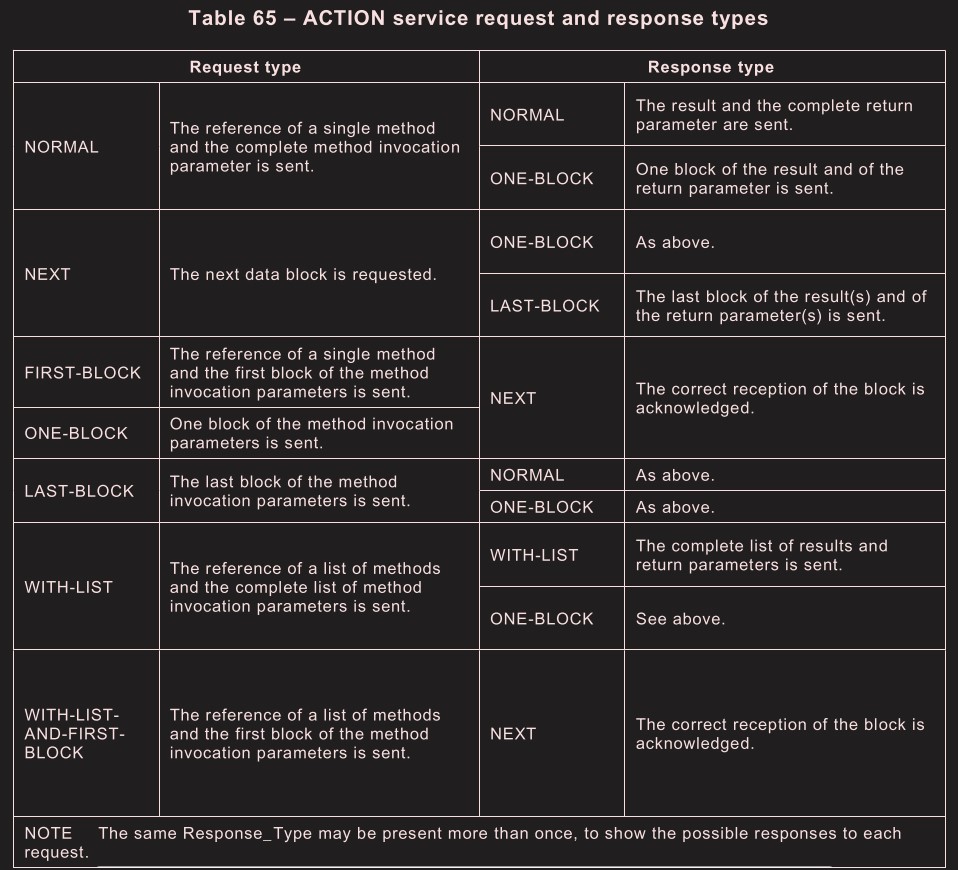

- s9.3.8 The ACTION service

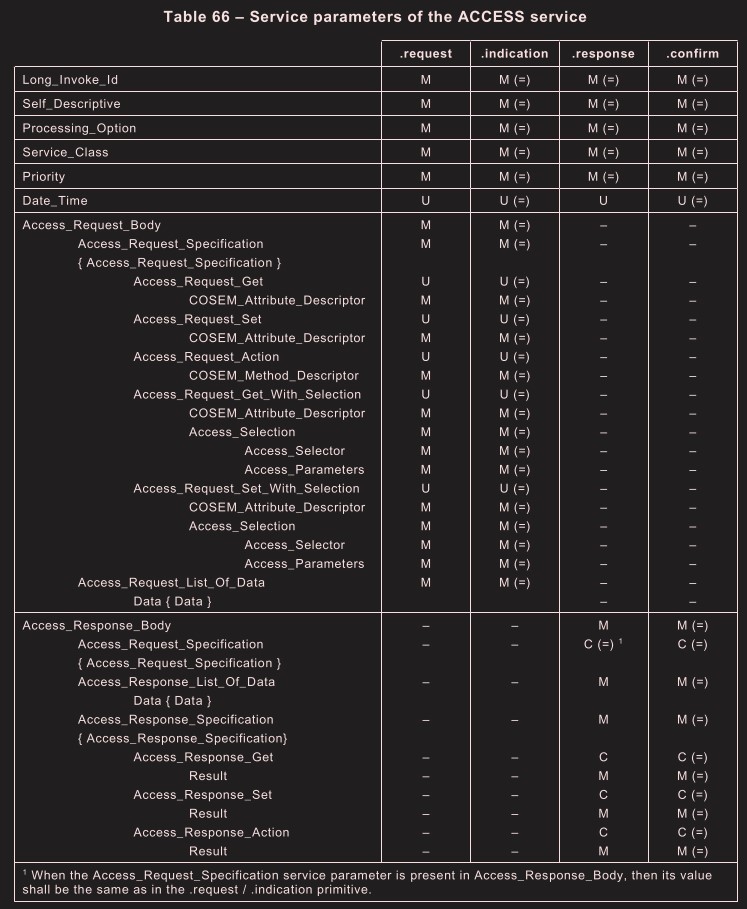

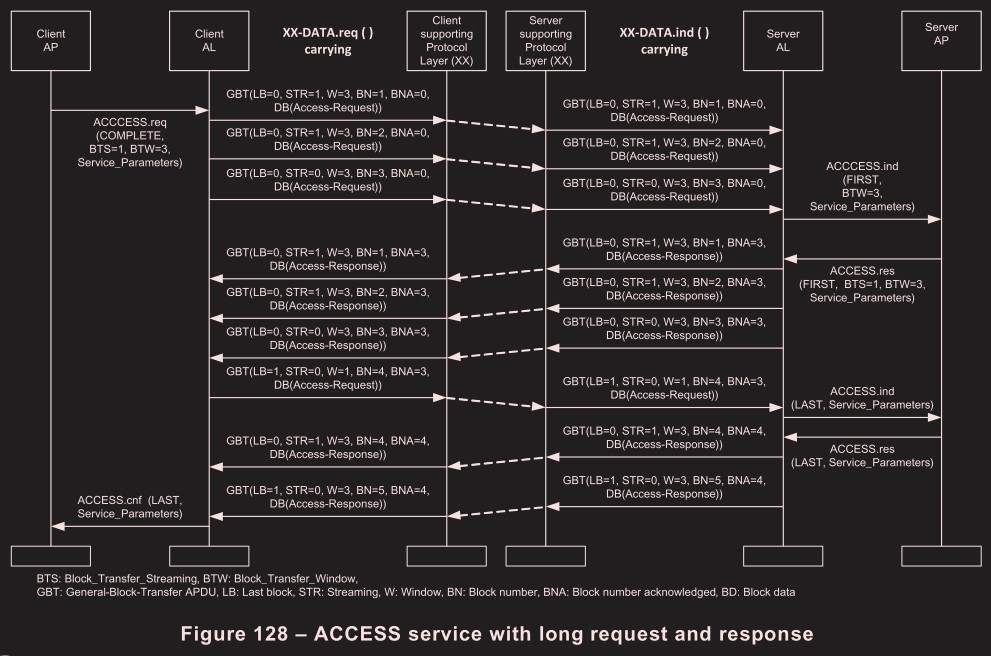

- s9.3.9 The ACCESS service

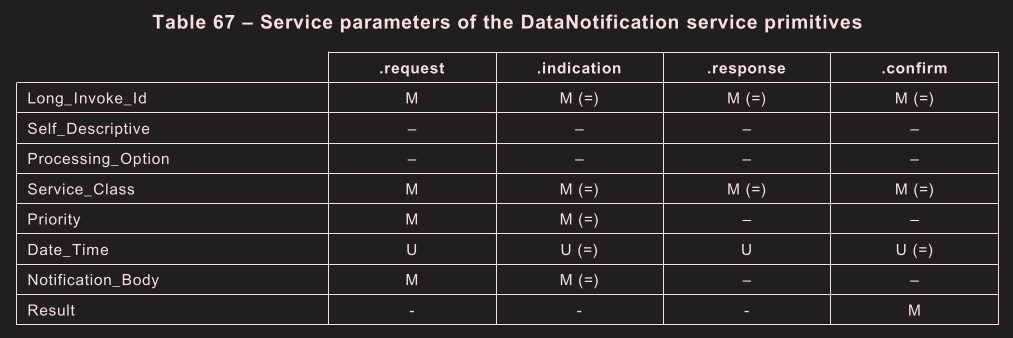

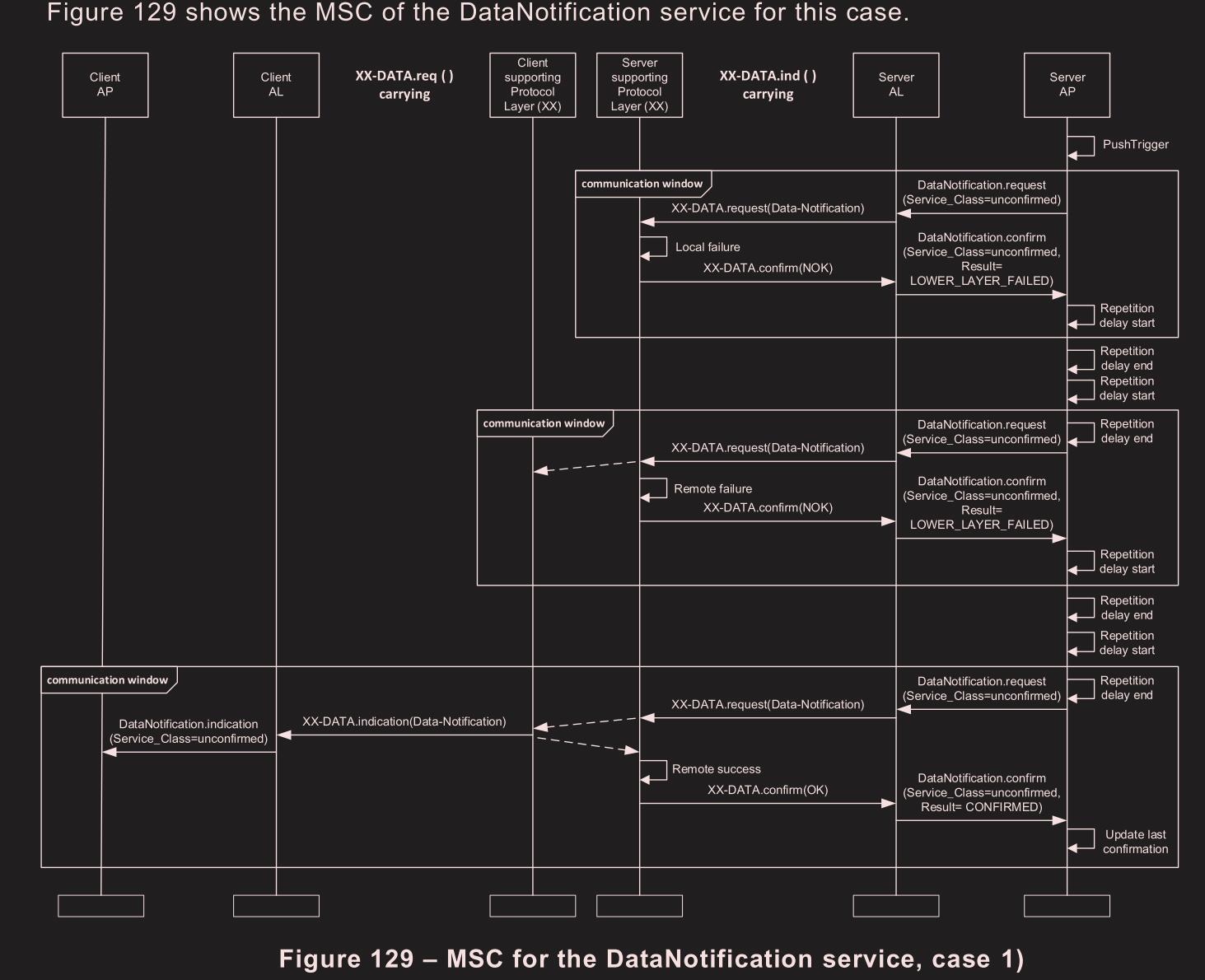

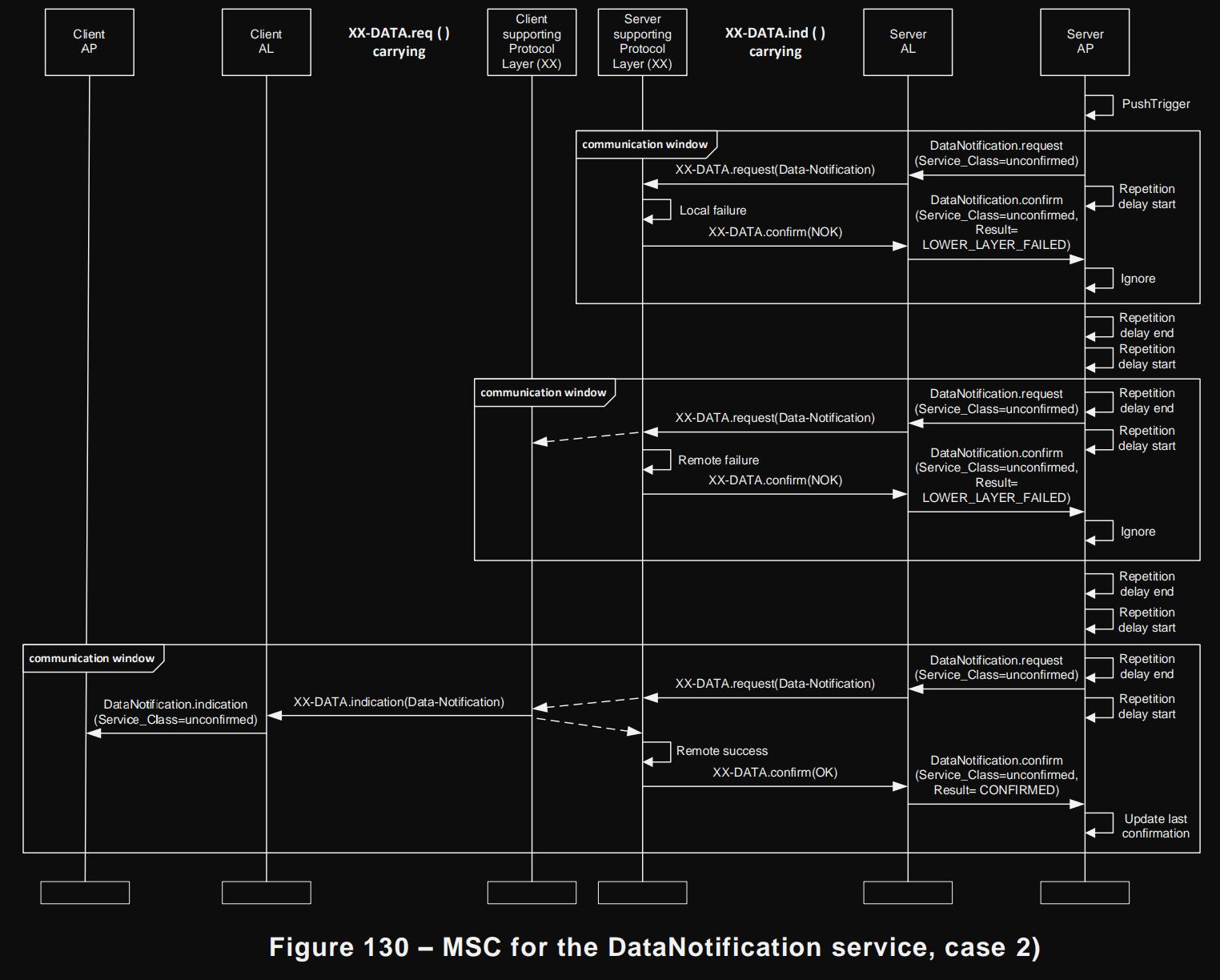

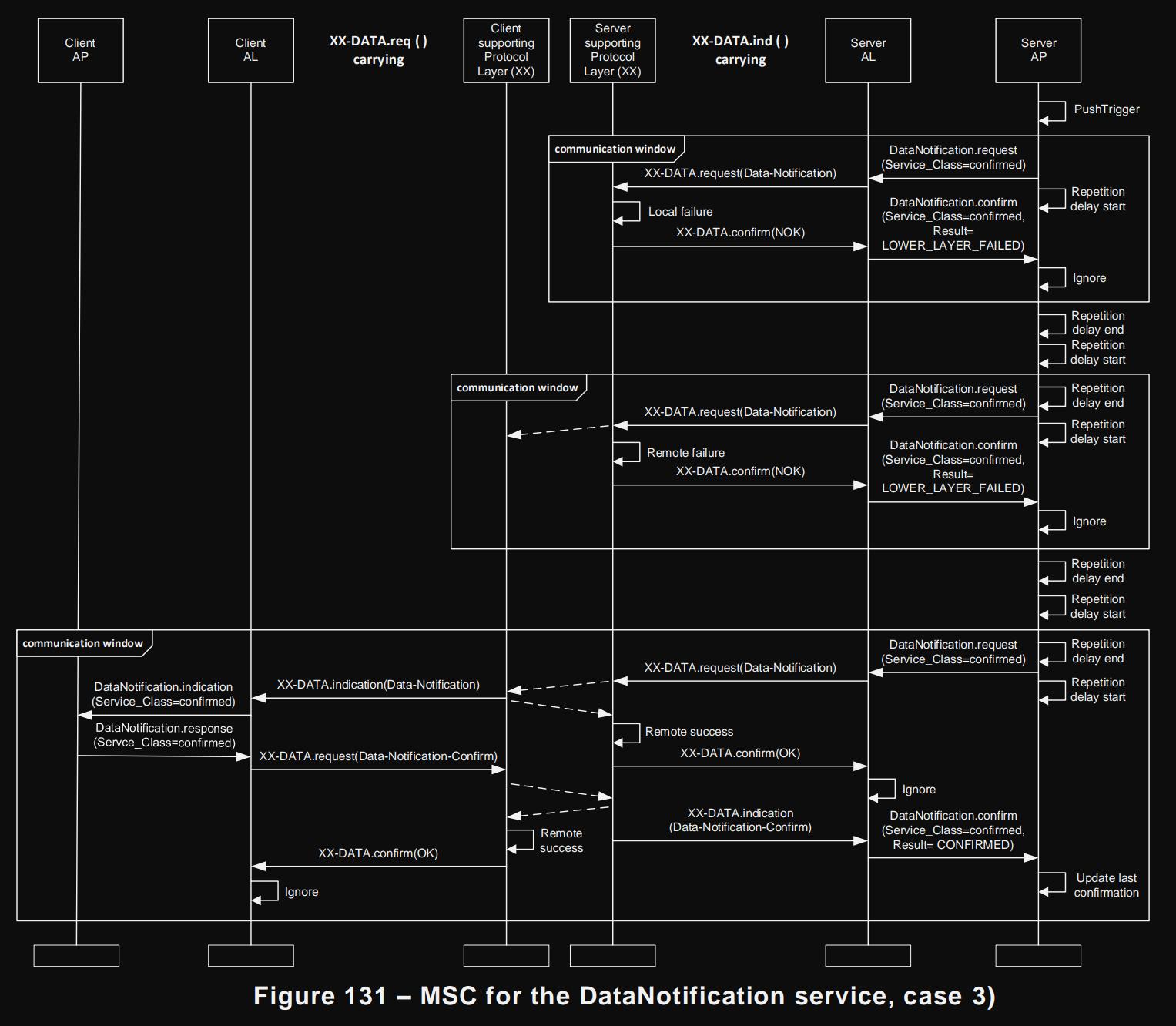

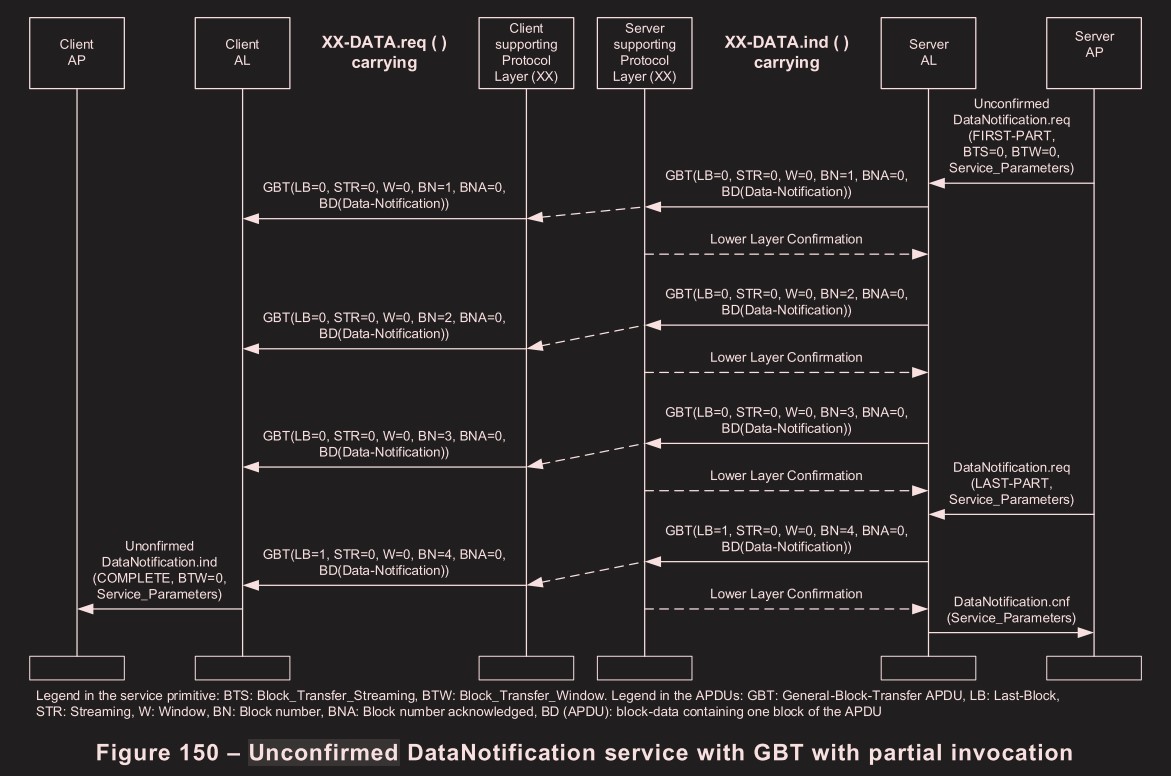

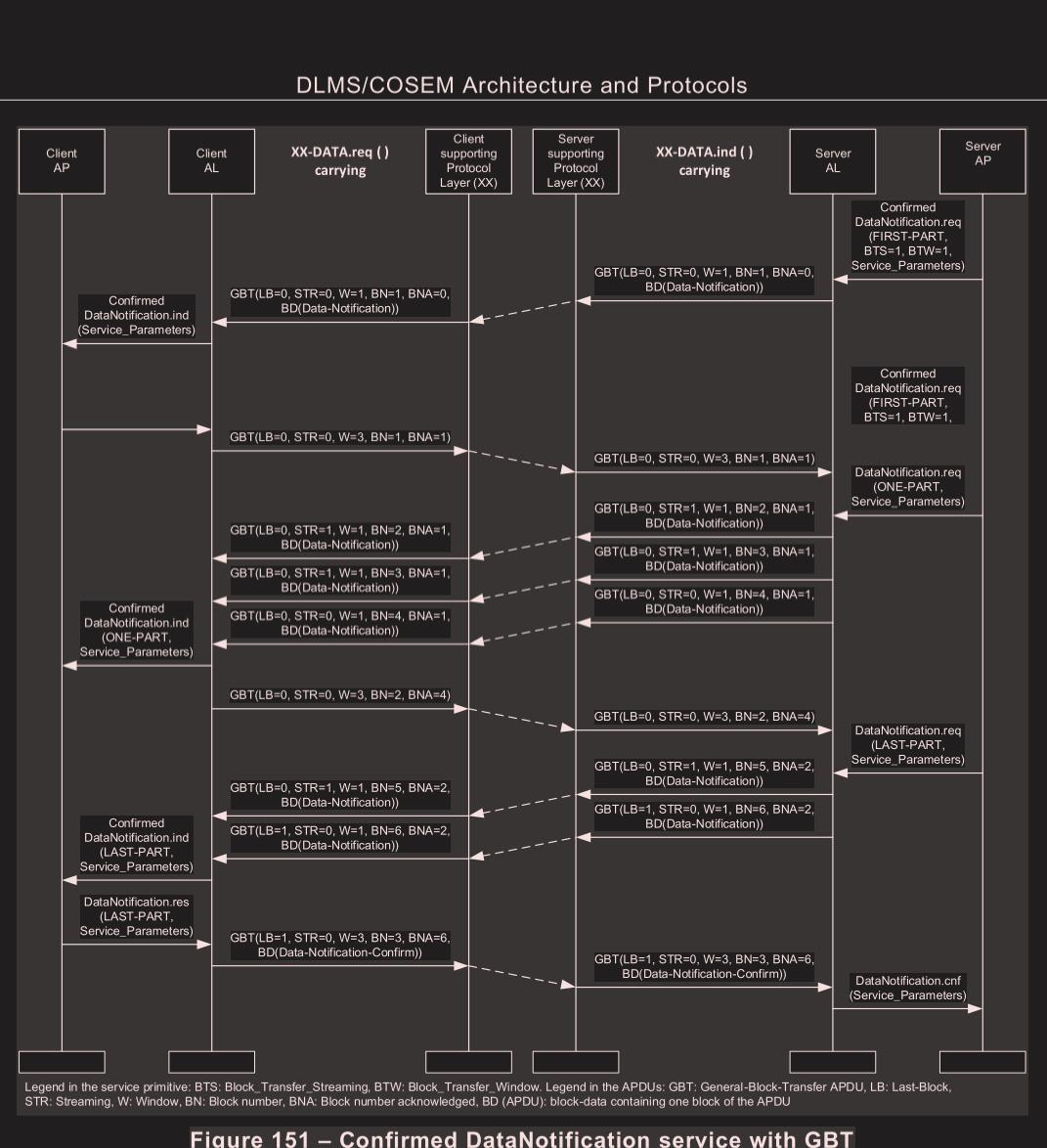

- s9.3.10 The DataNotification service

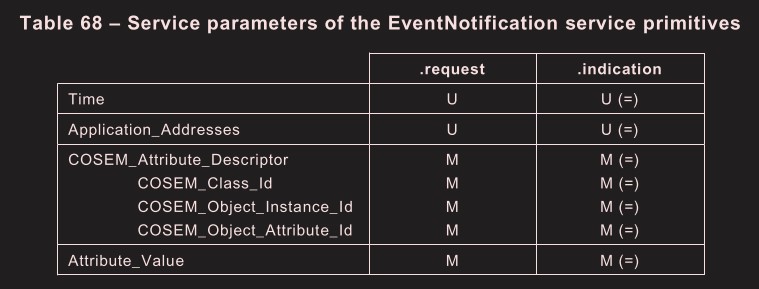

- s9.3.11 The EventNotification service

- s9.3.12 The TriggerEventNotificationSending service

- s9.3.13 Variable access specification

- s9.3.14 The Read service

- s9.3.15 The Write service

- s9.3.16 The UnconfirmedWrite service

- s9.3.17 The InformationReport service

- s9.3.18 Client side layer management services: the SetMapperTable.request

- s9.4 DLMS/COSEM application layer protocol specification

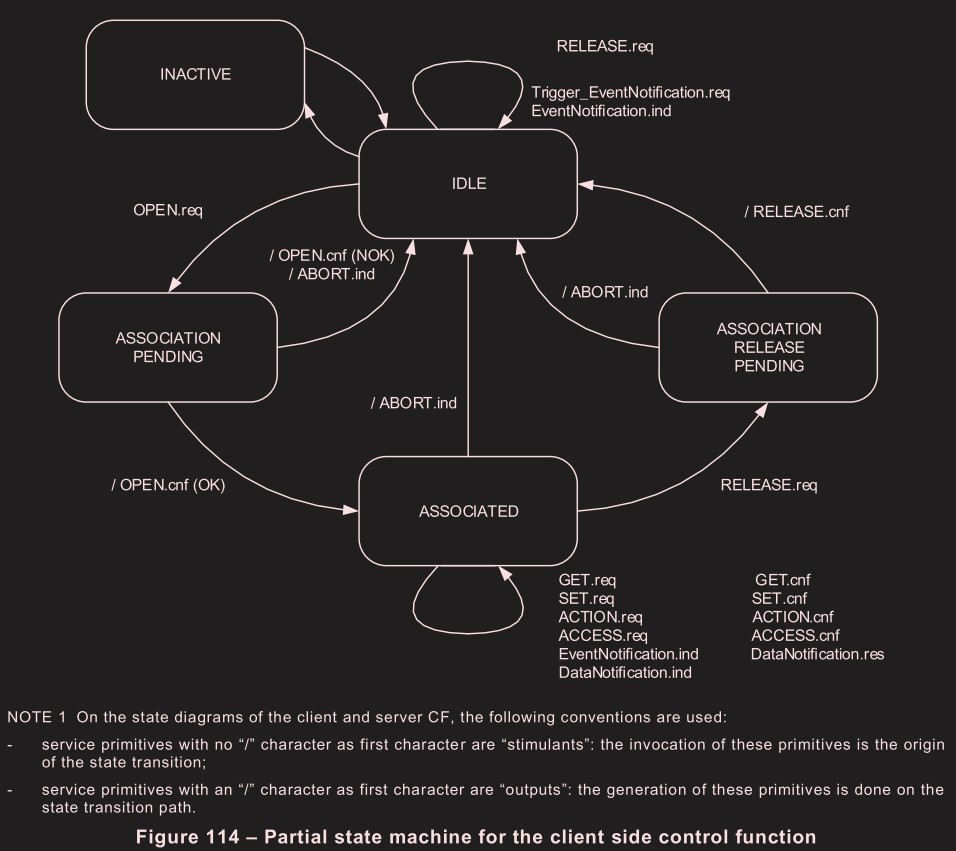

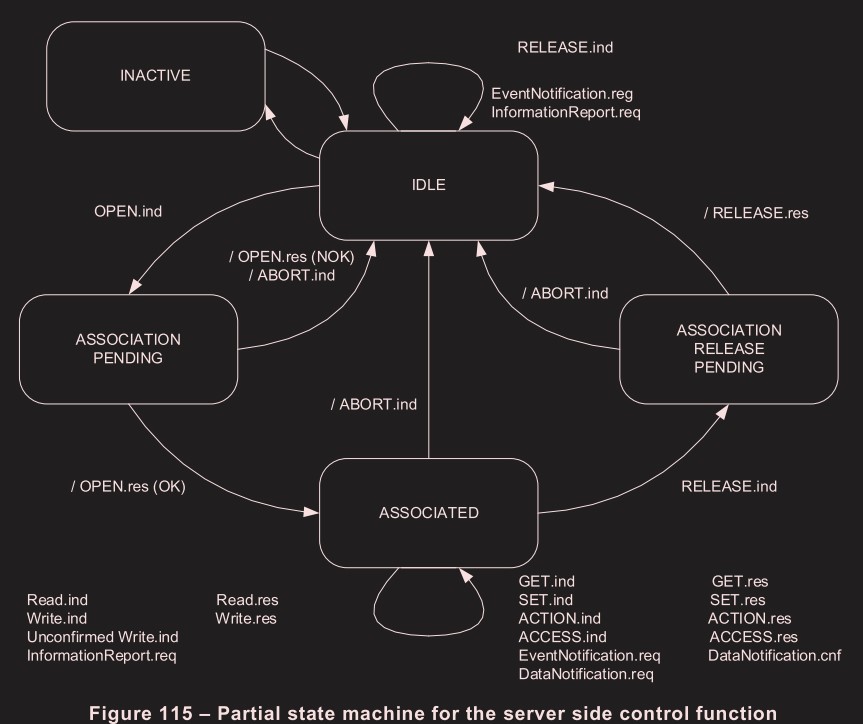

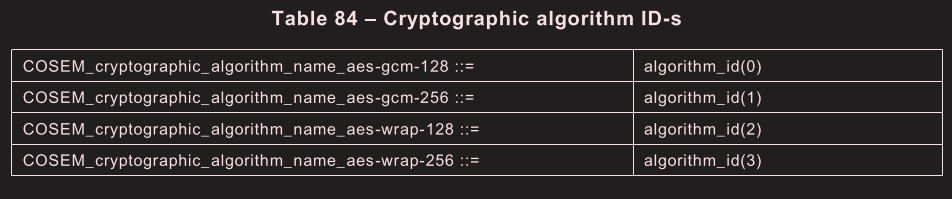

- s9.4.1 The control function (CF)

- s9.4.2 The ACSE services and APDUs

- s9.4.3 APDU encoding rules

- s9.4.4 Protocol for application association establishment

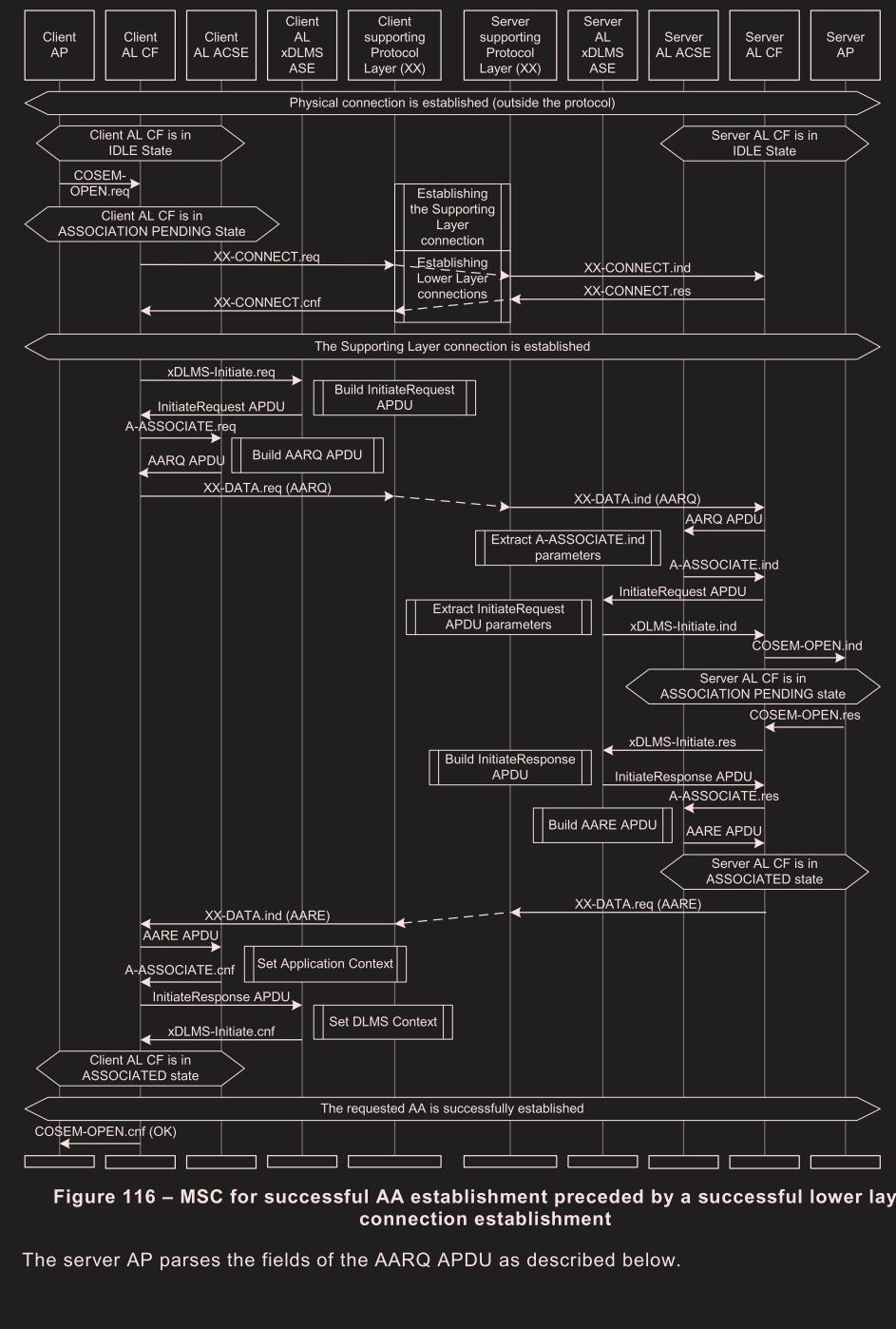

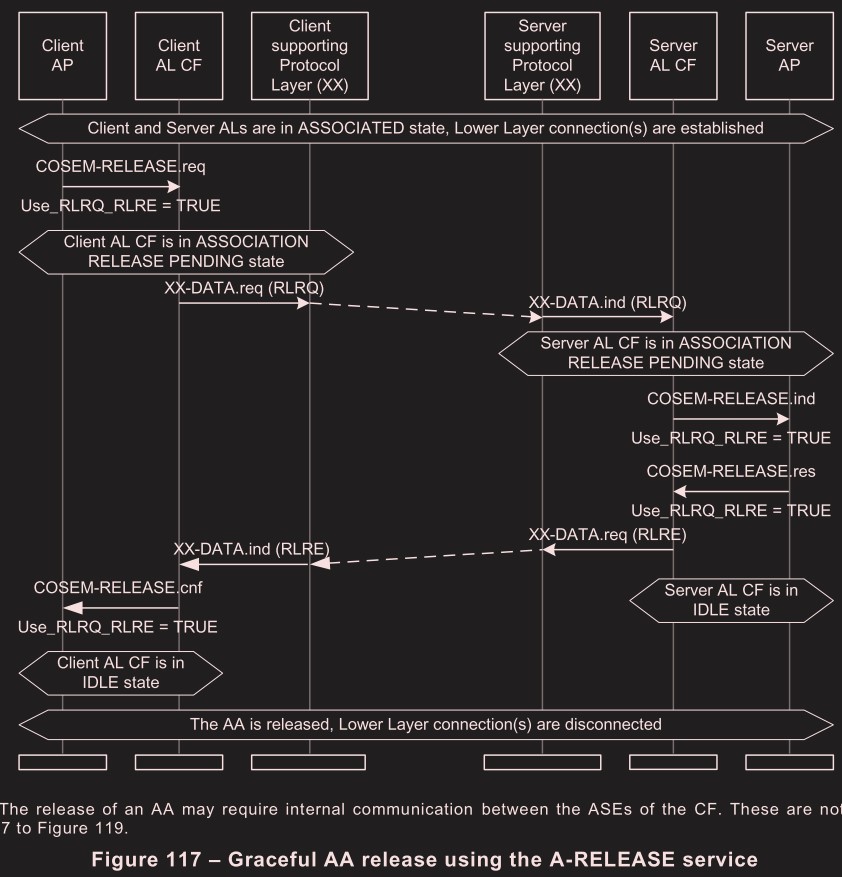

- s9.4.5 Protocol for application association release

- s9.4.6 Protocol for the data transfer services

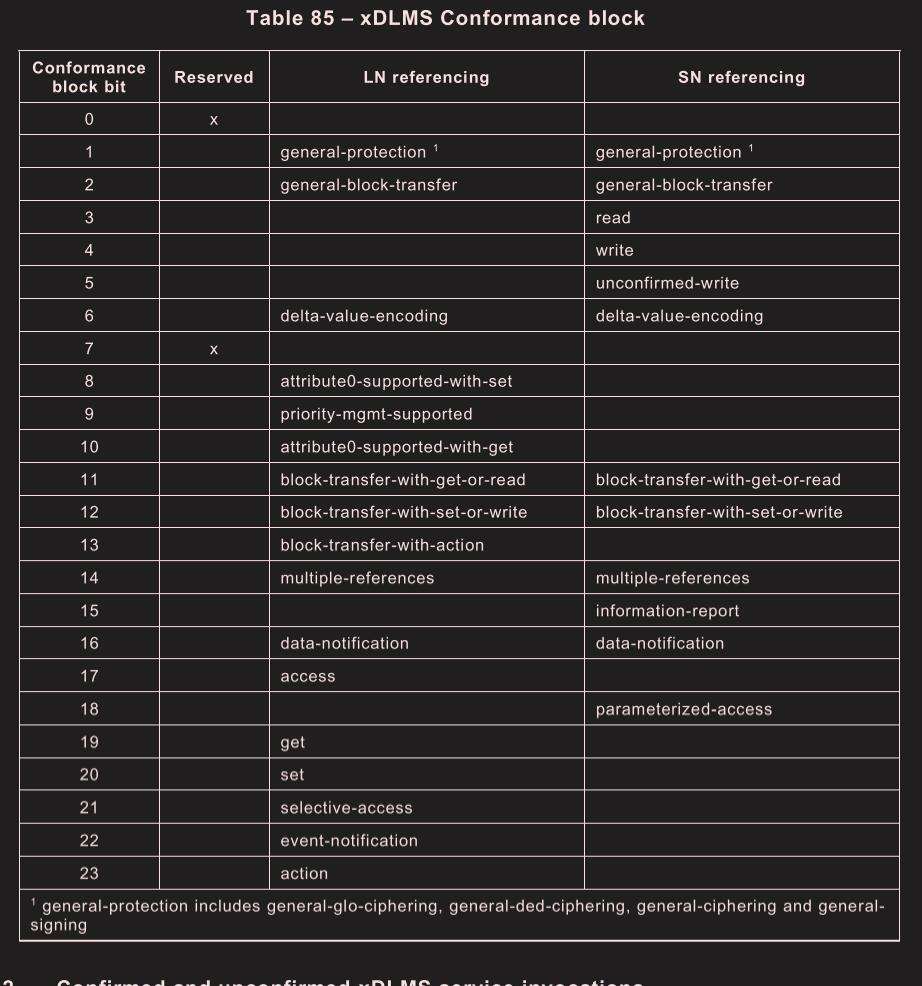

- s9.4.6.1 Negotiation of services and options – the conformance block

- s9.4.6.2 Confirmed and unconfirmed xDLMS service invocations

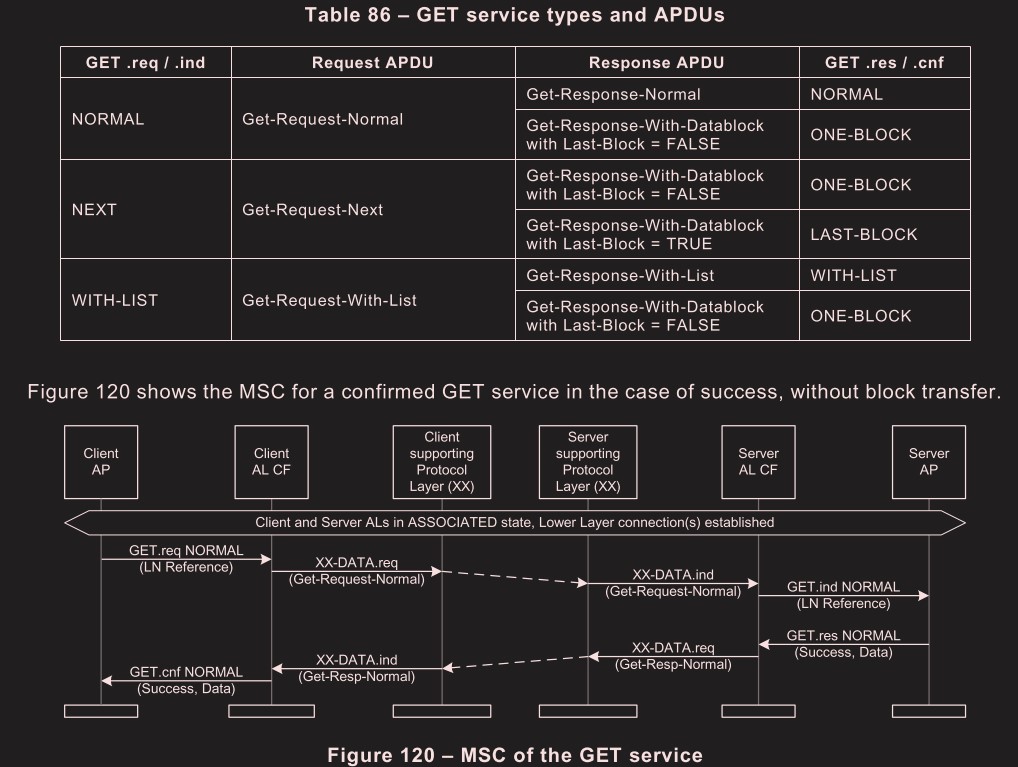

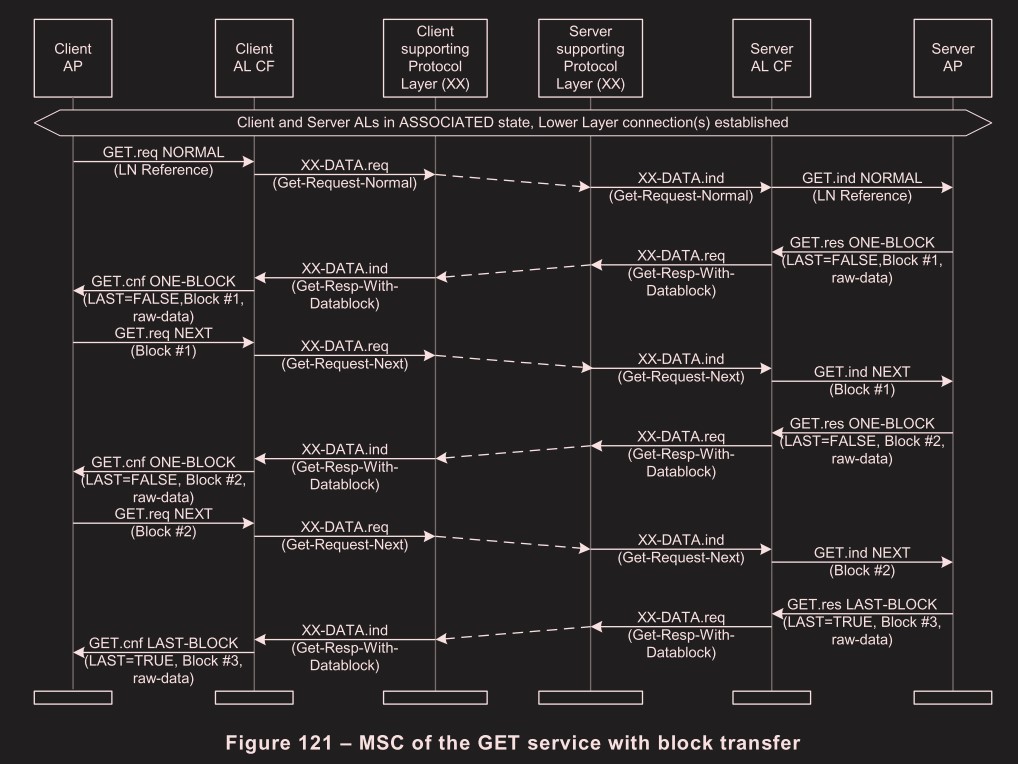

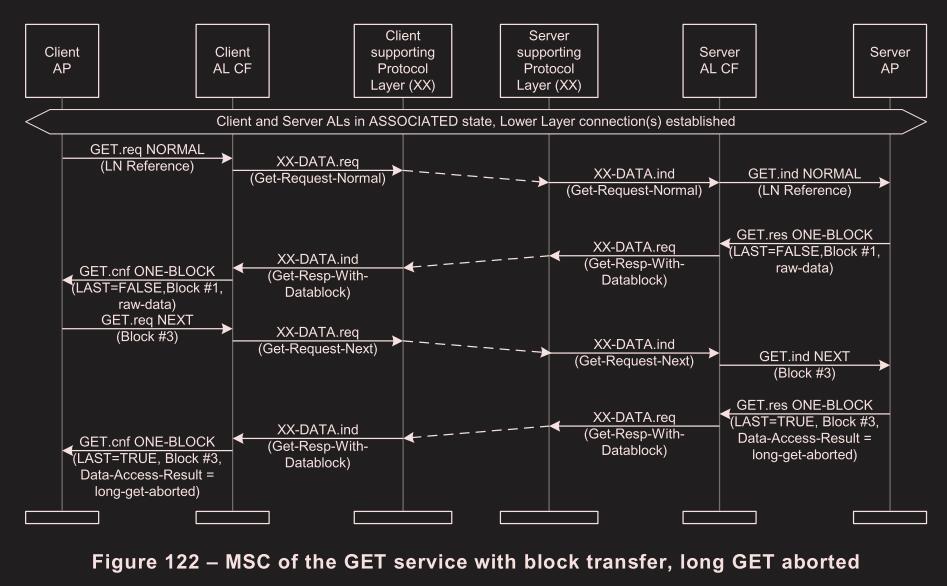

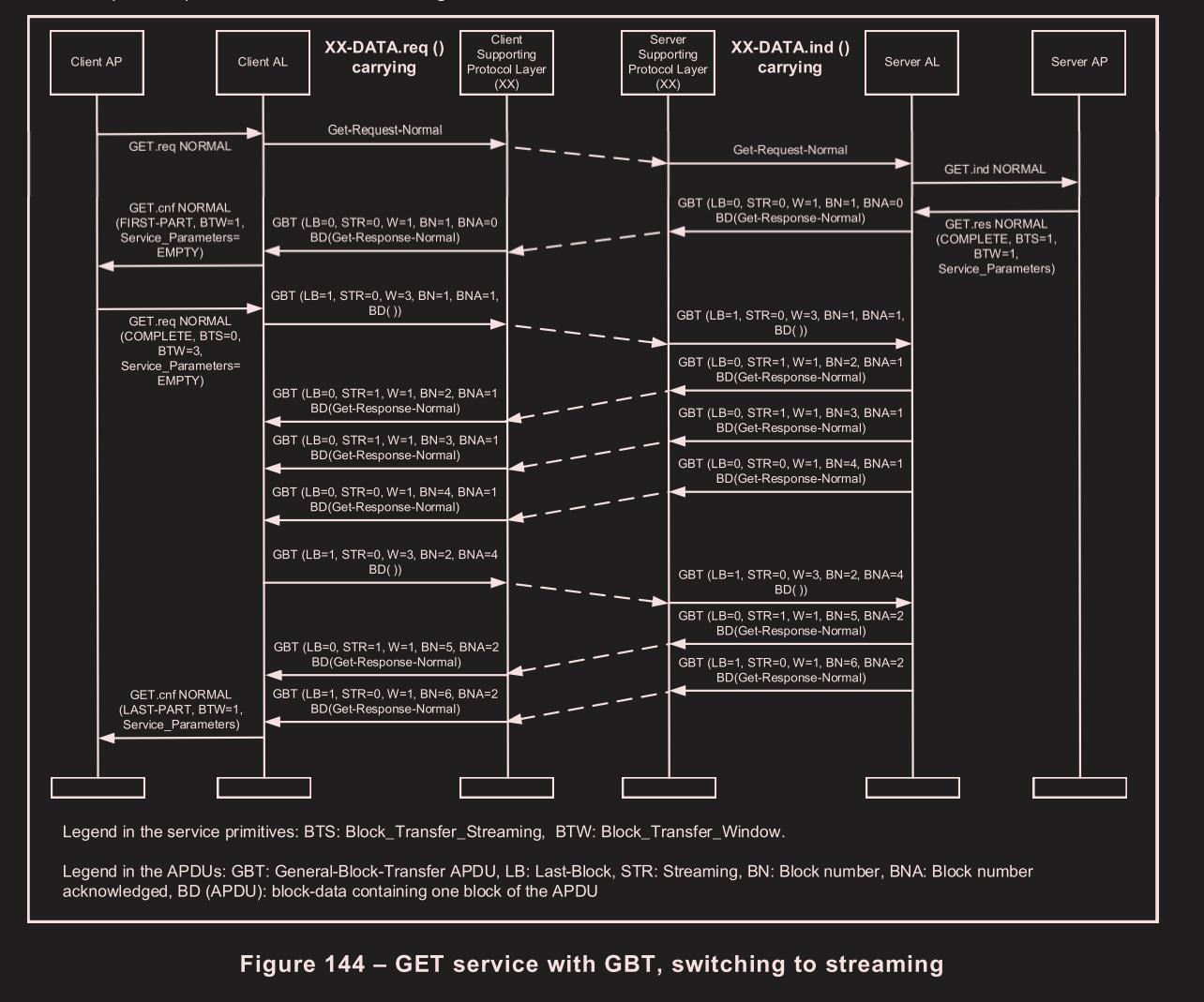

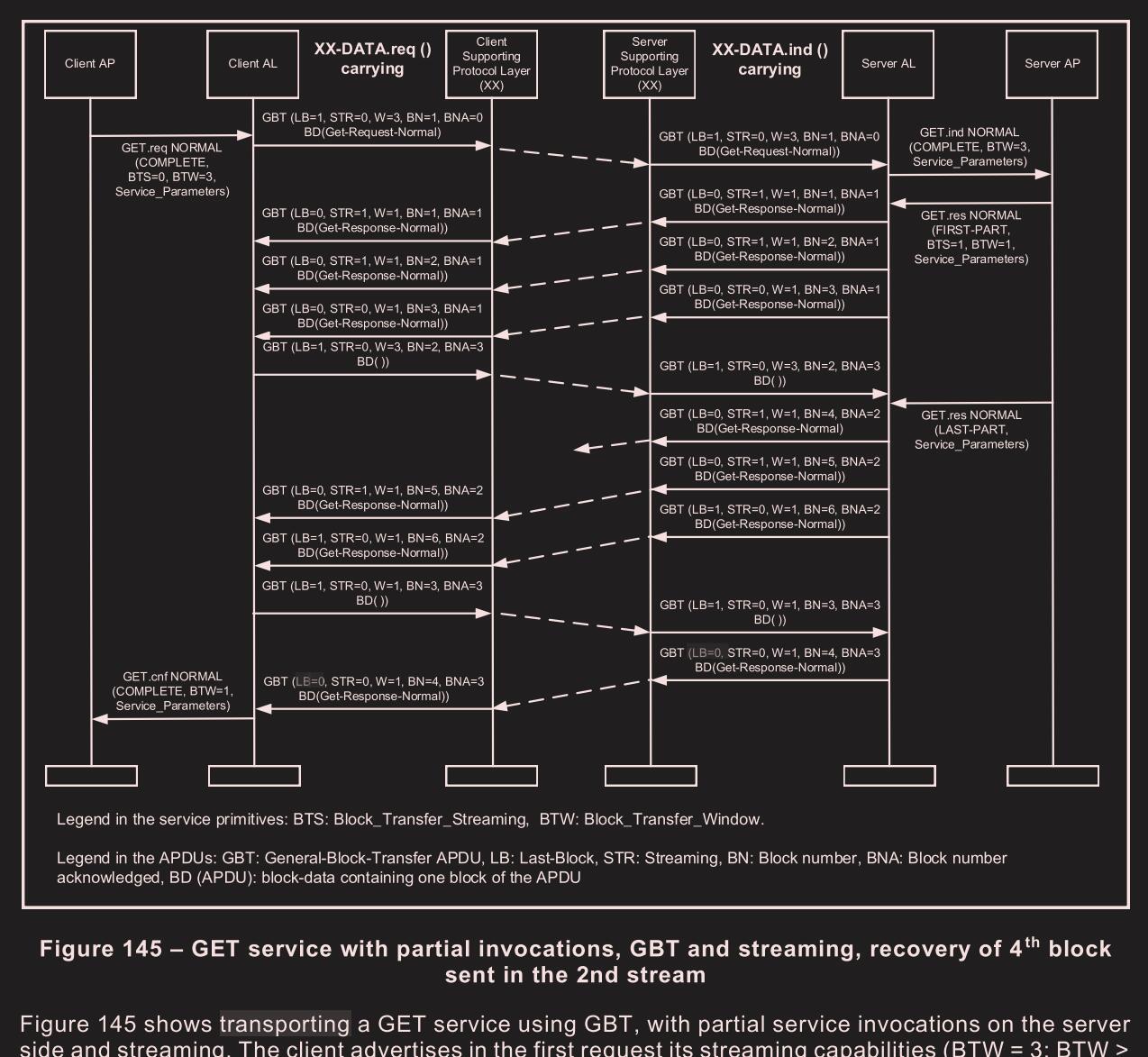

- s9.4.6.3 Protocol for the GET service

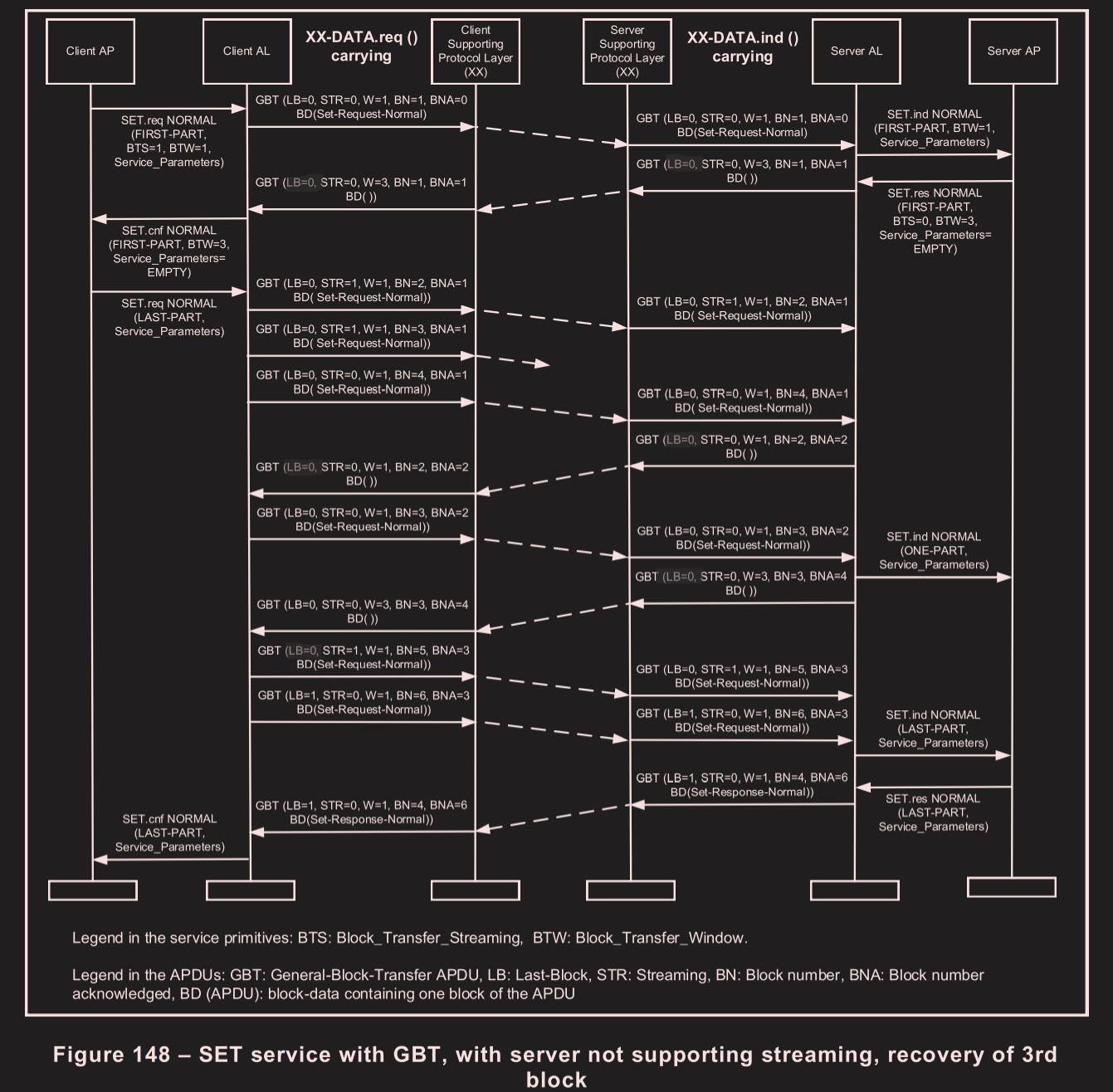

- s9.4.6.4 Protocol for the SET service

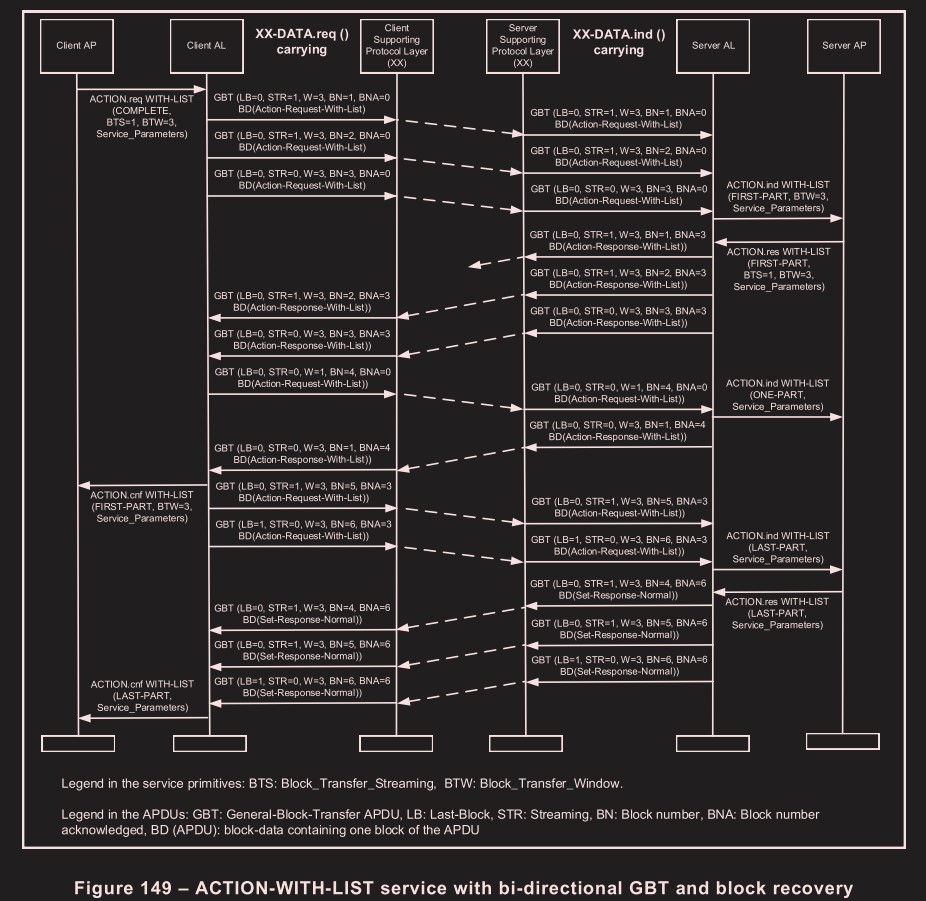

- s9.4.6.5 Protocol for the ACTION service

- s9.4.6.6 Protocol for the ACCESS service

- s9.4.6.7 Protocol of the DataNotification service

- s9.4.6.8 Protocol for the EventNotification service

- s9.4.6.9 Protocol for the Read service

- s9.4.6.10 Protocol for the Write service

- s9.4.6.11 Protocol for the UnconfirmedWrite service

- s9.4.6.12 Protocol for the InformationReport service

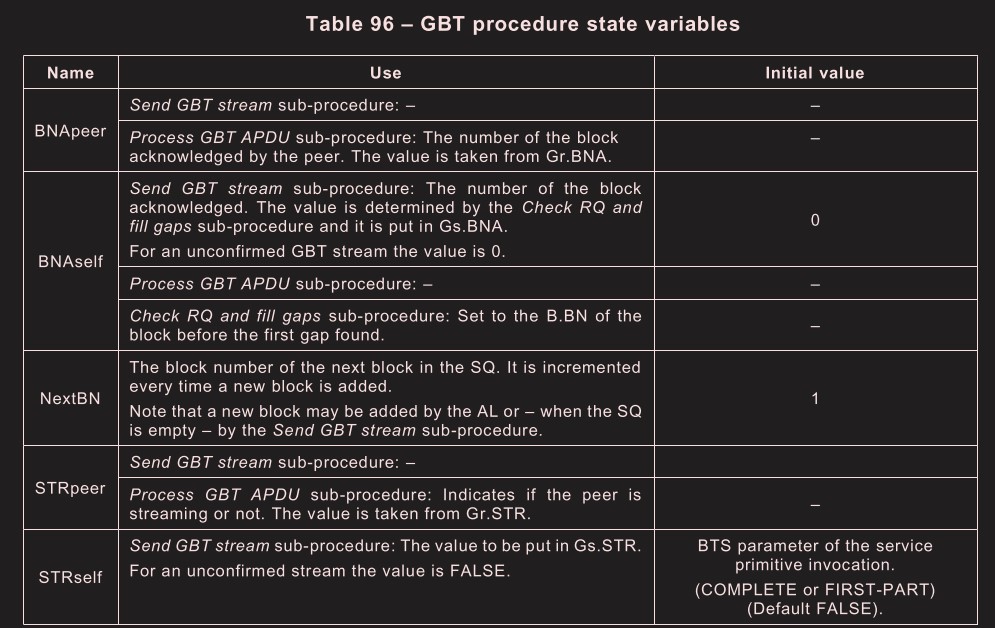

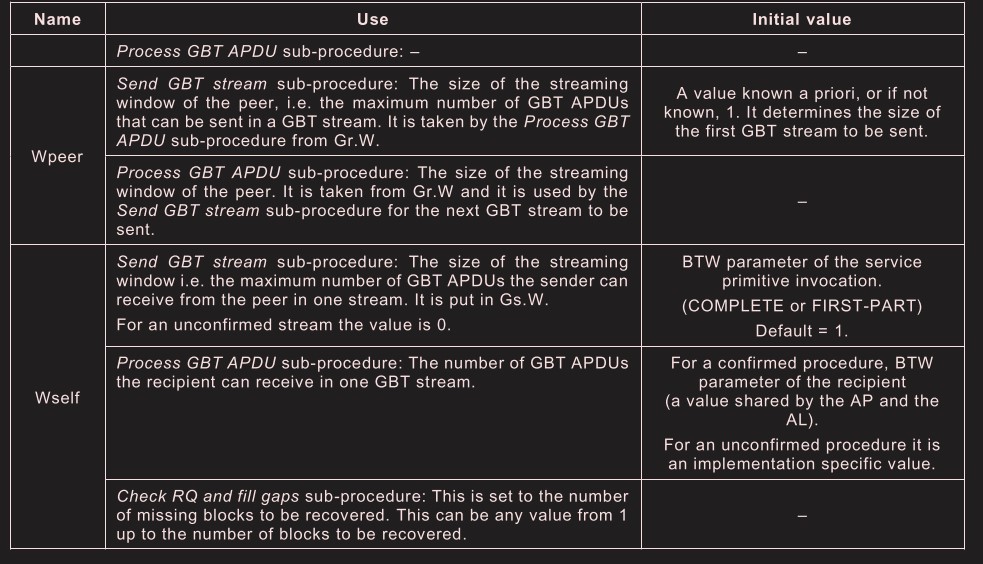

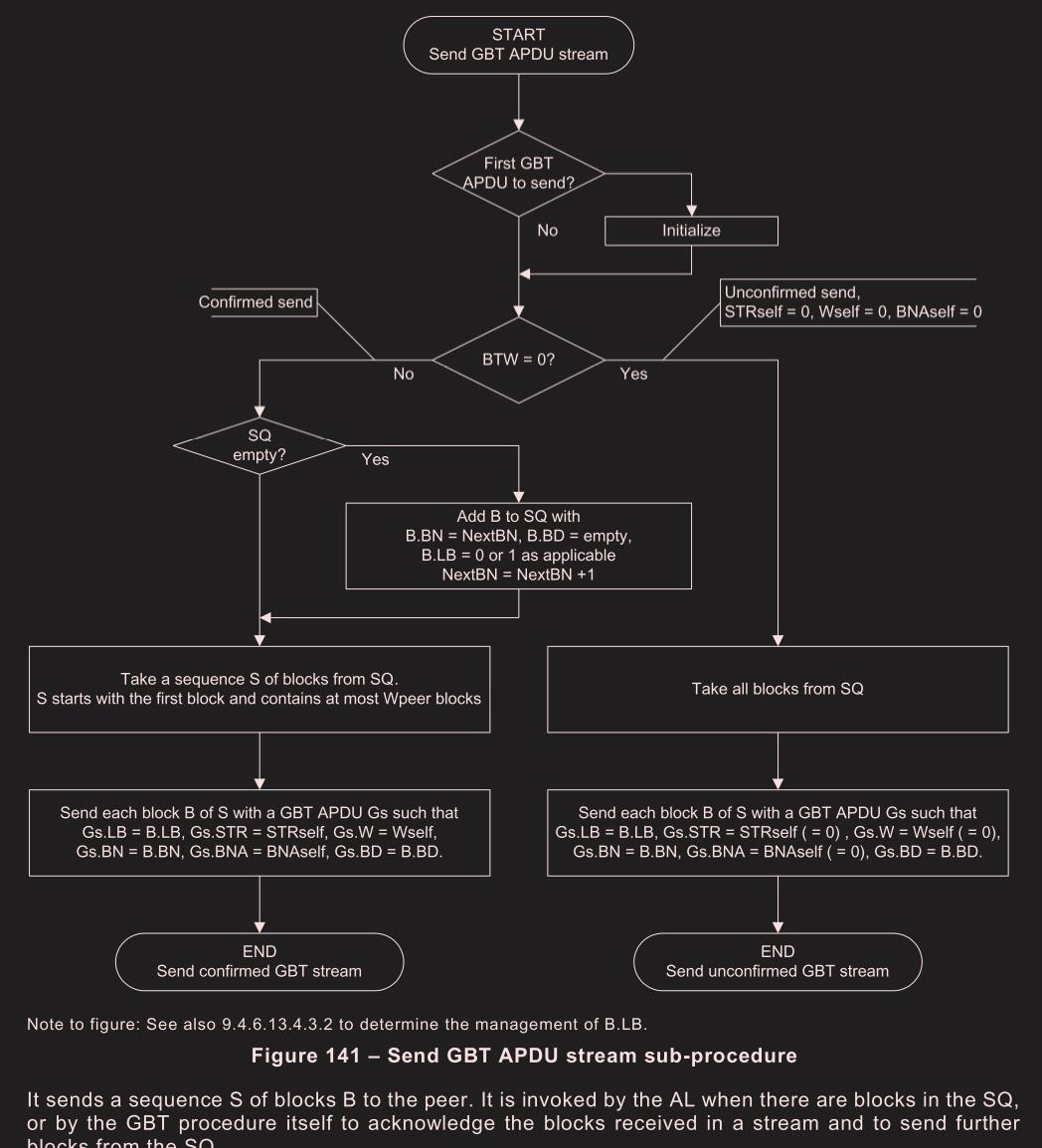

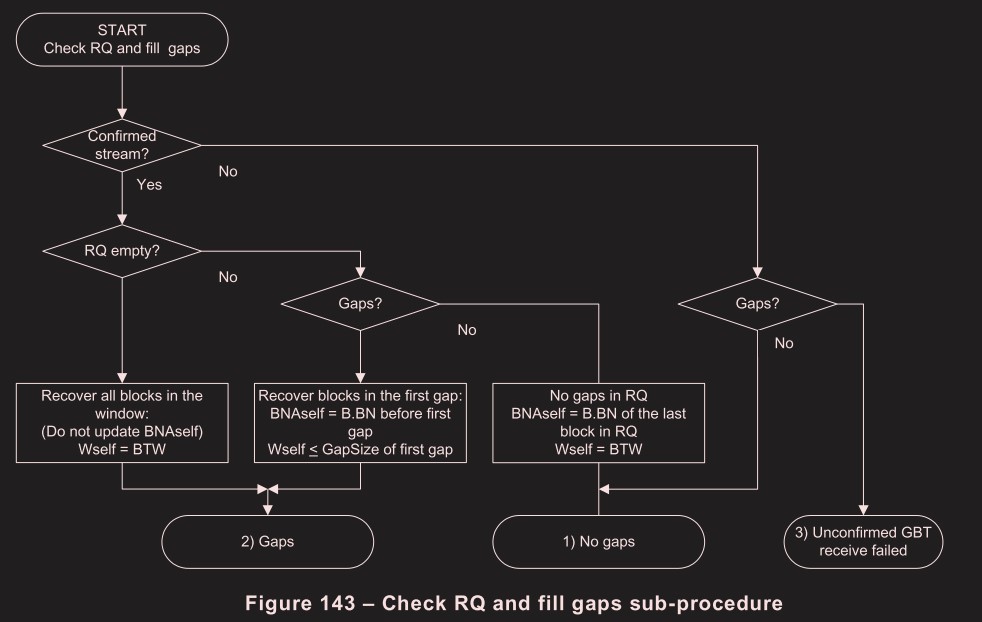

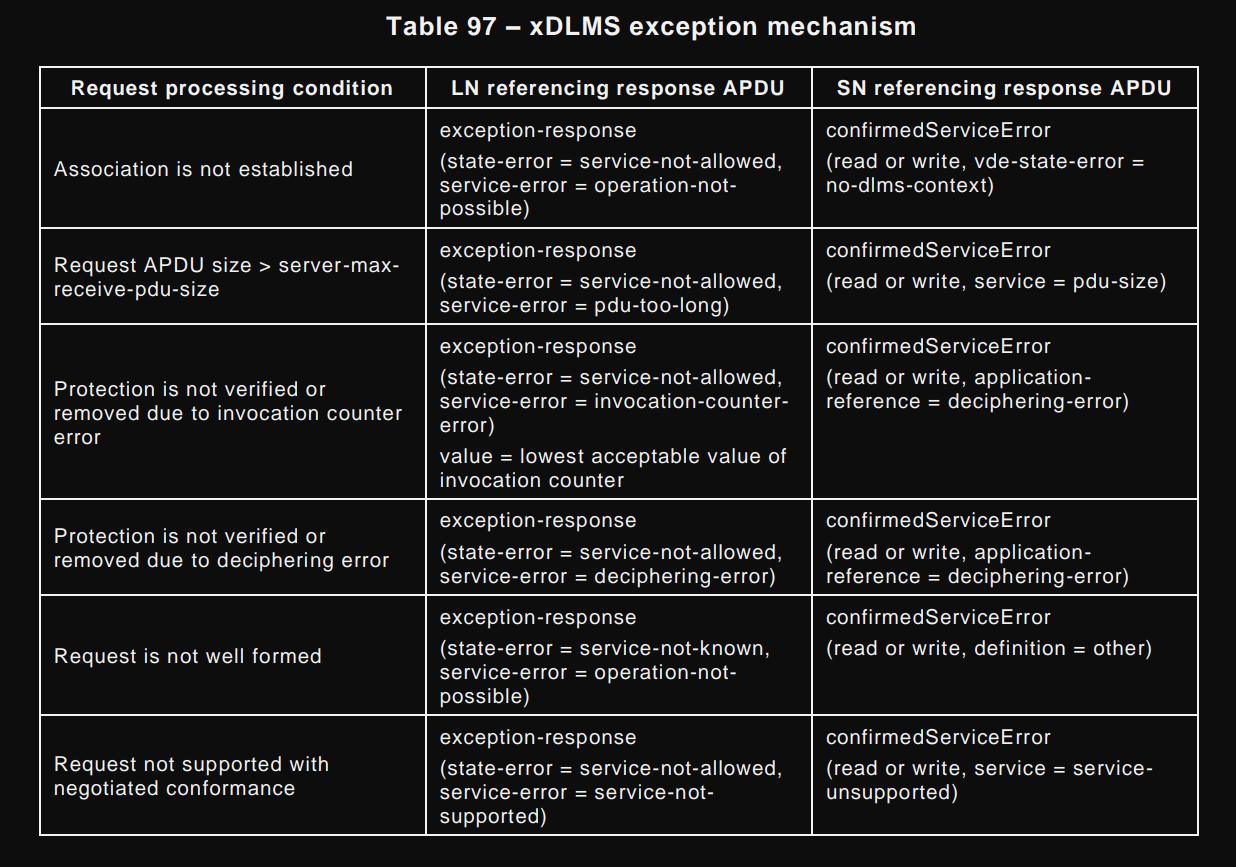

- s9.4.6.13 Protocol of general block transfer mechanism

- s9.4.6.14 Protocol of exception mechanism

- s9.5 Abstract syntax of COSEM PDUs

- s9.6 COSEM PDU XML schema

- s9.1 DLMS/COSEM application layer main features

- s10 Using the DLMS/COSEM application layer in various communications profiles

- s10.1 Communication profile specific elements

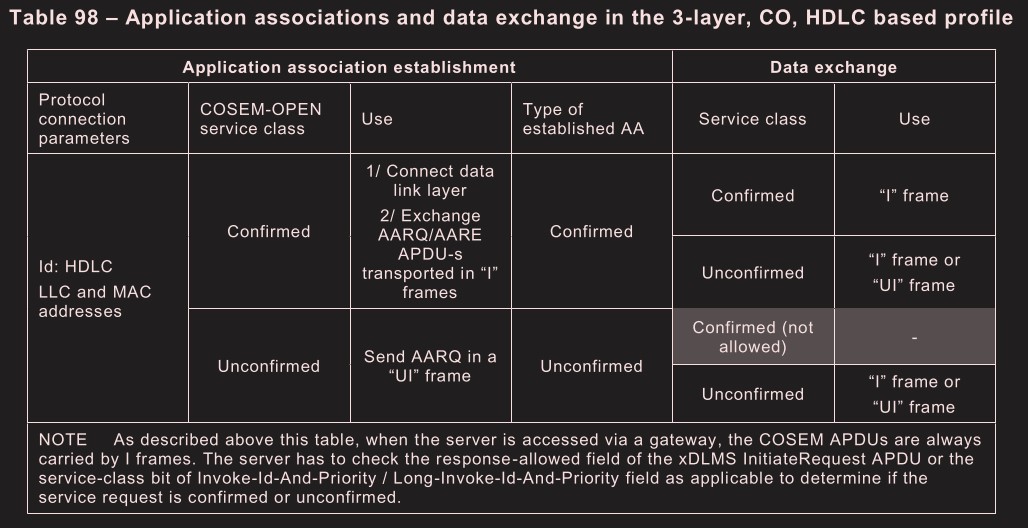

- s10.2 The 3-layer, connection-oriented, HDLC based ommunication profile

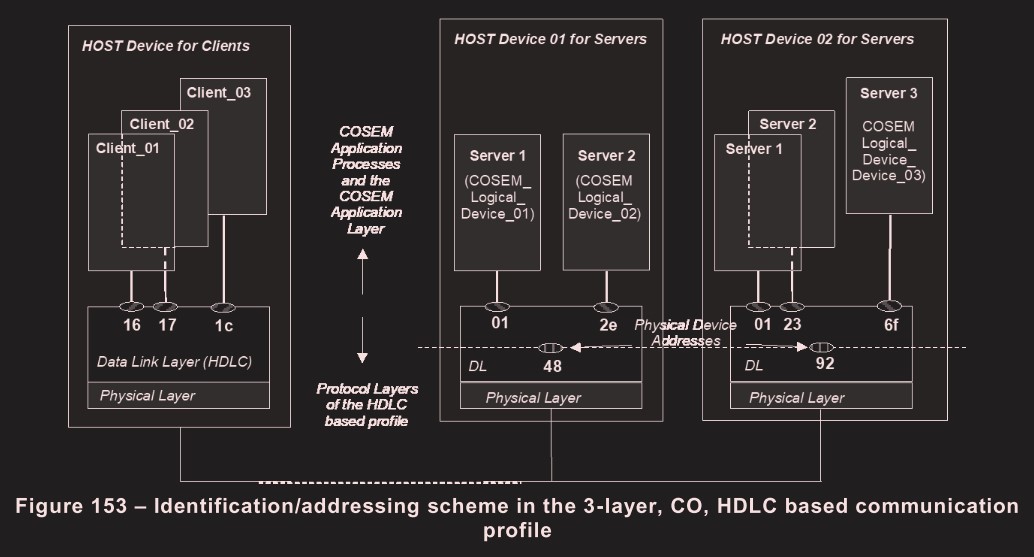

- s10.2.2 The structure of the profile

- s10.2.3 Identification and addressing scheme

- s10.2.4 Supporting protocol layer services and service mapping

- s10.2.5 Communication profile specific service parameters of the DLMS/COSEM AL services

- s10.2.6 Specific considerations / constraints

- s10.2.6.1 Confirmed and unconfirmed AAs and data transfer service invocations, frame types used

- s10.2.6.2 Correspondence between AAs and data link layer connections, releasing AAs

- s10.2.6.3 Service parameters of the COSEM-OPEN / -RELEASE / -ABORT services

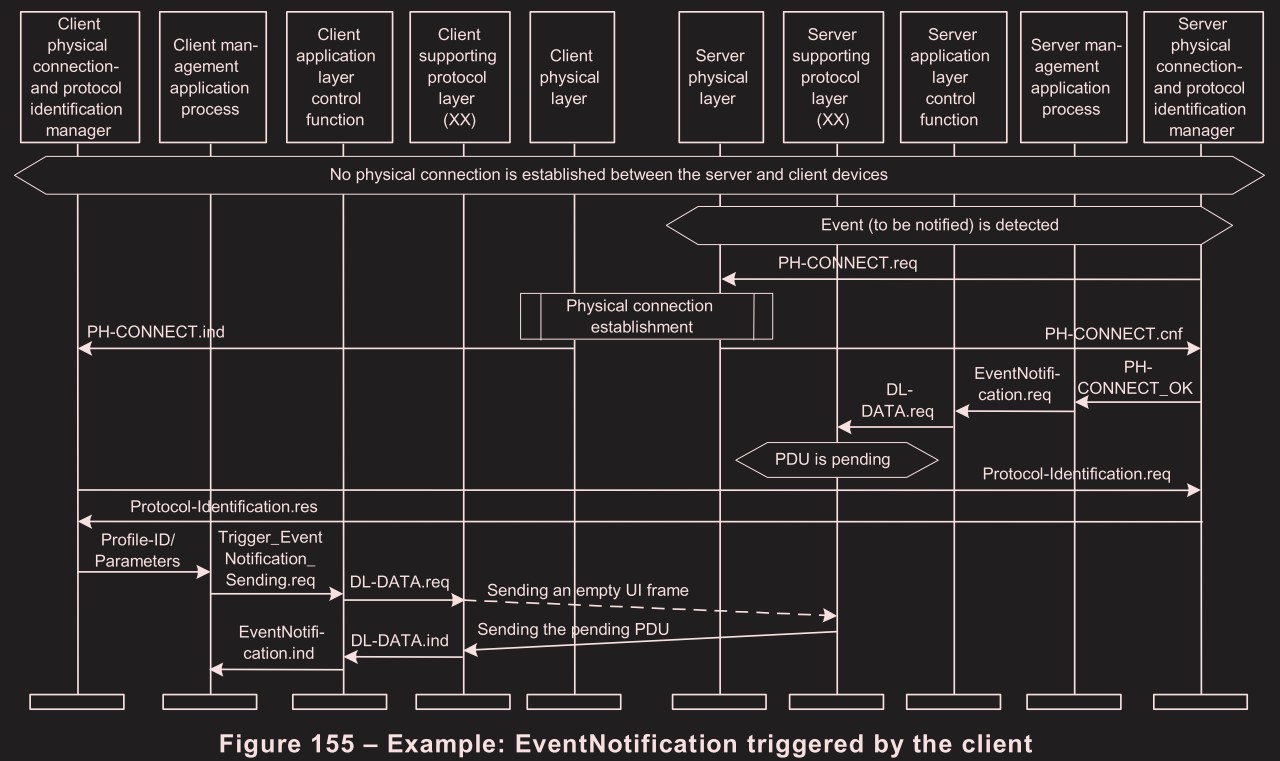

- s10.2.6.4 EventNotification service and protocol

- s10.2.6.5 Transporting long messages

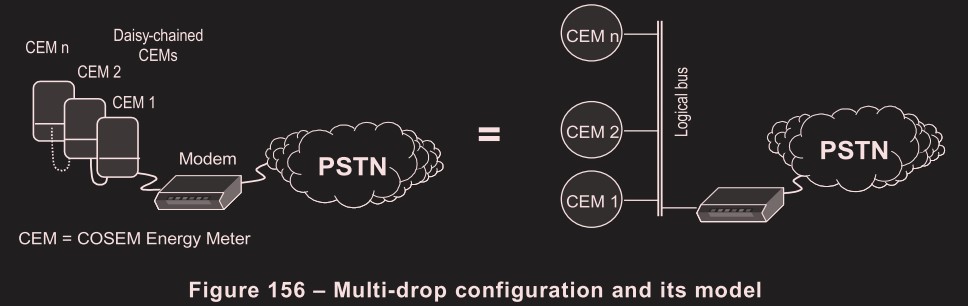

- s10.2.6.6 Supporting multi-drop configurations

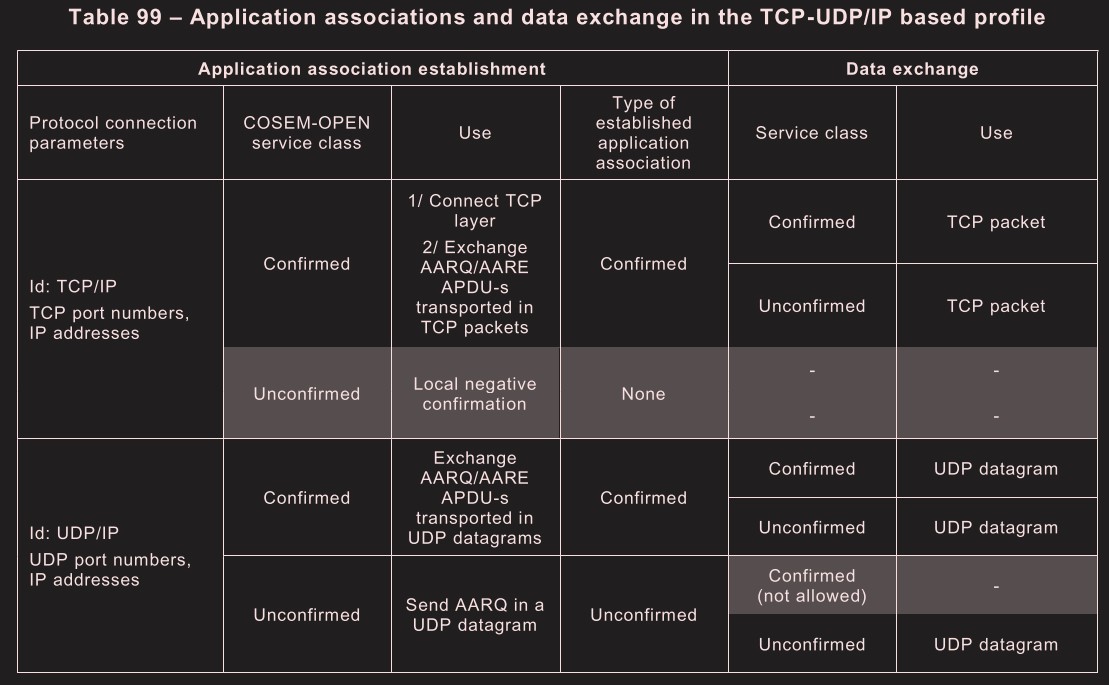

- s10.3 The TCP-UDP/IP based communication profiles (COSEM_on_IP)

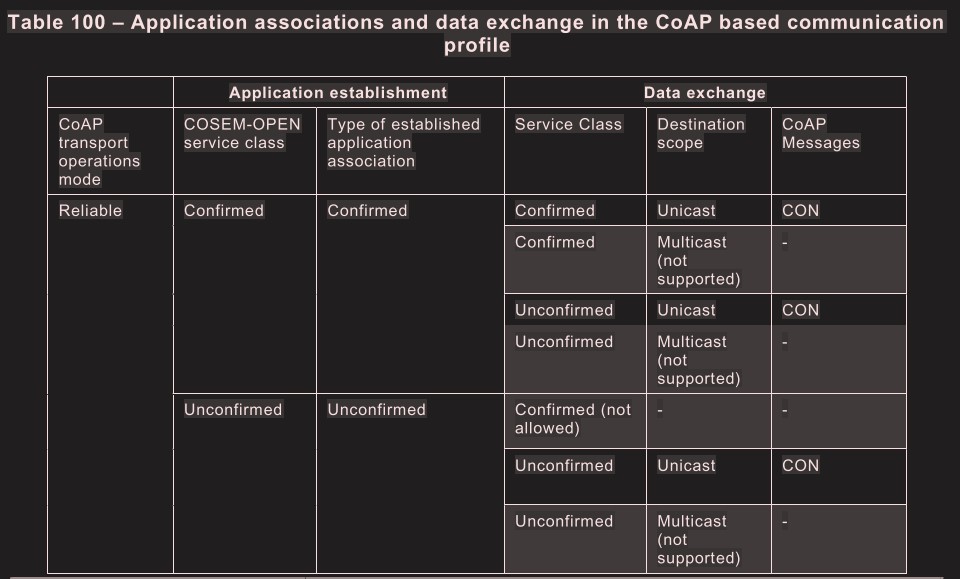

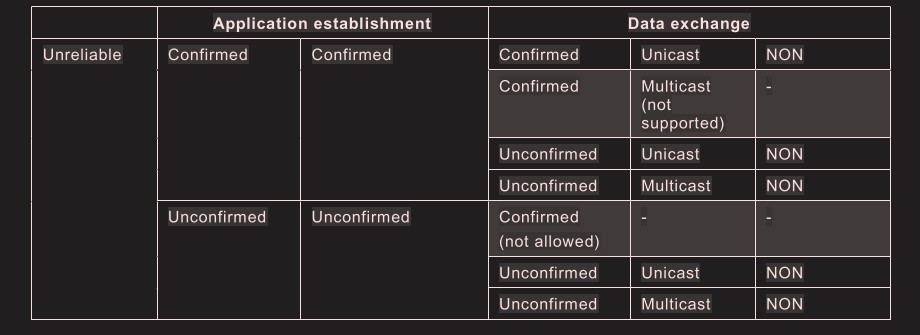

- s10.4 The CoAP based communication profile (DLMS/COSEM_on_CoAP)

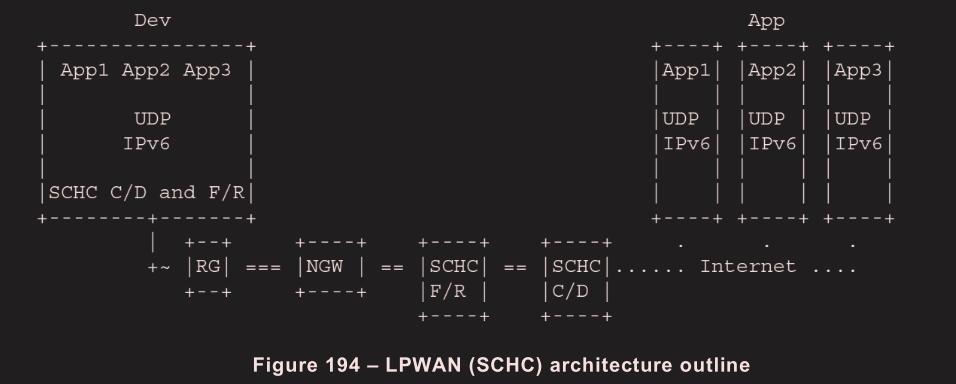

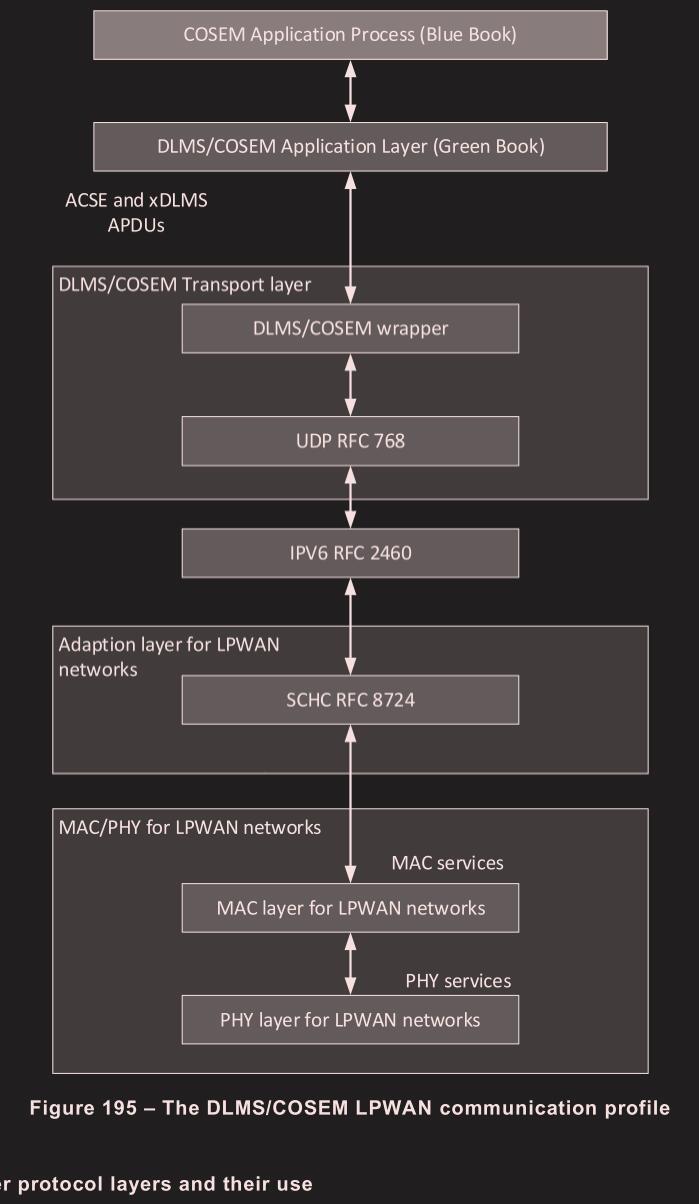

- s10.8 LPWAN profile

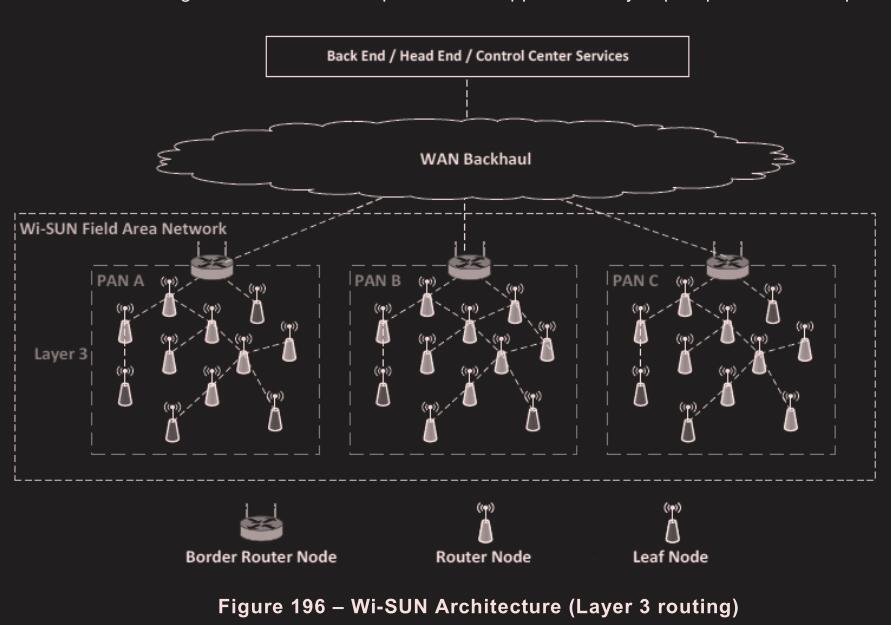

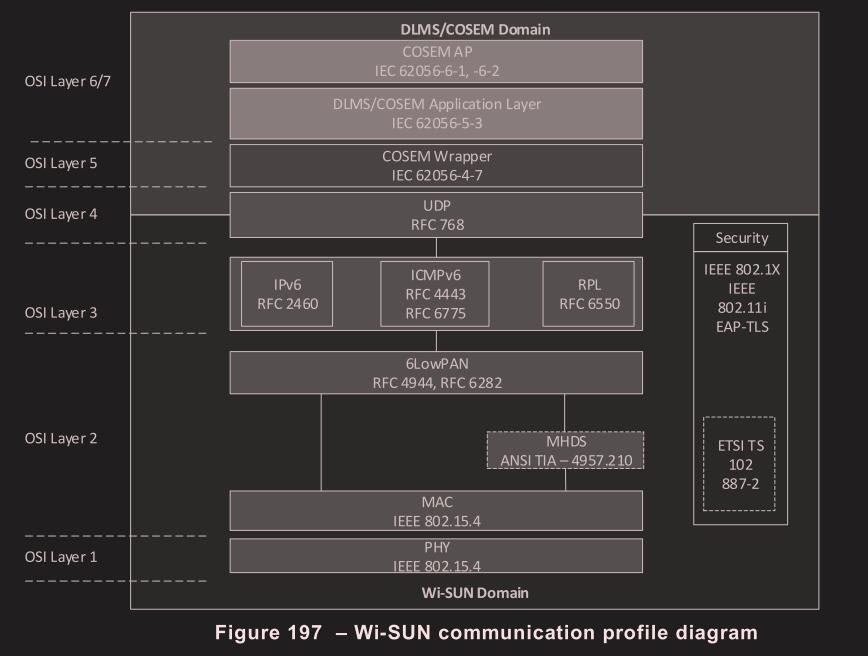

- s10.9 Wi-SUN profile

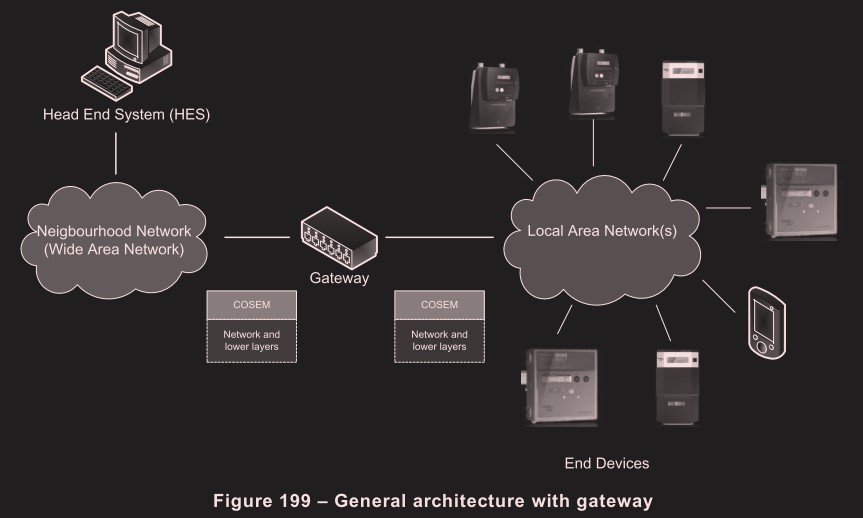

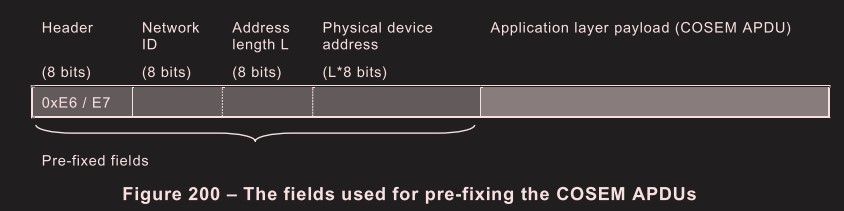

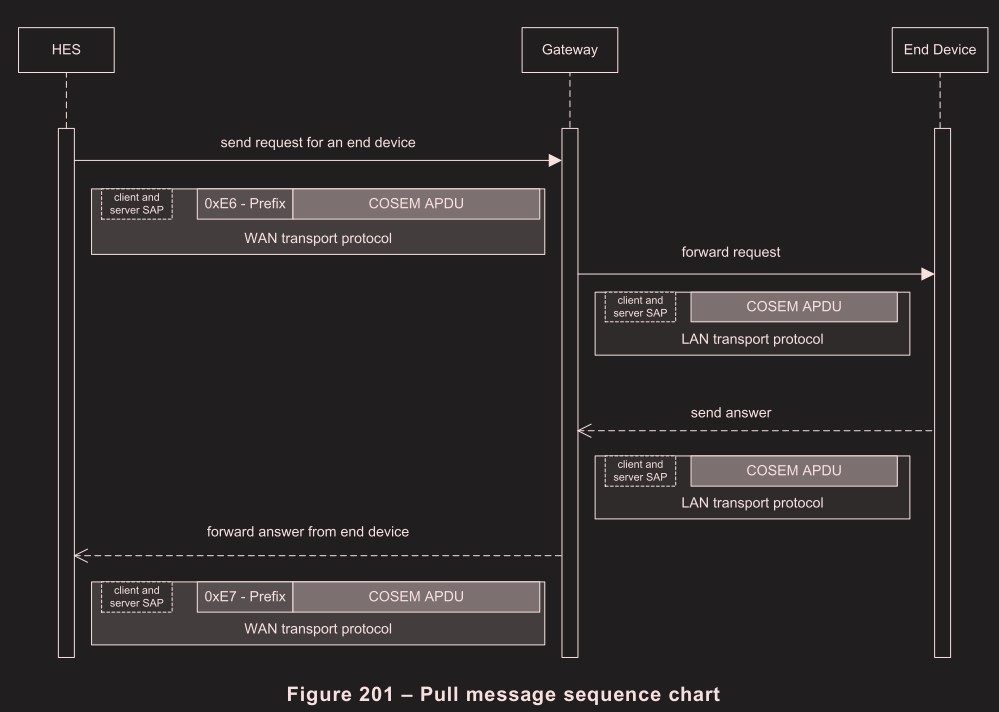

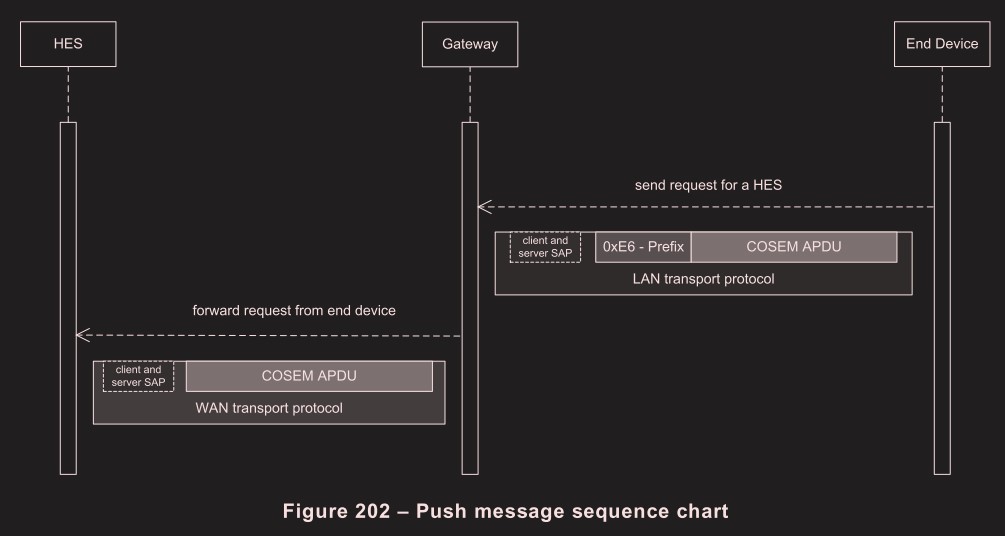

- s10.10 Gateway protocol

- s11 AARQ and AARE encoding examples

- s12 Encoding examples: AARQ and AARE APDUs using a ciphered application context

- s13 S-FSK PLC encoding examples

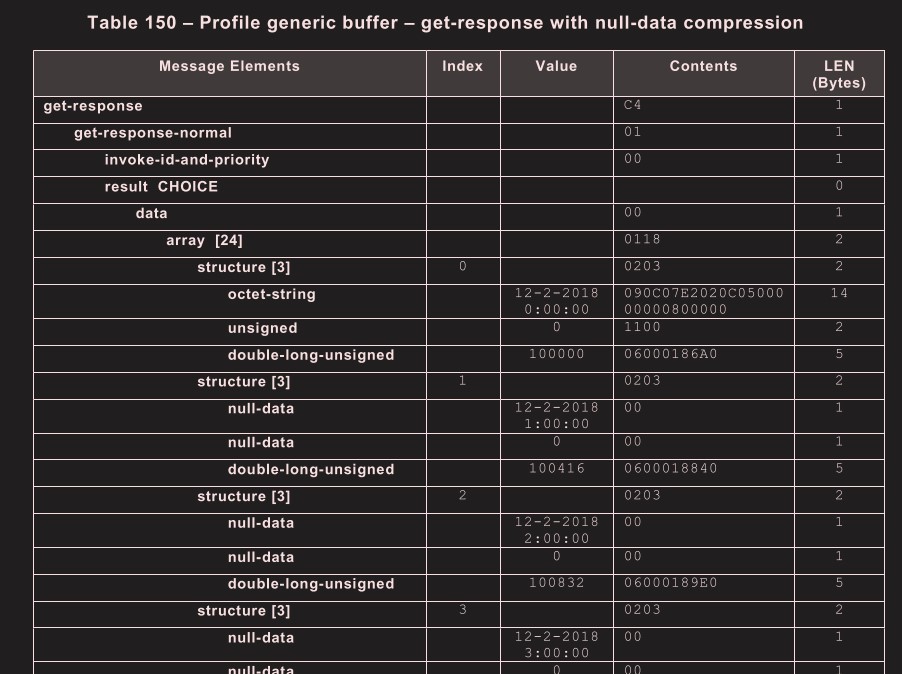

- s14 Data transfer service examples

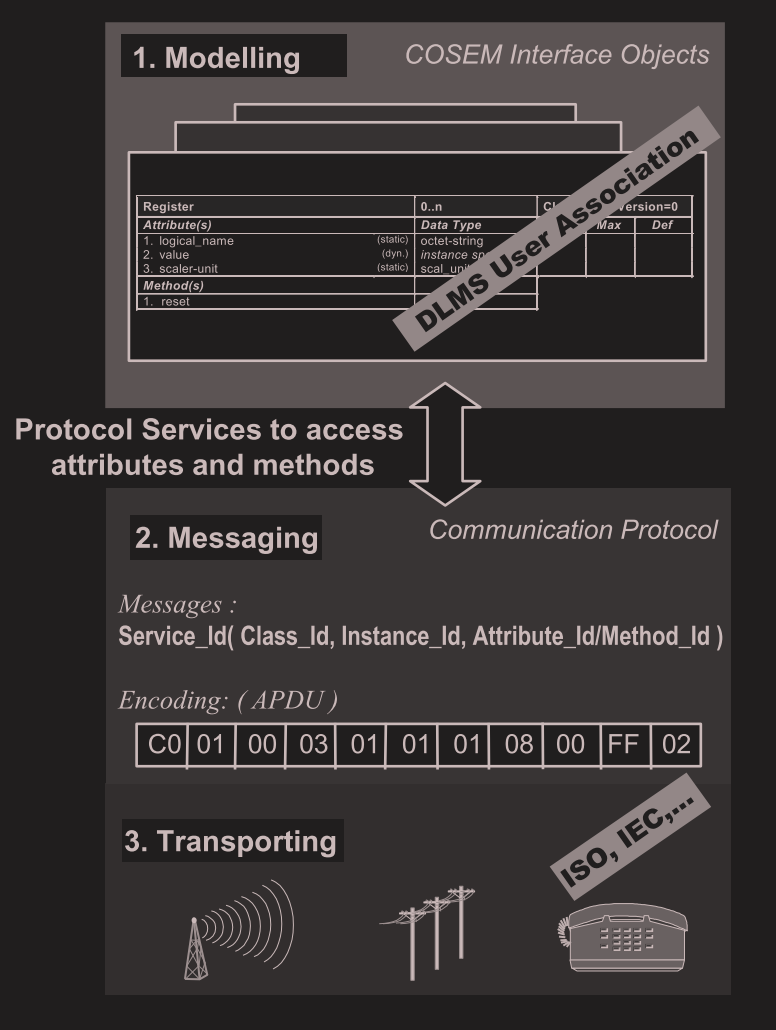

s1 Scope

建模: 包括设备的接口模型和数据识别规则;在 blue book 中定义消息: 这涵盖了将接口模型映射到协议数据单元(APDU)的服务,以及这个 APDU 的编码。在本 green book 中定义传输: 通过通信通道传输消息。在本 green book 中定义

通信模型:

s3 Terms, definitions and abbreviations and symbols

s3.1 General DLMS/COSEM definitions

- ACSE APDU:Association Control Service Element (ACSE)标准 A-ASSOCIATE/A-RELEASE 实现的 APDU,AARQ/AARE/RLRQ/RLRE

- application association:两个应用实体 AEs 之间的合作关系

- application entity,AE: 独立于系统的应用活动,这些活动作为应用服务提供给应用代理,例如,一组应用服务元素,它们共同执行应用程序的所有或部分通信方面。

- xDLMS APDU:xDLMS Application Service Element (xDLMS ASE)使用的 APDU

s4 Information exchange in DLMS/COSEM

s4.1 General

The key characteristics of data exchange using DLMS/COSEM are the following:

devices can be accessed by various parties: clients and third parties;

使用 DLMS/COSEM 进行数据交换的主要特点如下:设备可以被各种各方访问:客户端和第三方;

mechanisms to control access to the resources of the device are provided;

提供了控制对设备资源的访问的机制;

these mechanisms are made available by the DLMS/COSEM AL and the COSEM objects ( Association SN / LN object, Security setup object);

这些机制是由 DLMS/COSEM AL 和 COSEM 对象(关联 SN / LN 对象,安全设置对象)提供的;

security and privacy is ensured by applying cryptographical protection to xDLMS messages and to COSEM data;

通过对 xDLMS 消息和 COSEM 数据应用加密保护来确保安全性和私密性;

low overhead and efficiency is ensured by various mechanisms including selective access, compact encoding and compression;

通过各种机制,包括选择性访问、压缩编码和压缩,确保了低开销和效率;

at a site, there may be single or multiple devices.

在一个站点,可能有单个或多个设备。

In the case of multiple devices at a site, a single access point can be made available;

在一个站点有多个设备的情况下,可以提供一个单一的接入点;

data exchange may take place either remotely or locally.

数据交换可以在远程或本地进行。

Depending on the capabilities of the device, local and remote data exchange may be performed simultaneously without interfering with each other;

根据设备的能力,本地和远程数据交换可以在不相互干扰的情况下同时进行;

various communication media can be used on local networks (LN), neighbourhood networks (NN) and wide area networks (WAN).

各种通信媒体可用于局域网(LN)、邻网(NN)和广域网(WAN)。

s4.2 Communication model

application processes(APs)之间的通信通过应用程序实体(application entities,AEs)之间的通信进行建模。AE 代表 AP 的通信功能。

AP 中可能有多组OSI 通信功能,因此一个AP可以用多种AEs来表示(比如一个 AP 可以使用 HDLC-based profile,也可以使用 TCP-IP based profile)。一个 AE 只对应一个 AP(可能两个 AP 都使用 HDLC-based profile,这两个 AE 也是不同的,可以理解为类和对象的关系,基于同一个类的两个对象实例化后是不同的)。一个 AE 包含一组称为 application service elements(ASEs)的通信功能

TODO:AE 的意思还不明确

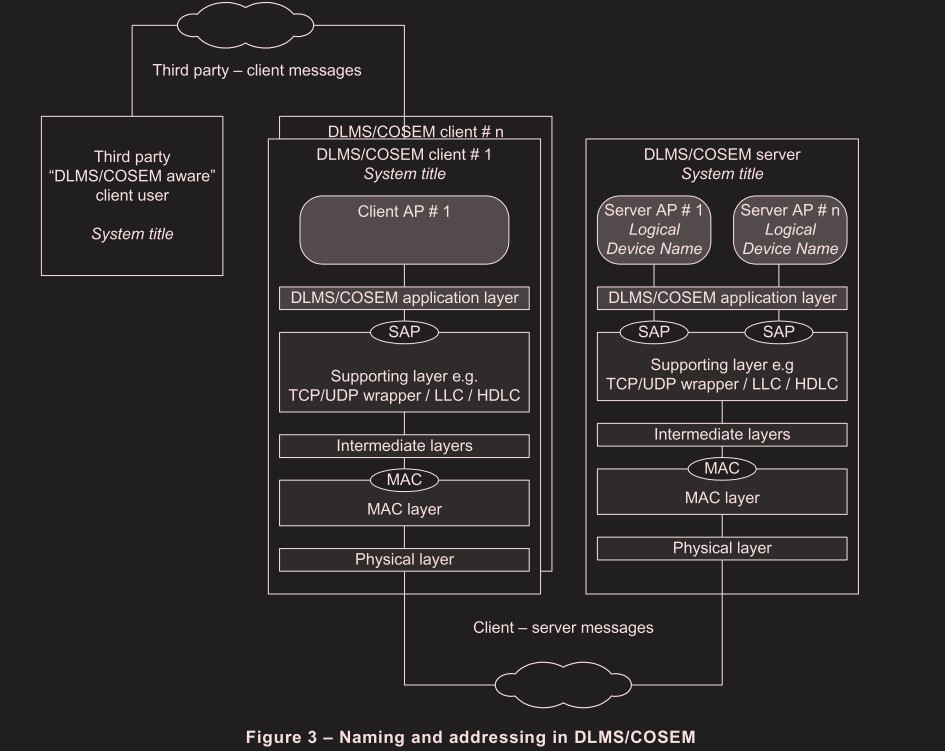

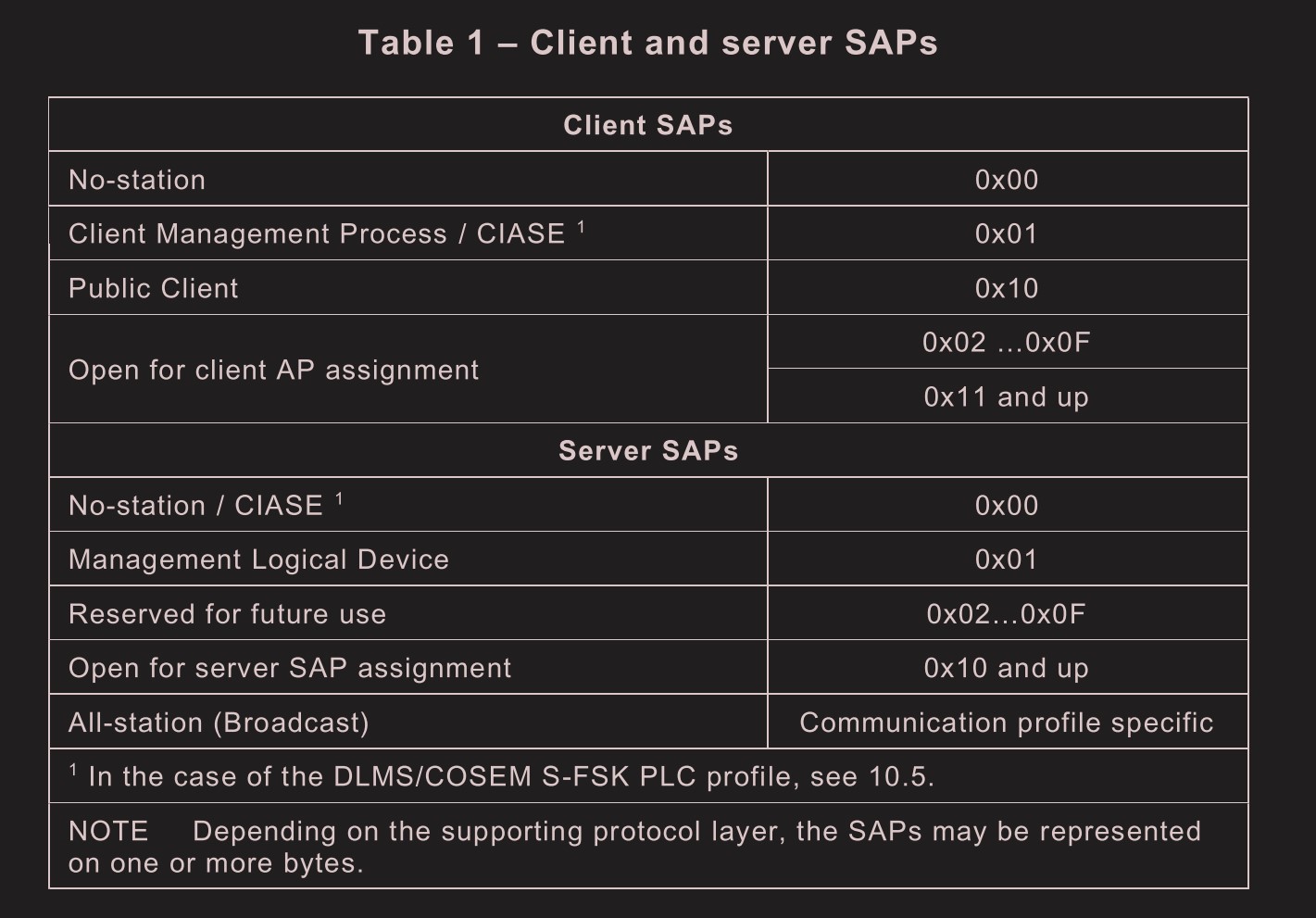

s4.3 Naming and addressing

一个server AP对应一个logical device,client AP可以不对应 logical device。每个AP绑定一个 Service Access Point(SAP),SAP位于 application layer(AL)层。也就是说 SAP 用于区分基于同一个 AL 的不同 AP(对服务端也可以说是 logical device).

s4.3.3 Addressing

SAP 用于区分基于同一个 AL 的不同 AP

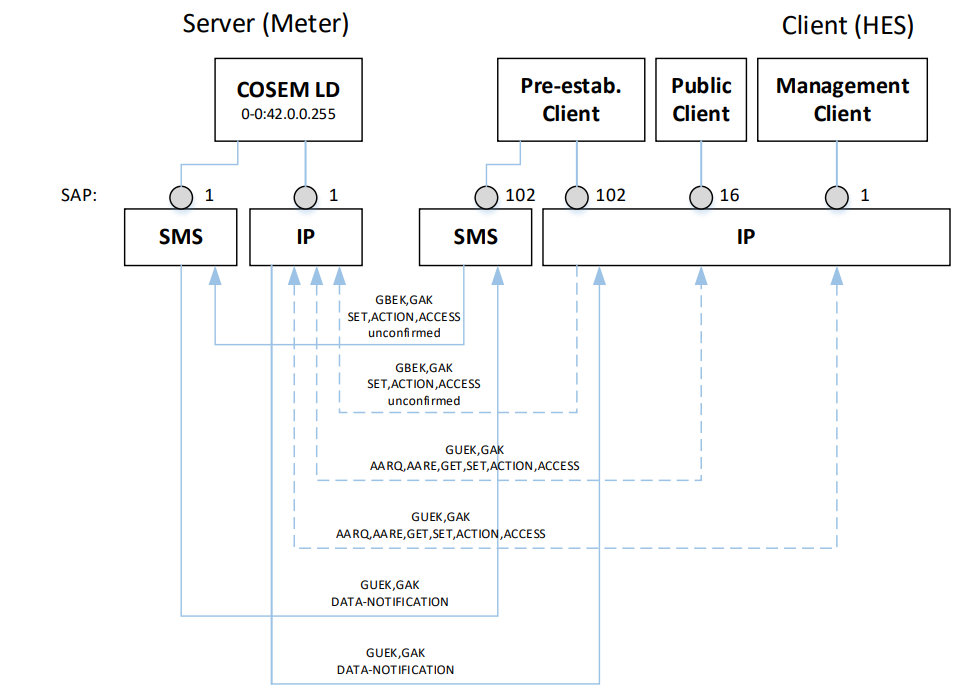

IDIS 8.1 IDIS Client and Server Architecture

规定一个 COSEM 逻辑设备支持一个预连接客户端(SAP:102,不适用于HDLC,用于广播或上报),一个 Public 客户端(SAP:016,无安全,但需要AARQ),一个 Management 客户端(SAP:001)。

s4.3.4 System title

- 按单一 DLMS/COSEM 实体

唯一,和逻辑设备名不同,一个实体可以有多个逻辑设备(名),但只能有一个systemtitle,实体中的逻辑设备共享该 systemtitle - 固定

8字节长,前 3 字节厂家 ID,和逻辑设备名相同,后面的 5 字节,应为 0-999,999,999,999(0x0-0xE8D4A50FFF)

ACESM GCP 规定如下:

| byte1 | byte 2 | byte 3 | byte 4 | byte 5 | byte 6 | byte 7 | byte 8 |

|---|---|---|---|---|---|---|---|

| MC | MC | MC | T1 | T2&SN | SN | SN | SN |

- MC: Manufacturer Code according to FLAG coded as ASCII (byte1,2,3)

- T1: ACESM Device Type

- T2: ACESM Function Type

- SN: manufacturer specific serial number (the next 28 bits, half of byte 5, byte 6,7,8)

The field T1/2 is used as follows:

T1 (device type): meaning:

- 000…098 reserved for non-ACESM GCP meters; system title is considered as manufacturer specific

- 099 reserved system title for the DC

- 106 ACESM Single Phase

- 107 ACESM Poly Phase

T2 (function type)meaning:

- bit0=1 Disconnector extension (D)

- bit1=1 Load Management extension (L)

- bit2=1 Multi Utility extension (M)

- bit3=0 reserved for future use

交换方式(见 10.4.3.3):

- 通信配置注册过程

- 在明确建立 AA 的情况下,在 AA 建立期间使用

COSEM-OPEN服务; - 通过在“

Security setup”对象写入 client_system_title 属性和读取的 server_system_title 属性。适用于预连接 AA - 加密 APDU 交换,general-ciphering (originator and recipient system title)或 general-glo-ciphering (originator system title).

s4.3.5 Logical Device Name

s4.4 Connection oriented operation

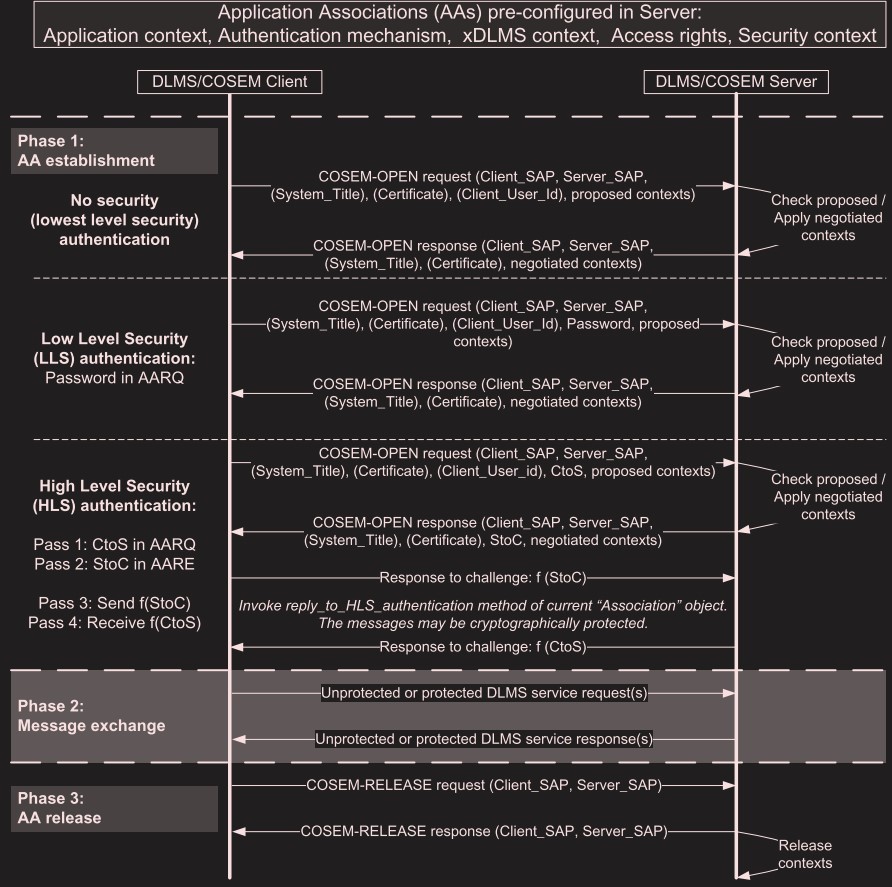

- Phase 1: AA establishment

- Phase 2: Message exchange

- Phase 3: AA Release

预连接AA不需要 1 和 3

s4.5 Application associations

Application Associations (AAs)是一个客户端AE和一个服务端AE间的逻辑连接。可以使用 ACSE 服务建立,也可以是预连接的

一个 COSEM 逻辑设备可以支持一个或多个 AA,但它们必须是不同的客户端,也就是不允许同一个客户端使用两个以上的 AA 与同一个逻辑设备连接。每个 AA 决定发生信息交换的上下文。

confirmed AA:

confirmed AA由客户端提出并被服务器接受,前提是:- 客户端用户为服务器所知,见 4.3.6;

- 客户端在 4.5.2 中提出的应用上下文对于服务器来说是可接受的;

- 客户端(见 4.5.3)提出的认证机制对服务器来说是可接受的,认证是成功的;

- xDLMS 上下文的元素参见 4.5.4 可以在客户端和服务器之间成功协商。

unconfirmed AA:

客户端也会提出

未经确认的AA,并假设服务器会接受它。没有协商发生。 未确认的 AA 对于从客户端向服务器发送广播消息很有用。

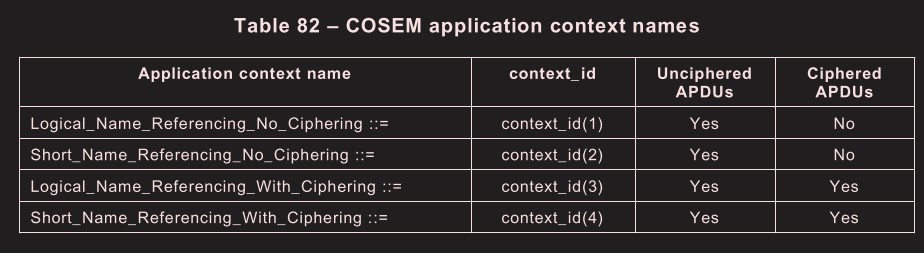

s4.5.2 Application context

应用程序上下文确定:

- AL 中存在的一组应用服务元素(Application Service Elements,ASEs)

- COSEM 对象属性和方法的引用方式:短名称(SN) 引用或逻辑名称(LN) 引用。 另见 9.1.4.3.1

- 传输语法

- 是否使用加密

s4.5.3 Authentication

DLMS 中的认证发生在 AA 建立阶段

- 在

confirmed AAs中,客户端(单向认证)或客户端和服务器(双向认证)都可以对对端进行认证。 - 对于

unconfirmed AA,只有客户端可以验证对端。 - 在

预连接AA中,身份验证不可用。

s4.5.4 xDLMS context

xDLMS 上下文确定可以在给定的 AA 中使用的 xDLMS 服务和功能集。见 9.1.4。

- additional services, see 9.1.4.3;

- additional mechanisms, see 9.1.4.4;

- additional data types, see 9.1.4.5;

- new DLMS version number, see 9.1.4.6;

- new conformance block, see 9.1.4.7;

- clarification of the meaning of the PDU size, see 9.1.4.8.

s4.5.5 Security context

当应用程序上下文规定加密时,安全上下文是相关的。 它包括安全套件、安全策略、安全密钥和其他安全材料。 另见 9.2.2.3。 它由“Security setup”对象管理。

s4.5.6 Access rights

访问权限确定客户访问 AA 内的 COSEM 对象属性和方法的权限。 访问权限集取决于客户端的角色,并在服务器中预先配置。 另见 9.2.2.4。

s4.6 Messaging patterns

在confirmed AA 中:

- 客户端可以发送确认的服务请求,服务器响应:

pull操作 - 客户端可以发送未经确认的服务请求。 服务器没有响应

- 服务器可以向客户端发送未经请求的服务请求:

push操作

note:主动推送的服务可以是 InformationReport(使用 SN 引用)、EventNotification(使用 LN 引用)或 DataNotification(同时使用 SN 和 LN 引用)。

在unconfirmed AA 中:

- 只有客户端可以发起服务请求,并且只有未确认的请求。 服务器无法响应,也无法发起服务请求。

s4.8 Communication profiles

通信配置文件指定了 DLMS/COSEM AL 和建模 Application Process (AP) 的 COSEM 数据模型如何由较低的通信媒体特定协议层支持。

通信配置文件包括许多协议层。 每一层都有不同的任务并为其上层提供服务并使用其支持协议层的服务。 客户端和服务器 COSEM AP 使用最高协议层的服务,即 DLMS/COSEM AL 的服务。 这是唯一包含 COSEM 特定元素(xDLMS ASE)的协议层; 见 9.1.4。 任何能够提供 DLMS/COSEM AL 所需服务的层都可以支持它。 较低层的数量和类型取决于所使用的通信媒体。

s4.9 Model of a DLMS/COSEM system

设备被建模为一组逻辑设备,托管在单个物理设备中。 每个逻辑设备代表一个服务器 AP,并对设备功能的一个子集进行建模,这些功能子集可以通过其通信接口看到。使用 COSEM 对象对各种功能进行建模。

数据采集系统被建模为一组客户端ap,可以由一个或多个物理设备托管。每个客户端 AP 可能有不同的角色和访问权限,由设备授予。

公共客户端0x10和管理逻辑设备0x01APs 有一个特殊的角色,它们应该一直存在。

s4.10 Model of DLMS servers

- IP based profiles:

DLMS/COSEM AL由 DLMS/COSEM Transport layer(TL)支持,该 TL 由 internet TCP 或 UDP 层和一个包装器(wrapper)组成。包装器的主要作用是适应OSI风格的服务集,该服务集由 DLMS/COSEM TL 在 TCP 和 UDP 函数调用之间提供。它还为逻辑设备提供寻址,将它们绑定到一个称为包装器端口的SAP。管理逻辑设备总是绑定到包装器端口0x01。最后,包装器提供有关 APDU 传输长度的信息,以帮助对等端识别 APDU 的末端。由于 TCP 的流特性,这是必要的。

如果没有包装器这层,APDU 直接通过 TCP 发出去,由于 TCP 是流式的,APDU 不包含头尾信息,对端不知道是否是个完整的 APDU,无法解析

- 3-layer,CO,HDLC based profile:

DLMS/COSEM AL 由基于 HDLC 的数据链路层支持。 它的主要作用是在对等层之间提供可靠的数据传输。 它还以这样一种方式提供逻辑设备的寻址,即每个逻辑设备都绑定到单个 HDLC 地址。 管理逻辑设备始终绑定到地址 0x01。 为了允许创建一个本地网络,以便通过一个单一的接入点可以到达特定站点的几个物理设备,另一个地址,即物理设备地址也由数据链路层提供。 逻辑设备地址被称为高 HDLC 地址,而物理设备地址被称为低 HDLC 地址。 另见 8.4.2

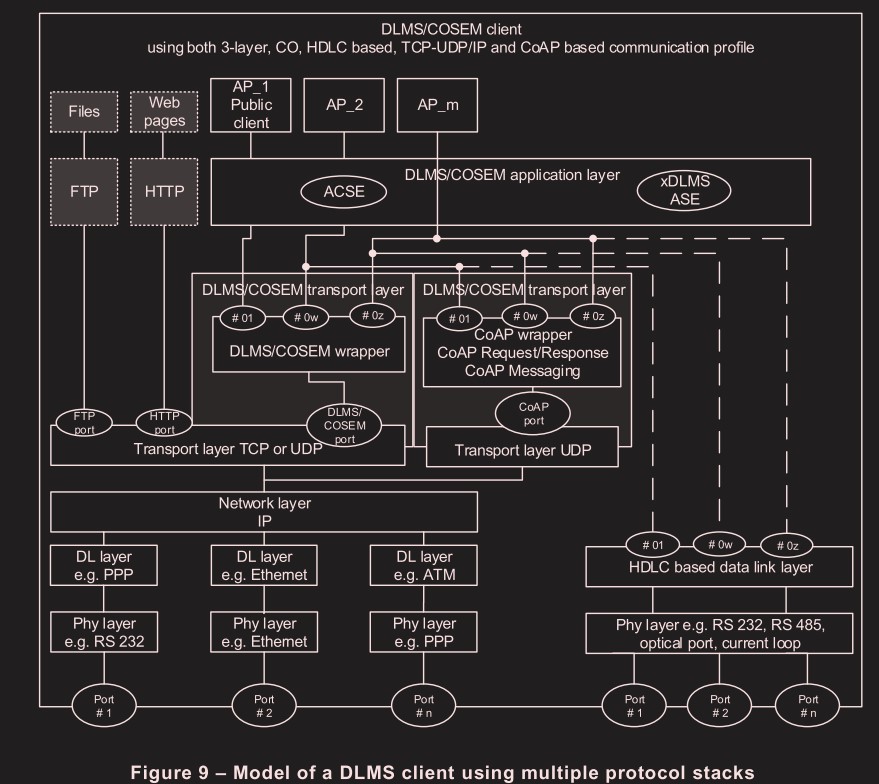

s4.11 Model of a DLMS client

客户端模型

- DLMS/COSEM AL 使用 HDLC 或 IP-based TLs 提供的服务,

由AP决定使用哪种。 - 与服务器端不同,客户端的 HDLC 层提供的寻址只有

一个级别,即每个应用程序流程(AP)的服务接入点(SAP)的级别。(也就是没有物理地址级别,见8.4.2,原语参数中客户端地址只有一个字节,就是 SAP 地址)

客户端 AP 和服务器端 AP 由各自的SAP识别,因此,客户端和服务器端 AP 之间的AA可以由一对客户端和服务器端SAP识别。

s4.12 Interoperability and interconnectivity in DLMS/COSEM

互操作性和互联性

Interoperability:

双方的 COSEM 对象定义相同,都使用 DLMS/COSEM AL 层

interconnectivity:

AEs 互联。如果两个 AEs 使用

相同的通信配置文件,则它们是可互联的

s4.13 Ensuring interconnectivity: the protocol identification service

协议识别服务

在 DLMS/COSEM 中,AA 的建立总是由客户端AE发起。然而,在某些情况下,它可能不了解未知服务器设备所使用的协议栈(例如,当服务器启动物理连接建立时)。在这种情况下,客户端 AE 需要获得关于服务器中实现的协议栈的信息。

为此,提供了一种特定的应用级服务:协议识别服务。它是一种可选的应用级服务,允许客户机 AE 在建立物理连接后获得关于服务器中实现的协议栈的信息。5.3.3.3 中规定的协议识别服务直接使用 PhL 的数据传输服务(PH-DATA.request /.indicat);它绕过了其他协议层。建议在所有可以访问 PhL 的通信配置文件中支持它。

s4.14 System integration and installation

系统集成和安装

DLMS/COSEM 以多种方式支持系统集成。这里描述了一个可能的过程。

如图 7 所示,Public Client(在任何配置文件中绑定到地址0x10)在每个客户端系统中都是必需的。它的主要作用是揭示一个未知的–例如新安装的–设备的结构。这发生在公共客户端和管理逻辑设备之间的强制AA中,没有安全预防措施。一旦知道了结构,就可以使用适当的身份验证机制和 xDLMS 的密码保护来访问数据

当系统中安装了新设备时,可能会向客户端生成事件报告。一旦检测到这一点,客户机就可以检索设备的内部结构,然后向设备发送必要的配置信息(例如关税时间表和特定于安装的参数)。这样,设备就可以使用了

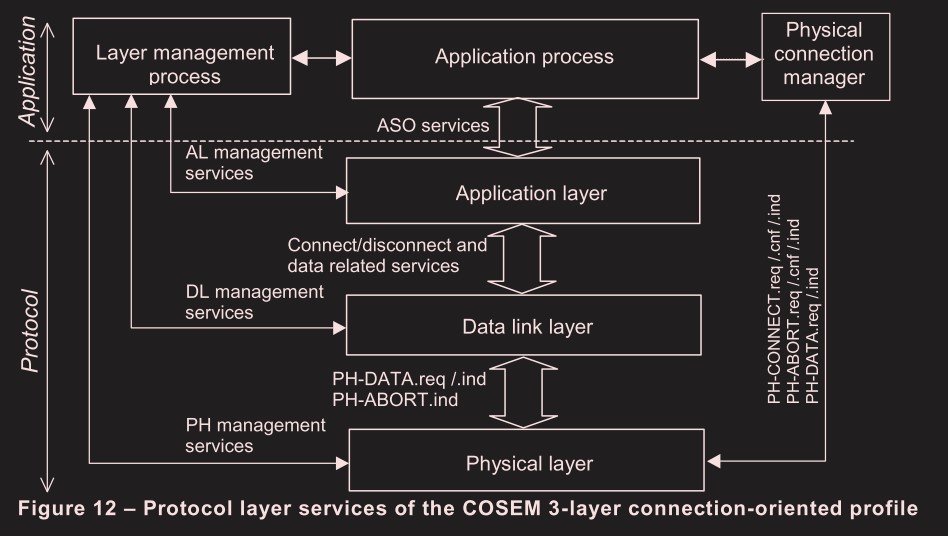

s5 Physical layer services and procedures for connection-oriented asynchronous data exchange

物理层,以及面向连接的异步数据交换程序

s5.1 Overview

- 通信是

点对点或点对多点 至少可以有半双工连接- 异步传输 1 位起始位,8 位数据位,无奇偶校验和 1 位停止位(

8N1)

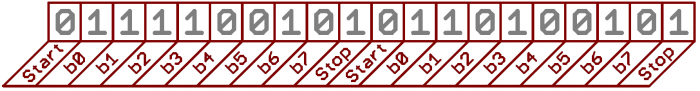

串口通信原理

9600 8N1 代表着波特为 9600,8 个数据位,无奇偶校验和 1 个停止位,这一种是较为常用的串行协议配置方法。那么,9600 8N1 的数据包是什么样的呢?举个例子吧!传输 ASCII 字符’

O‘和’K‘的设备必须创建两个数据包。O 的 ASCII 值(大写)为 79,则二进制值01001111,而 K 的二进制值为01001011。剩下的就是追加同步位。假设传输数据时首先传输最低位:

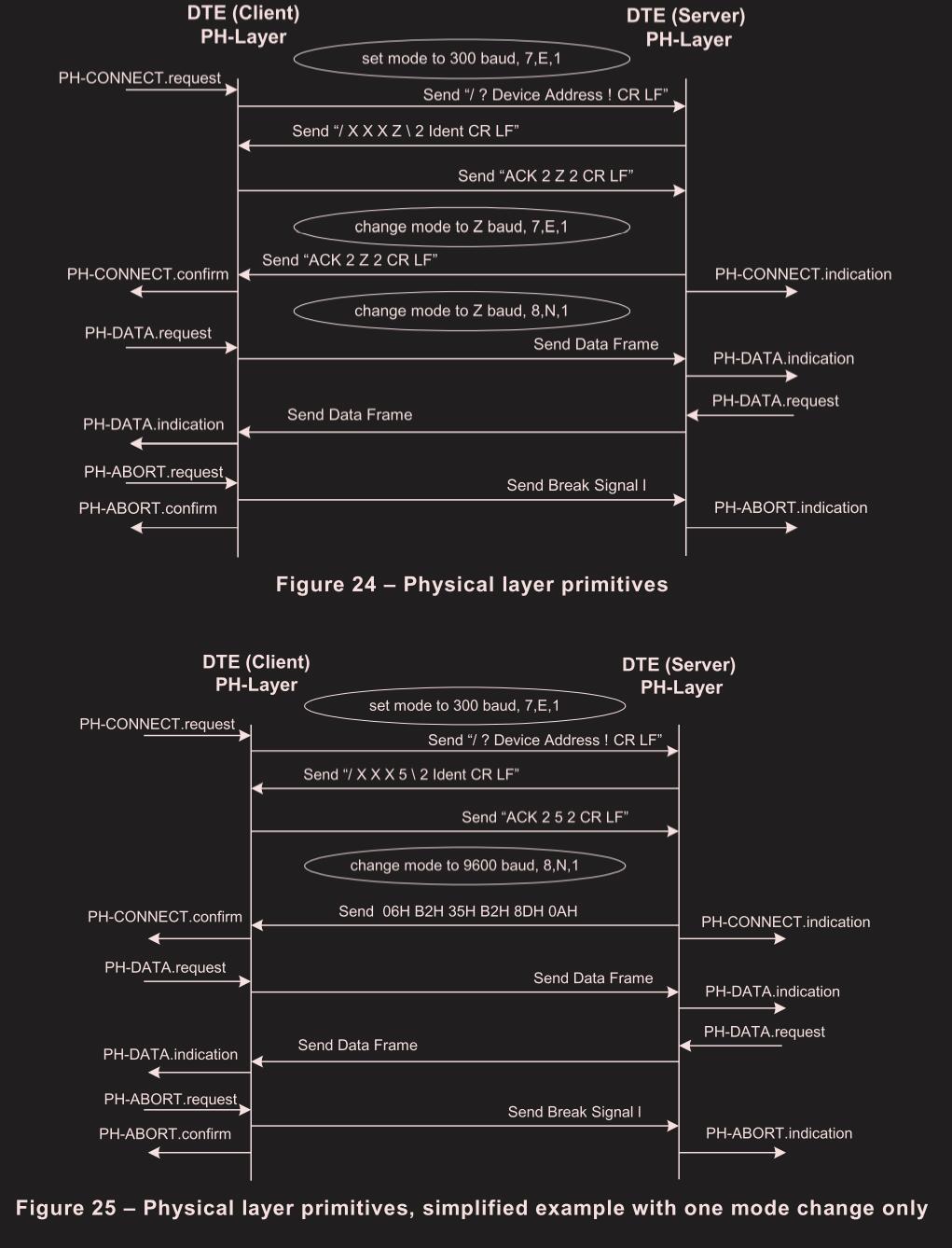

s5.2 Service specification

s5.2.1 List of services

- 建立/发布相关业务 PH-CONNECT, PH-ABORT;

- 数据传输业务 PH-DATA;

层管理服务

层管理服务由

层管理进程使用或为层管理进程提供,层管理进程是AP的一部分。下面给出一些示例:- PH-INITIALIZE.request / PH-INITIALIZE.confirm;

- PH-GET_VALUE.request / PH-GET_VALUE.confirm

- PH-SET_VALUE.request / PH-SET_VALUE.confirm

- PH-LM_EVENT.indication

s5.2.2 Use of the physical layer services

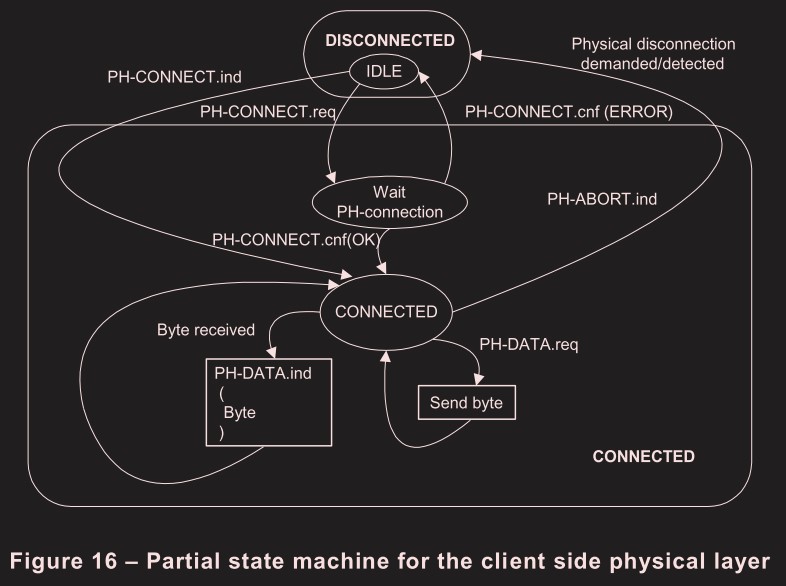

物理连接建立/释放服务是由物理连接管理器AP使用并为物理连接管理器AP提供的,而不是数据链路层

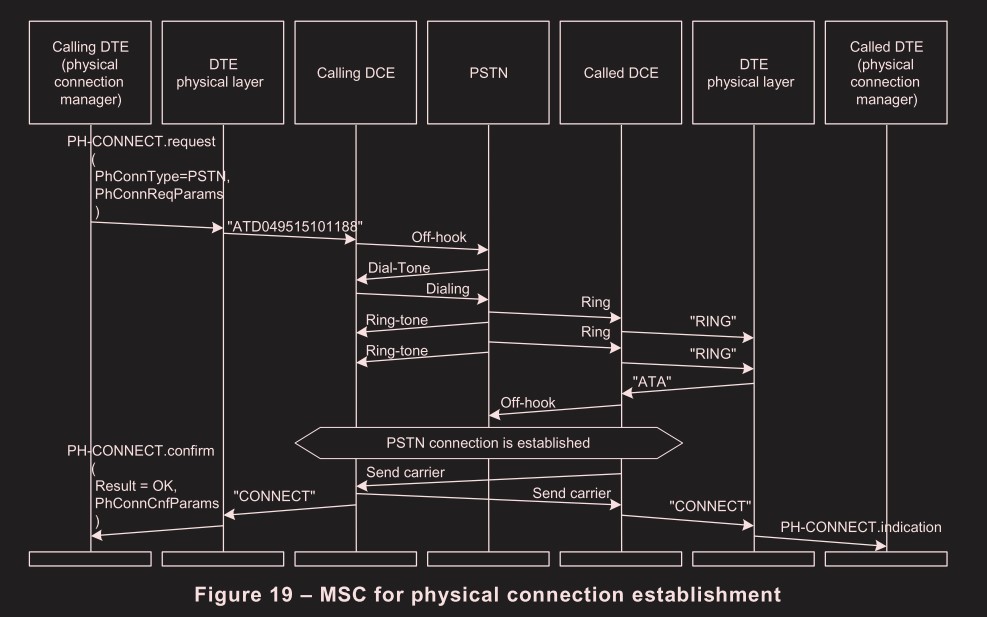

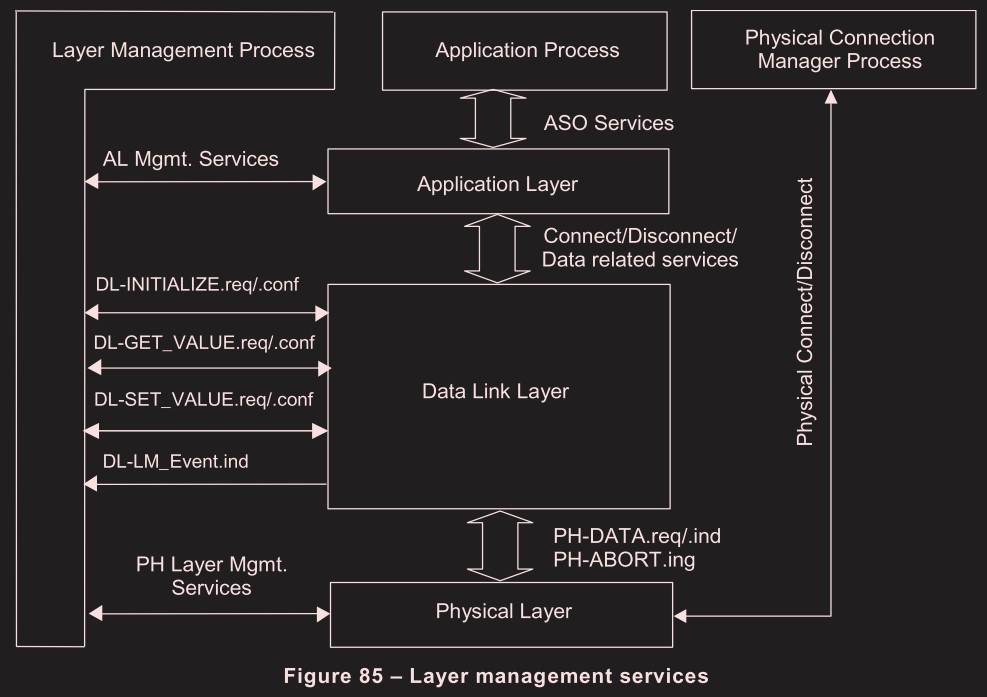

注意这张图很关键,表明了管理器AP用于管理物理层的关系,包括管理器AP和物理层的原语,链路层和物理层的原语

s5.2.3 Service definitions

PH-CONNECT.request

连接建立服务的服务请求原语在 DLMS/COSEM 环境中,PH-CONNECT.request 原语的

用户是物理连接管理器AP。它被用于建立一个物理连接。收到该基元后,PhL 实体将执行所需的动作–例如拨号(如物理层 PhL 向 modem 发送AT指令)–以与对等 PhL 实体建立物理连接。5.4 中给出了智能 Hayes 调制解调器情况下的这些动作的例子。PH-CONNECT.indication 连接建立服务的服务指示原语

PH-CONNECT.indication 由 PhL 实体基元生成,用于向服务用户实体指示一个远程设备要求建立物理连接。

PH-CONNECT.confirm 连接建立服务的服务确认原语

PhL 实体用来传递相关联的 PH-CONNECT.request 的结果。如果由于本地错误(例如电话线不可用)而无法建立连接,则是本地生成的。

PH-DATA.request

数据传输服务的服务请求原语求使用 PhL 传输过程向一个或多个远程 PhL 实体发送数据字节

PH-DATA.indication 数据传输服务的服务指示原语。

向服务用户实体指示有效数据字节的到达

PH-ABORT.request 连接中止服务的服务请求原语

请求原语由服务用户实体 Physical Connection Manager 调用,以请求 PhL 实体终止现有的物理连接

PH-ABORT.confirm 连接

中止服务的服务确认原语PH-ABORT.confirm 原语由 PhL 实体生成,用于向服务用户实体 Physical Connection Manager 确认物理断开尝试的结果

PH-ABORT.indication 连接中止服务的服务指示原语。

原语由 PhL 实体生成,用于通知服务用户实体物理连接已意外终止。

s5.3 Protocol specification

s5.3.1 Physical layer protocol data unit

Physical layer protocol data unit,PHPDU被指定为一个字节。然而,为了传输目的,这个数据字节可能被调制解调器设备扩展(错误检测/校正)或修改(位填充),这取决于所使用的调制方案。

s5.3.2 Transmission order and characteristics

PHSDU字节——PH-DATA 服务的 Data 参数——在传输前应以一个开始位和一个停止位完成。产生的帧应该从起始位开始传输,首先是最低有效位,最低有效位标识为位 0,最高有效位标识为位 7。

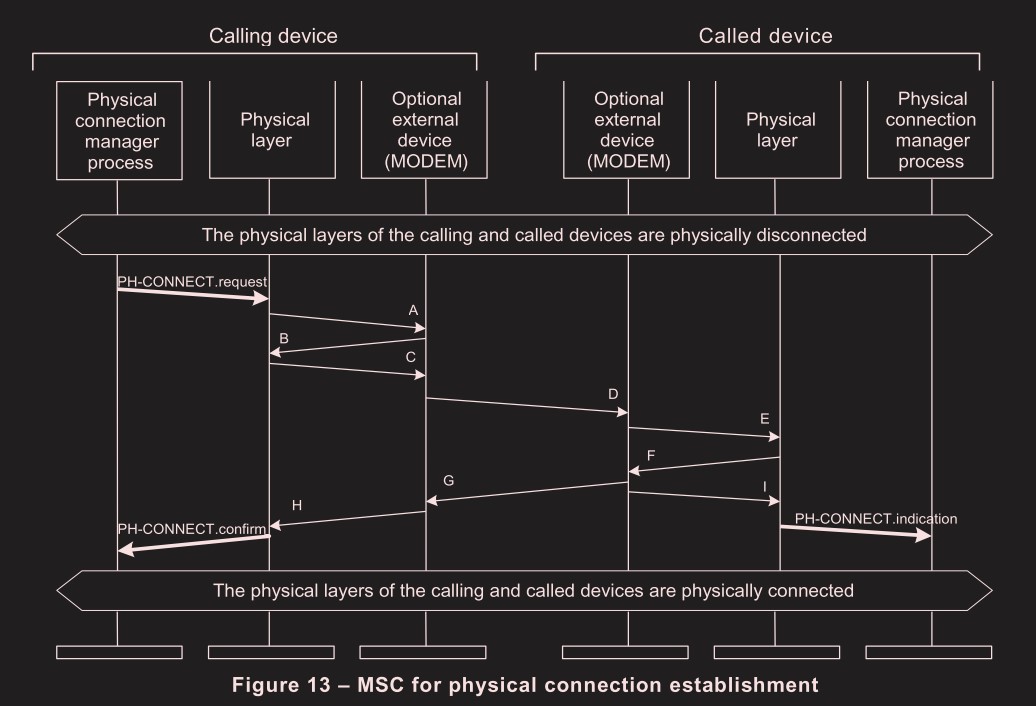

s5.3.3 Physical layer operation – description of the procedures

s5.3.3.1 General

连接的建立和释放由物理连接管理器AP管理。任何希望使用 DLMS/COSEM 协议的AP应在请求连接之前检查PhL的连接状态。如果 PhL 处于非连接状态,它将请求物理连接管理器建立连接

(结合 5.3.3.3 和 5.3.3.4 就是说建立和释放还有识别服务由 AP 来做,这些做完后的数据传输阶段AP 就不管了,通过数据链路层直接调用)

s5.3.3.2 Setting up a physical connection

客户机和服务器设备都可以充当主叫设备,初始化到远程设备(即被叫设备)的物理连接。在这个DLMS/COSEM配置文件中,这些原语的服务用户只能是物理连接管理器进程

在被叫设备端,当检测到物理连接的启动时,需要对连接进行管理:协商、接受或拒绝。这些动作–与执行 PH-CONNECT.request 原语类似–取决于物理连接类型和使用的调制解调器,并可能以自主方式或由PhL本身完成(该过程不需要 Physical connection manager process 参与)。

当主叫和被叫设备的PhL完成建立(或不建立)所需的物理连接时,它们使用PH-CONNECT.confirm(主叫方)和PH-CONNECT.indicat(被叫方)基元将结果通知服务用户实体。

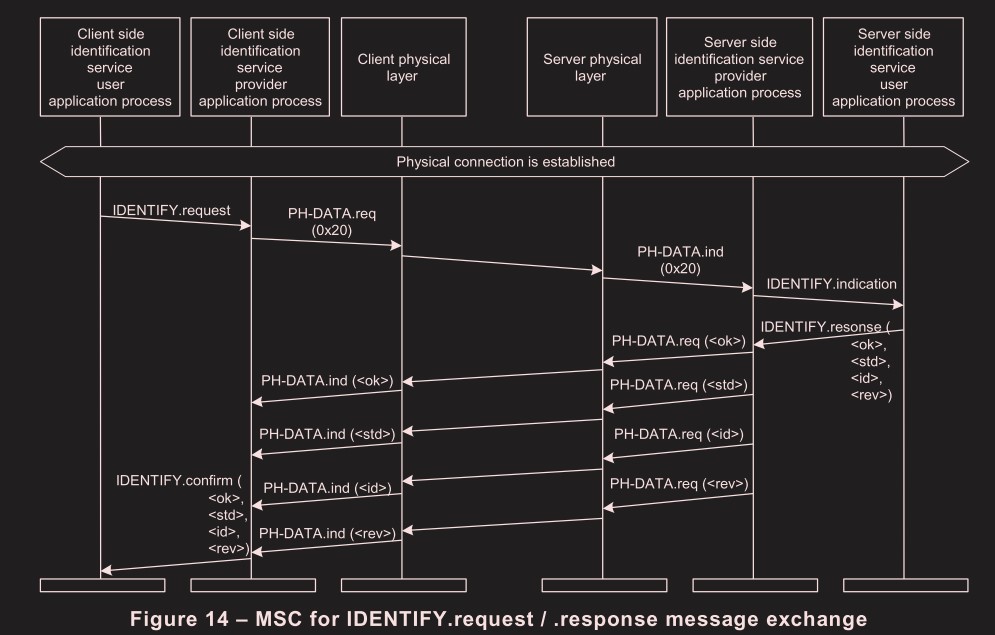

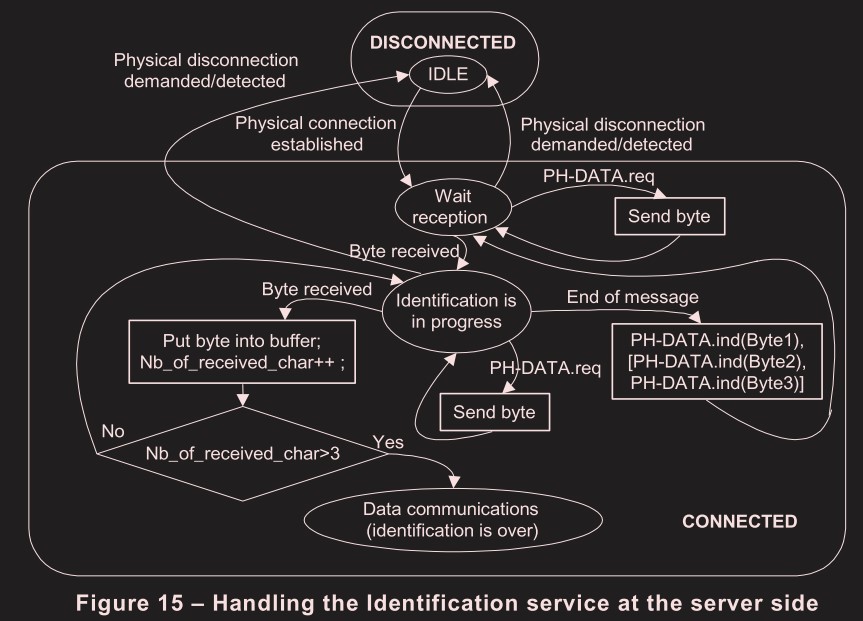

s5.3.3.3 The Identification service

用于客户端读取协议栈识别信息

可选的识别服务是一种应用层面(特别注意,应用层面)的服务。它的目的是让客户获得关于服务器中实现的协议栈的信息。因此,它不使用整个协议栈;识别信息在客户端AP和服务器AP之间使用PhL数据data服务直接交换。如果在多播配置中使用了一个以上的服务器,客户端能够识别每个服务器中的协议栈。

该服务在PH-CONNECT后CONNECTED 状态才能调用

只能由客户端发起请求

- IDENTIFY.request 请求识别信息

IDENTIFY.response IDENTIFY.response 消息由

服务器AP调用,携带识别请求的结果:协议标准版本修订信息错误信息

在客户端,这是一个 IDENTIFY.confirm 原语。

IDENTIFY.request APDU包含一个或三个字节。为了保持一致性,它的发送应受到数据链路层的时间限制(帧间和响应超时)。

当收到这第一个字符时,PhL 进入 “识别中“状态,等待更多的字节或帧间超时(意味着消息的结束)。

identify

识别阶段过程:如果在收到三个以上的字节之前检测到

消息结束条件(超时也算结束标志),PhL 将收到的 APDU 视为IDENTIFY.requestAPDU。它使用 PH-DATA.indicaton 原语将收到的字节发送到(物理连接管理器)AP,并返回到 “等待接收“状态,允许解决最终的错误。跳过 identify

识别阶段,直接进入数据传输阶段:另一方面,如果在收到

第四个传入字节之前没有检测到消息结束的条件(因为 IDENTIFY.request 最大就是 3 字节,收到第 4 个字节还没有结束标志,说明就不是 IDENTIFY.request 了,同时要保证正确的数据 PDU 长度是大于 3 字节的),PhL 认为识别过程已经结束,并进入 “数据传输“状态。传入的字节应使用PH-DATA.indicaton服务发送至服务用户的上层协议层。在 3 层的 CO、HDLC 的 COSEM 配置文件中,这是 MAC 子层。在这种连接中,PhL不能返回到识别阶段。

PhL 有参数 Destination_process 表示数据发到哪一层去,默认为 NULL 表示发给物理层管理 AP,进入数据传输模式后为其他值表示发给 MAC 层。

s5.3.3.4 Data transfer

一旦PhL退出识别阶段,它就进入了数据传输阶段,其中PH-DATA.request和PH-DATA.indicative原语完全由上层协议层即数据链路层使用。

在识别阶段AP 是可以通过 PH-DATA 原语向物理层传数据的,进数据传输阶段就不行了

PhL不负责任何数据流控制功能:通过 PH-DATA.request primitive 收到的数据应立即传输,或者–当实施物理数据流控制时–应覆盖之前尚未传输的字节。由于 PH-DATA 服务既不是本地确认,也不是远程确认,因此在后一种情况下,不应发出错误信号。

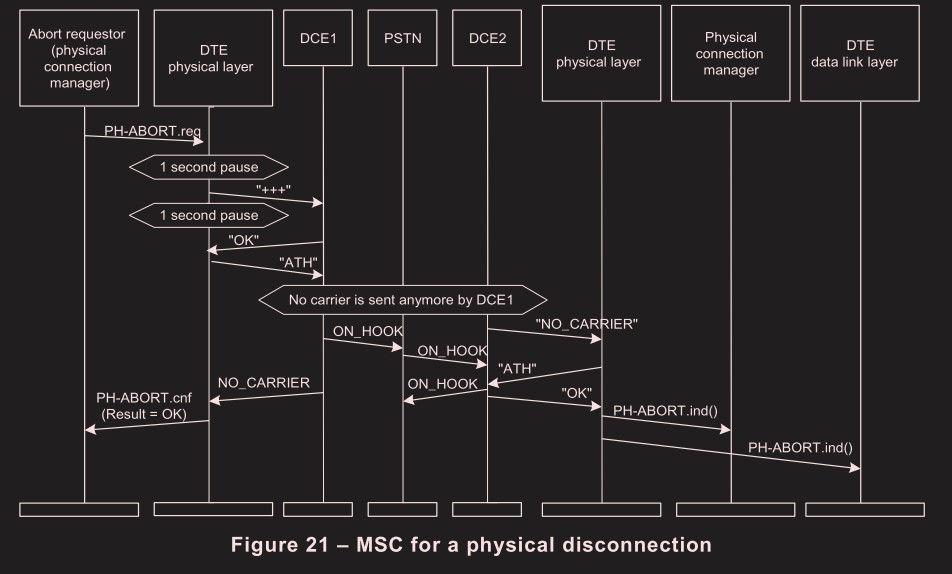

s5.3.3.5 Disconnection of an existing physical connection

客户端或服务器都可以启动现有物理连接的断开连接。这通过调用 PH-ABORT.request 原语的物理连接管理器 AP 来实现

PH-ABORT.request 的调用者,会收到 PH-ABORT.confirm 作为通知(在本地处理,本地的物理层通知本地的调用 AP(即管理 AP),不外发,断开操作无需通知对方)

对方不会收到任何关于断开的消息,只能通过检测物理连接断开来发现物理通道断开了(如一段时间物理信道无任何数据)。然后物理层生成 PH-ABORT.indication

如果是信道异常导致的断开,双方应该都会收到物理层传来的 PH-ABORT.indication,双方都断开。

s5.4 example: PhL service primitives and Hayes commands

PH-CONNECT:

对于主叫者,physical connection manager AP 向物理层 PhL 发送PH-CONNECT.request,物理层 PhL 向 modem(DCE)发送AT拨号命令,并返回拨号结果,物理层将结果转换为PH-CONNECT.confirm返回给 AP

对于被叫者,AP 会被物理层通知PH-CONNECT.indication表示物理层已连接

PH-DATA:

假设之前建立了与远程 DCE 的连接,并且 DCE 现在处于数据传输模式,那么传递到本地 DCE 的所有数据都将被传输到远程 DCE(不是透明传输,每一层都会对 data 数据做处理,比如添加开始停止位,校验位等)。

PH-ABORT:

在可以终止连接之前,必须首先将调制解调器切换到本地命令模式(从数据传输模式)

s6 Direct Local Connection

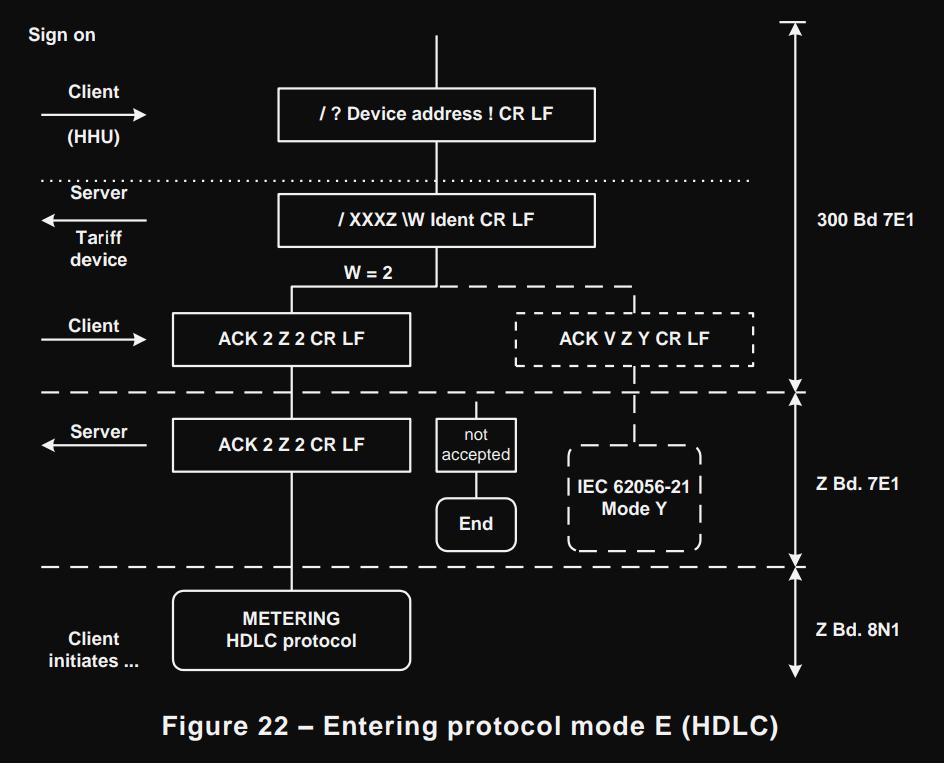

本章介绍使用 IEC 62056-21 协议进行本地数据传输(如 hand-held unit (HHU,手持设备) 抄读等)。

注意:DLMS 协议并不强制规定必须使用基于 IEC 62056-21 协议的物理接口,其他如 HDLC、PPP 等协议规定的物理接口也可以使用(比如 PPPoE 使用的以太网规定的双绞线、光纤等)。

s6.2 METERING HDLC protocol using protocol mode E for direct local data exchange

HDLC 协议支持使用 62056-21 规定的 mode E 方式作为其支持层。

s6.3 Physical layer – Introduction

按照第五章描述的物理层模型给出的示例:

PH-CONNECT.request:

一旦使用该连接类型调用了 PH-CONNECT.request 基元,PhL 实体将开始按照上述步骤建立连接。设备地址通过 PhConnType 参数传递。为此,必须指定下层 MAC 地址到设备地址的映射(IEC 62056-21,第 22 项,6.3.14)。请注意,PHCONNECT.request 基元不能由服务器(计费设备)调用。

PH-CONNECT.confirm:

收到来自服务器(计费设备)的 ACK 2 Z 2 CR LF 或其他(例如 NAK)报文后,将生成带有相应结果参数的 PH-CONNECT.confirm 原始信息。

报文:

ACK 2 Z 2 CR LF:计量设备已进入 METERING HDLC 协议模式 E- 其他响应:PH-CONNECT.request 失败

PH-CONNECT.indication:

服务器 PH 层确认 METERING HDLC 协议模式 E 后,通过生成 PH-CONNECT.indication 原始信息向 MAC 子层表示。在 HDLC 运行期间,超时等都要遵守 HDLC 规则。

PH-ABORT.request:

PhL 实体中止连接。

注意:BREAK 仅在客户端本地发生,服务器不响应,使用超时。第 8 条定义了 HDLC 的超时。

PH-ABORT.confirm:

由于客户端永远不会收到服务器的响应,因此 PhL 实体必须始终确认 PH-ABORT.request 原始数据。

PH-ABORT.indication:

检测到 BREAK 时,服务器 PhL 实体会将其状态机重置为初始状态,并调用 PH-ABORT.indication 服务来指示连接终止。

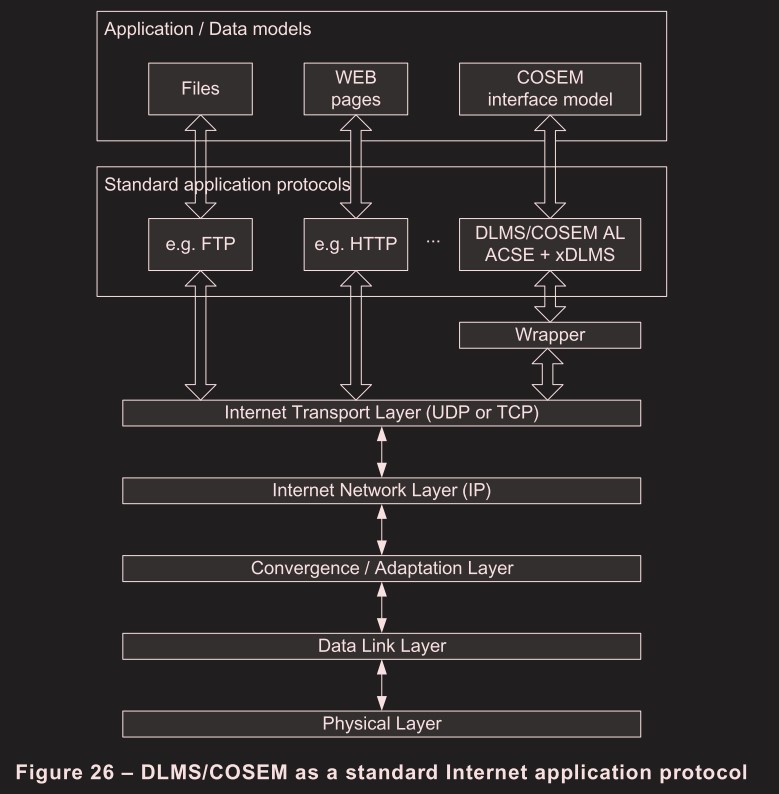

s7 DLMS/COSEM transport layer for IP networks

- 基于 UDP 的无连接传输层;

- 面向连接的基于 TCP 的传输层;

- 一个基于无连接 CoAP 的传输层

DLMS/COSEM TL由CoAP、UDP或TCP传输层和一个称为包装器wrapper的额外子层组成

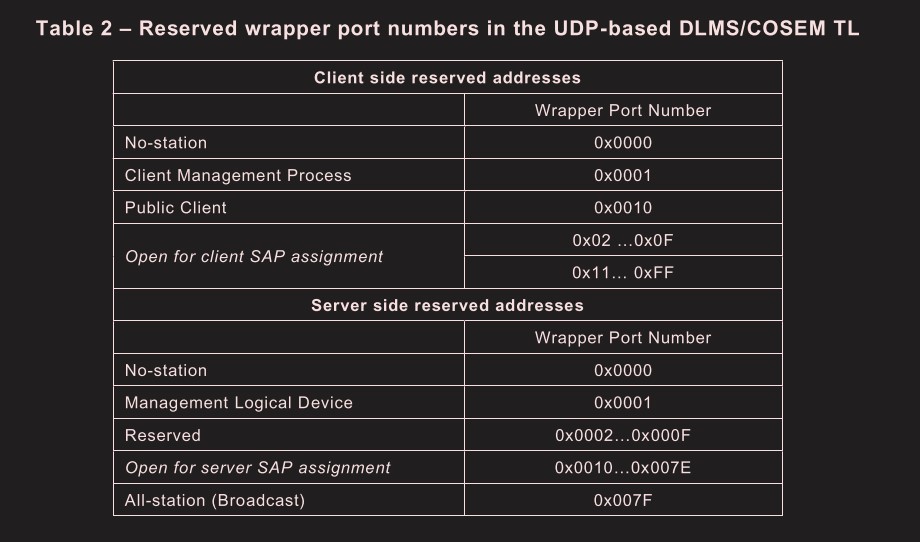

s7.2 The TCP-UDP/IP based transport layers

DLMS/COSEM_on_IP

可以把 DLMS/COSEM AL 视为和 HTTP 一样的网络应用,使用 TCP-UDP 传输层服务

IANA 中注册了 4059/TCP-UDP 端口

DLMS/COSEM AL只监听一个UDP或TCP端口。另一方面,如 4.9 和 DLMS UA 1000-1 所示,一个物理设备可能承载多个客户端或服务器ap。包装器子层提供的附加寻址功能允许寻址这些ap。

包装wrapper子层具有以下功能:

- 它在 UDP/TCP 端口上提供了一个

额外的寻址能力(wPort); - 它提供有关数据

传输长度的信息。这个特性可以帮助发送方和接收方识别一个完整的APDU的接收,它可以在多个TCP包中发送和接收

TCP-CONNECT and TCP-DISCONNECT services 的用户是 TCP Connection Manager Process,就是说 TCP 连接和释放不是 AL 管理的,由专门的管理进程管的,当然 AL 也要了解 TCP 当前的连接状态。

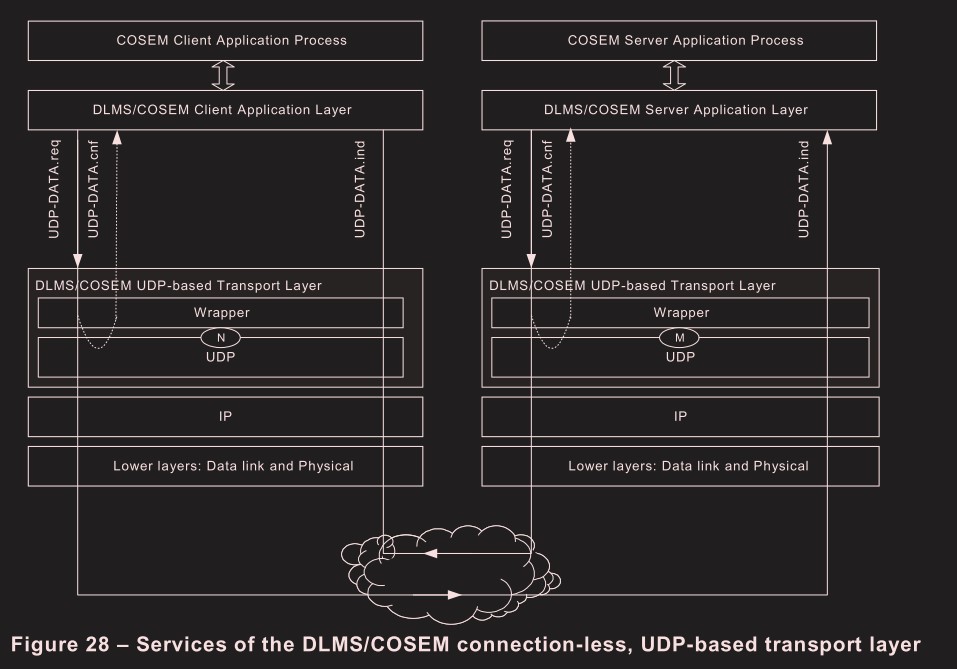

s7.2.3 The DLMS/COSEM connection-less, UDP-based transport layer

无连接,可实现多播广播;开销小

缺点:不可靠(可以由上层实现可靠,当然 DLMS AL 层不会这么做,但是 CoAP 协议是个例子,基于 UDP 实现了可靠传输),无重复发送保护

.request 和.indication 服务原语是必需的。本地的.confirm 服务原语的实现是可选的。

1

2

3

4

5

6

7

8

9

10

UDP-DATA.request

(

Local_wPort,

Remote_wPort,

Local_UDP_Port,

Remote_UDP_Port,

Local_IP_Address,

Remote_IP_Address,

Data_Length, Data

)

1

2

3

4

5

6

7

8

9

10

11

UDP-DATA.indication

(

Local_wPort,

Remote_wPort,

Local_UDP_Port,

Remote_UDP_Port,

Local_IP_Address,

Remote_IP_Address,

Data_Length,

Data

)

1

2

3

4

5

6

7

8

9

10

UDP-DATA.confirm

(

Local_wPort,

Remote_wPort,

Local_UDP_Port,

Remote_UDP_Port,

Local_IP_Address,

Remote_IP_Address,

Result

)

Result参数的值表示基于 DLMS/COSEM UDP 的 TL 是否能够发送请求的 UDP 数据报:能(OK)或不能(NOK)。result 为 OK 只能表示数据已发送,不保证能送达

UDP-DATA.confirm 是可选的

在这个通信配置文件中,包装子层是一个无状态的实体:它的唯一作用是确保使用 wPort 号码的源和目的地 DLMS/COSEM AE 识别,并提供OSI风格的UDP-DATA.xxx服务调用与标准UDP提供的 SEND() 和 RECEIVE() 接口函数之间的转换。

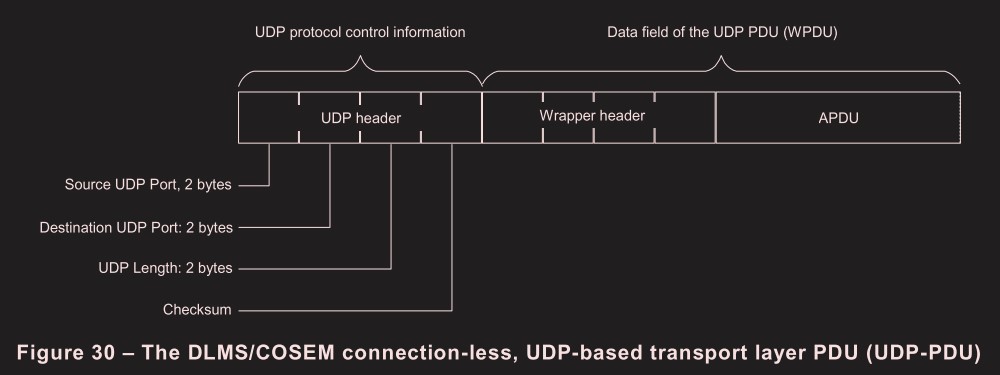

对于 UDP 这种面向数据报而非面向流的协议,包装器中的长度字段并非必要,因为每个 UDP 报文就是完整单一的,不存在分好几包还要拼包拆包处理粘包等操作,但为了和 TCP 兼容还是需要该字段

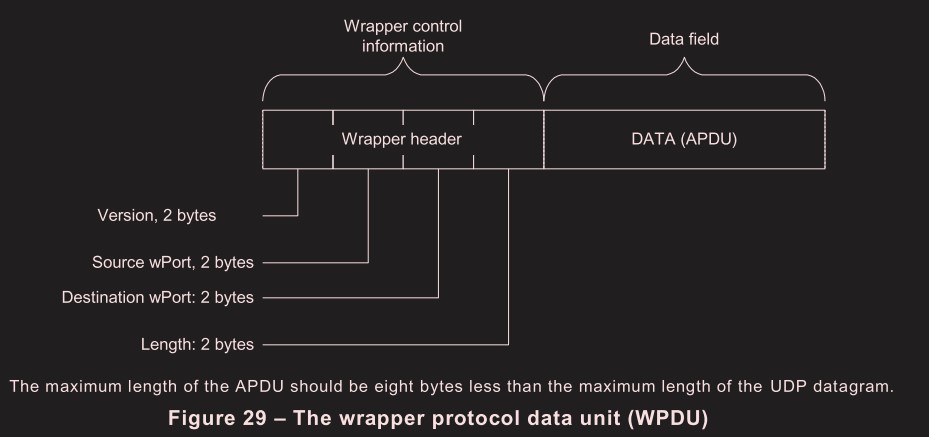

s7.2.3.3.2 The wrapper protocol data unit (WPDU)

- version:始终为 0x0001

- source/destination wPort:DLMS/COSEM AE 的端口

- Data length:APDU 数据长度

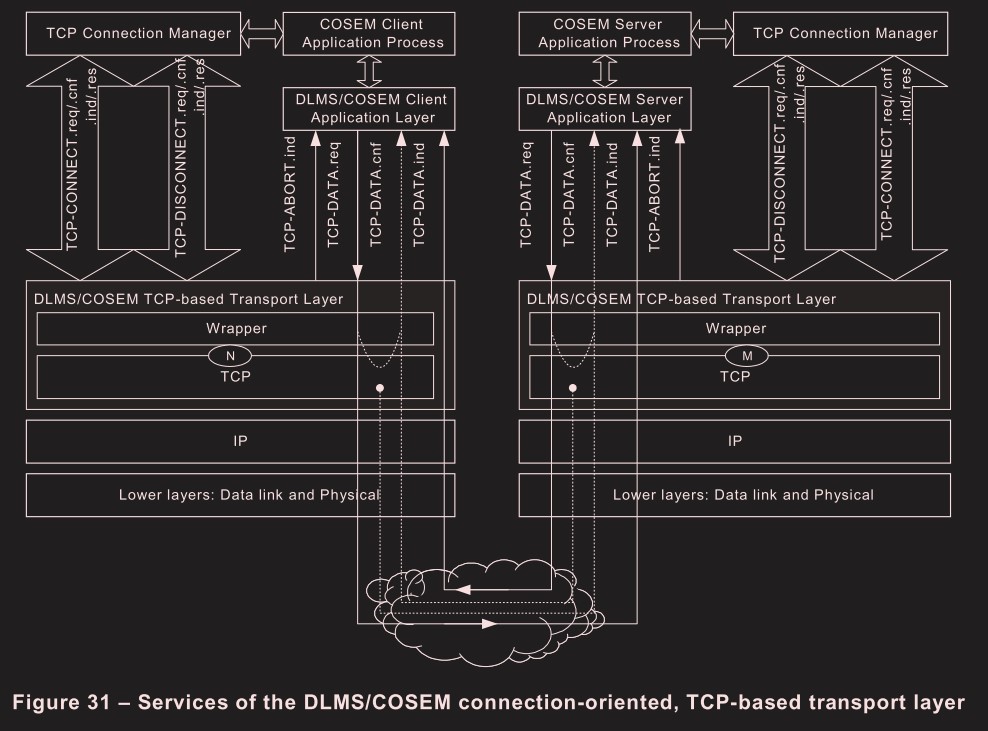

s7.2.4 The DLMS/COSEM connection-oriented, TCP-based transport layer

面向流的,可靠,包括重传、全双工、流控

缺点:端到端,不支持广播和多播

TCP作为一种面向连接的传输协议,涉及到建立连接、交换数据和释放连接三个阶段。因此,基于 TCP 的DLMS/COSEM TL为服务用户提供三个阶段的OSIstyle服务:

- 在

连接建立阶段,将TCP-CONNECT服务提供给服务用户TCP连接管理器进程; - 在

数据传输阶段,TCP-DATA服务提供给服务用户DLMS/COSEM AL; - 在

连接关闭阶段,TCP-DISCONNECT服务被提供给服务用户TCP连接管理进程; - 此外,一个

TCP-ABORT服务被提供给服务用户DLMS/COSEM AL。

TCP连接管理服务的服务用户不是DLMS/COSEM AL,而是TCP连接管理进程。该工艺的规范超出了本技术报告的范围

TCP-DATA可本地或远程确认,UDP-DATA只能本地确认

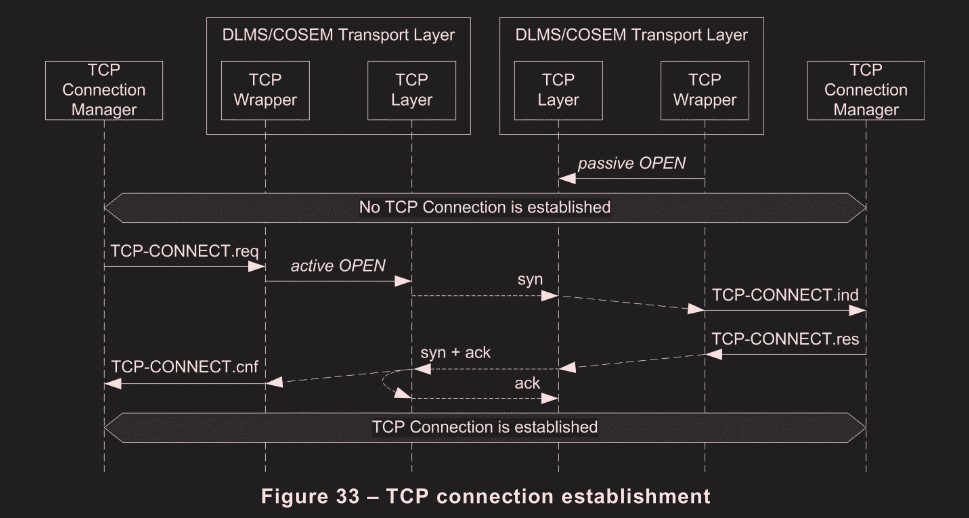

sTCP-CONNECT

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

TCP-CONNECT.request

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address

)

TCP-CONNECT.indication

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address

)

TCP-CONNECT.response

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Result

)

TCP-CONNECT.confirm

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Result,

Reason_of_Failure

)

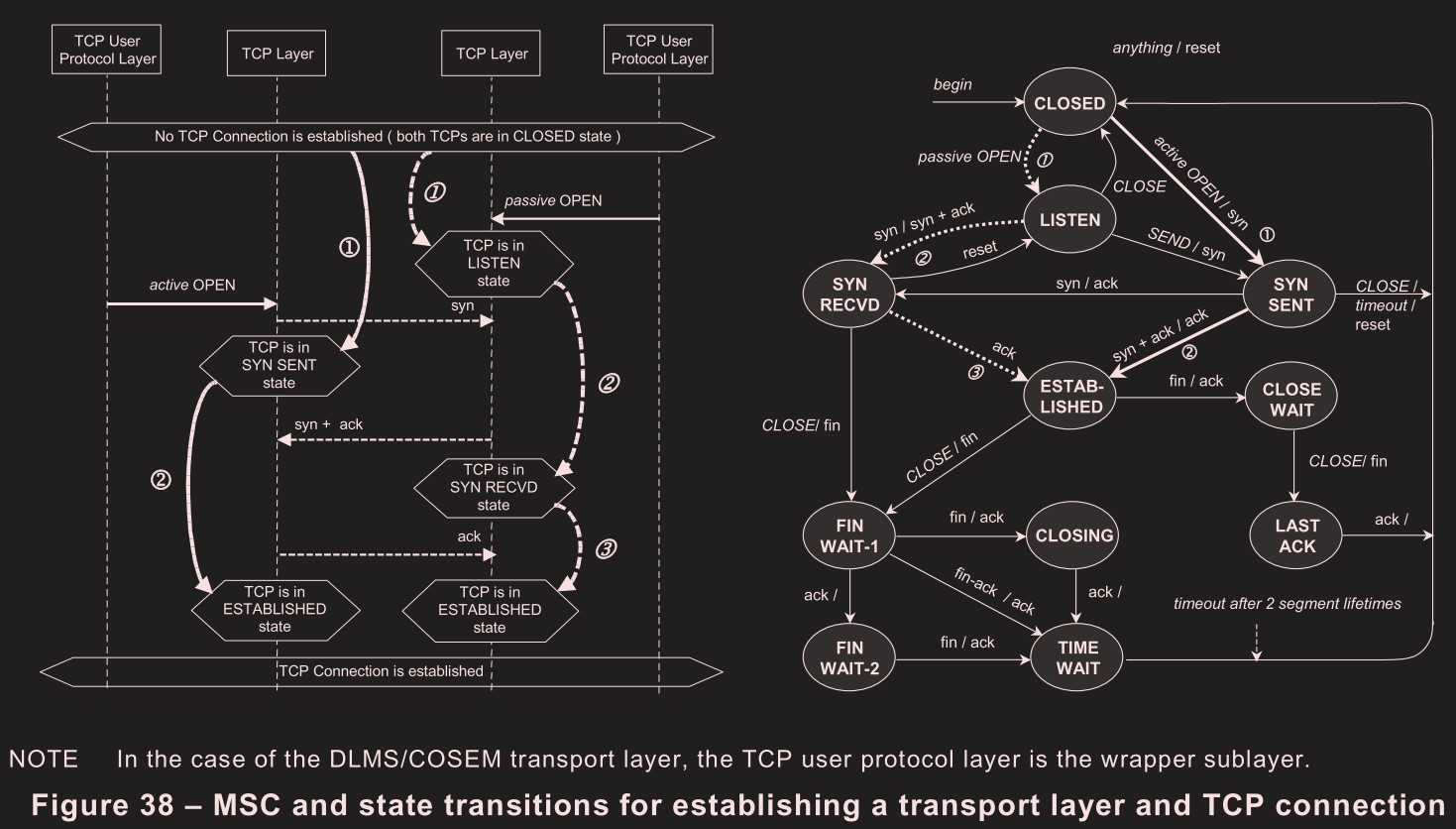

TCP-CONNECT 由 TCP 连接管理进程和 TCP 层进行交互

TCP 连接管理进程不能拒绝 TCP 连接请求,所以 TCP-CONNECT.response 总是成功的

TCP-CONNECT.confirm 一般来说需要远程确认,如果是本地确认,可能回失败

sTCP-DISCONNECT

1

2

3

4

5

6

7

TCP-DISCONNECT.request

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address

)

TCP-DISCONNECT.request 用于断开请求

1

2

3

4

5

6

7

8

TCP-DISCONNECT.indication

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Reason

)

TCP-DISCONNECT.indication 中Reason参数:

对端设备请求了 TCP 断开(Reason ==REMOTE_REQ)本地检测到 TCP 连接断开(Reason ==ABORT)

1

2

3

4

5

6

7

8

TCP-DISCONNECT.response

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Result

)

TCP 连接管理进程不能拒绝TCP 断开请求,表示远程断开 Reason == REMOTE_REQ

1

2

3

4

5

6

7

8

9

TCP-DISCONNECT.confirm

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Result,

Reason_of_Failure

)

同 TCP-CONNECT.confirm

sTCP-ABORT

见 7.2 图 27,TCP-ABORT 是AL层和TL层交互的原语

1

2

3

4

5

6

7

8

TCP-ABORT.indication

(

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Reason

)

由基于 DLMS/COSEM TCP 的TL生成,用于向服务用户DLMS/COSEM AL表示支持 TCP 连接的非请求中断。

当收到此指示时,DLMS/COSEM AL应释放所有使用此 TCP 连接建立的AAs,并应使用 COSEM-ABORT.indivation服务原语向 COSEM AP 表明这一点。

sTCP-DATA

1

2

3

4

5

6

7

8

9

10

11

TCP-DATA.request

(

Local_wPort,

Remote_wPort,

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Data_Length,

Data

)

Data 是 APDU

1

2

3

4

5

6

7

8

9

10

TCP-DATA.indication (

Local_wPort,

Remote_wPort,

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Data_Length,

Data

)

TCP-DATA.indication 基元由 DLMS/COSEM TL生成,用于向服务用户 DLMS/COSEM AL指示已从远程设备收到 xDLMS APDU。如果携带 APDU 的 TCP 数据包中的 Local_TCP_Port 和 Local_wPort 参数都包含有效的端口号,即接收设备中存在一个与给定端口号绑定的 DLMS/COSEM AE,则在基于 DLMS/COSEM TCP 的 TL接收完整的APDU(在一个或多个TCP 数据包中)后生成。否则,收到的消息将被直接丢弃。

TCP-DATA.indication 需要在接收完完整包并解包后交给 AL,Data 是 APDU

1

2

3

4

5

6

7

8

9

10

11

TCP-DATA.confirm

(

Local_wPort,

Remote_wPort,

Local_TCP_Port,

Remote_TCP_Port,

Local_IP_Address,

Remote_IP_Address,

Confirmation_Type,

Result

)

可选的,request 的确认

s7.2.4.3 Protocol specification for the DLMS/COSEM TCP-based transport layer

wrapper 层和 UDP 的不同,因为 TCP 是流式的,需要发送/接收全 APDU,还要处理粘包等

s7.2.4.3.5 Definition of the procedures

wrapper 层透传TCP 连接管理器 AP和TCP 层之间的调用。

TODO:该设计是否合理,wrapper 层又多做了判断操作,直接管理 TCP 层是否更合理

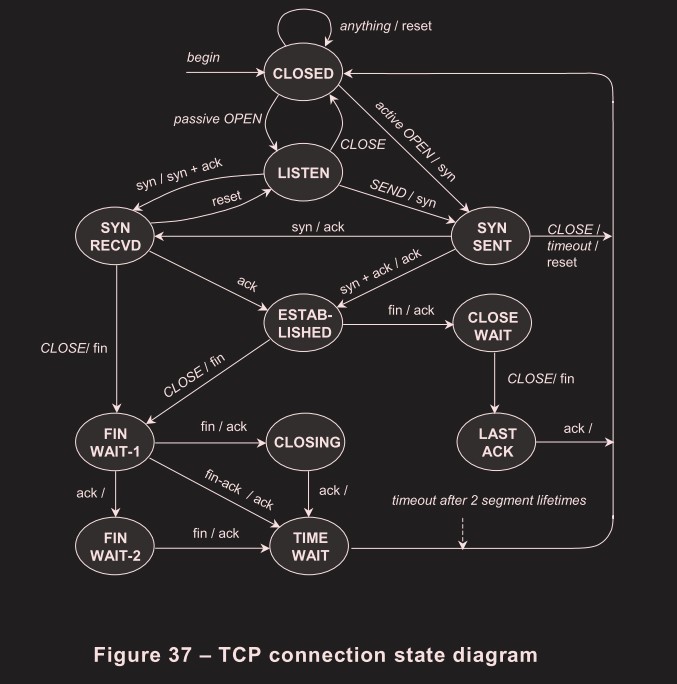

- TCP connection

为了能够响应,响应方必须在接收第一个 SYN 包之前执行一个“被动”打开。为此,它必须联系本地操作系统(OS),以表明它已经准备好接受传入的连接请求。作为这个联系的结果,操作系统分配一个TCP端口号给连接的端点(开启 TCP端口监听),并为将来的连接保留所需的资源——但是没有发送消息。

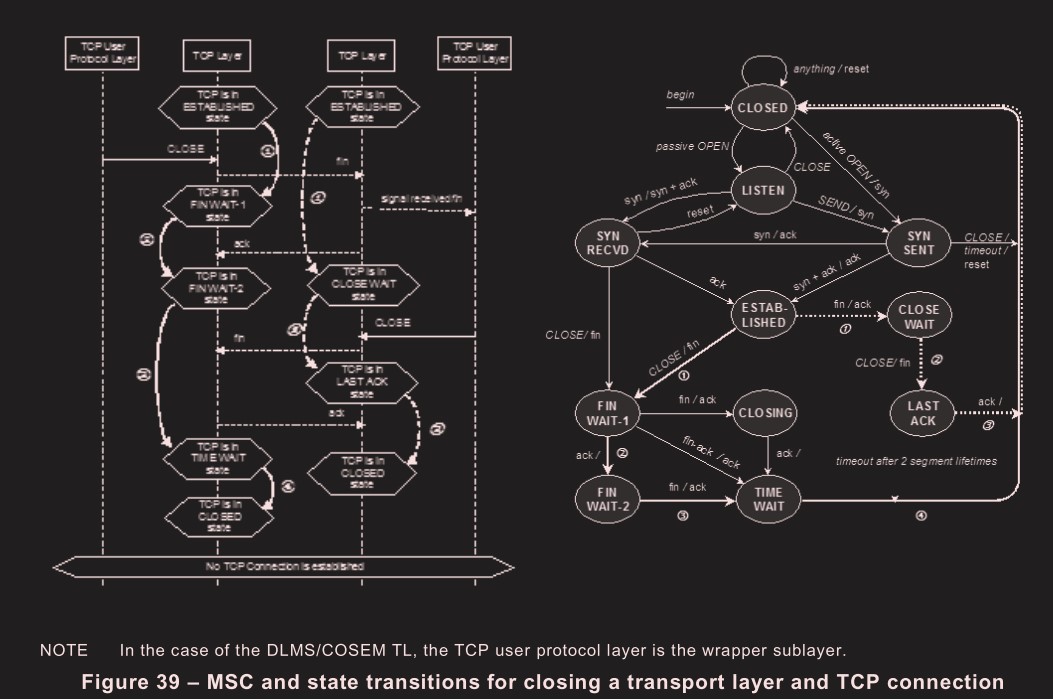

- TCP disconnection

客户端和服务端TCP连接管理器进程可以通过调用TCP-DISCONNECT.request来启动该过程。

- TCP connection abort

基于 DLMS/COSEM TCP 的 TL 在 TCP-ABORT.indication 原语的帮助下指示支持 TCP 连接到 DLMS/COSEM AL 的中断或断开。 请注意,这是提供给 DLMS/COSEM AL 的唯一 TCP 连接管理服务(其他服务都是提供给 TCP 连接管理进程的)。

当 TCP 连接被 TCP 连接管理器进程断开时调用该服务(优雅断开的情况),或者当 TCP 断开以非请求方式发生时,例如 TCP 子层检测到不可解决的错误或 物理连接被关闭。

TODO:前文 TCP-ABORT 一节提到 TCP-ABORT 不是非请求中断才生成吗?为什么请求中断也会生成

该服务的目的是通知 DLMS/COSEM AL TCP 连接中断,以便它可以释放所有现有的 AA。

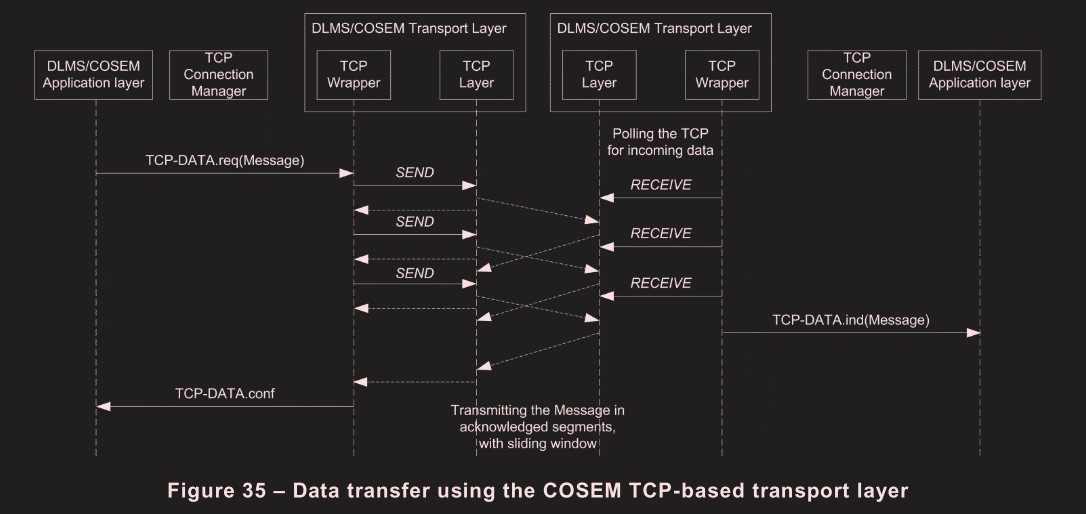

- Data transfer using the TCP-DATA service

可选TCP-DATA.confirm原语表示 TCP-DATA结果。请求原语之前调用,这是 OK 或 NOK。然而,这个结果的含义取决于实现。当.confirm 原语被实现为本地确认时,结果 t 表示 DLMS/COSEM TL 是否能够缓冲发送APDU 或发送APDU。当它作为远程确认实现时,结果表明 APDU 是否已成功交付到目的地。

WPDU 由 wrapper 层打包组包解包,TCP 是流式的,不关心字节范围,WPDU 可能被分为好几个 TCP 包发送

s7.2.5 Converting OSI-style TL services to and from RFC-style TCP function calls

s7.2.5.1 Transport layer and TCP connection establishment

s7.2.5.2 Closing a transport layer and a TCP connection

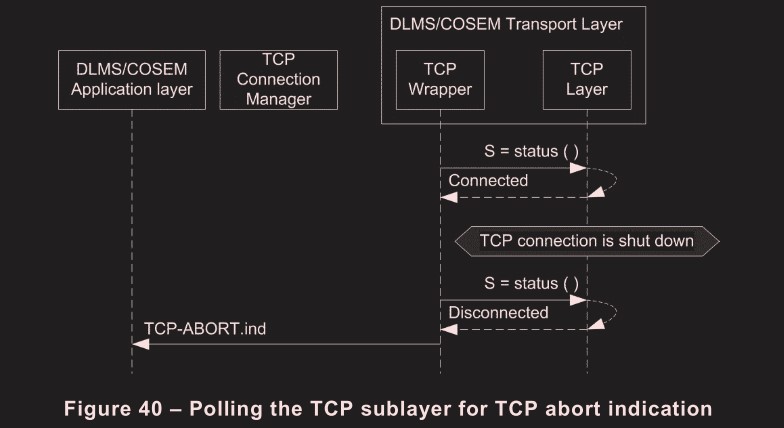

s7.2.5.3 TCP connection abort

通过 TCP Wrapper 层轮询 TCP 层状态

s7.2.5.4 Data transfer using the TCP-DATA service

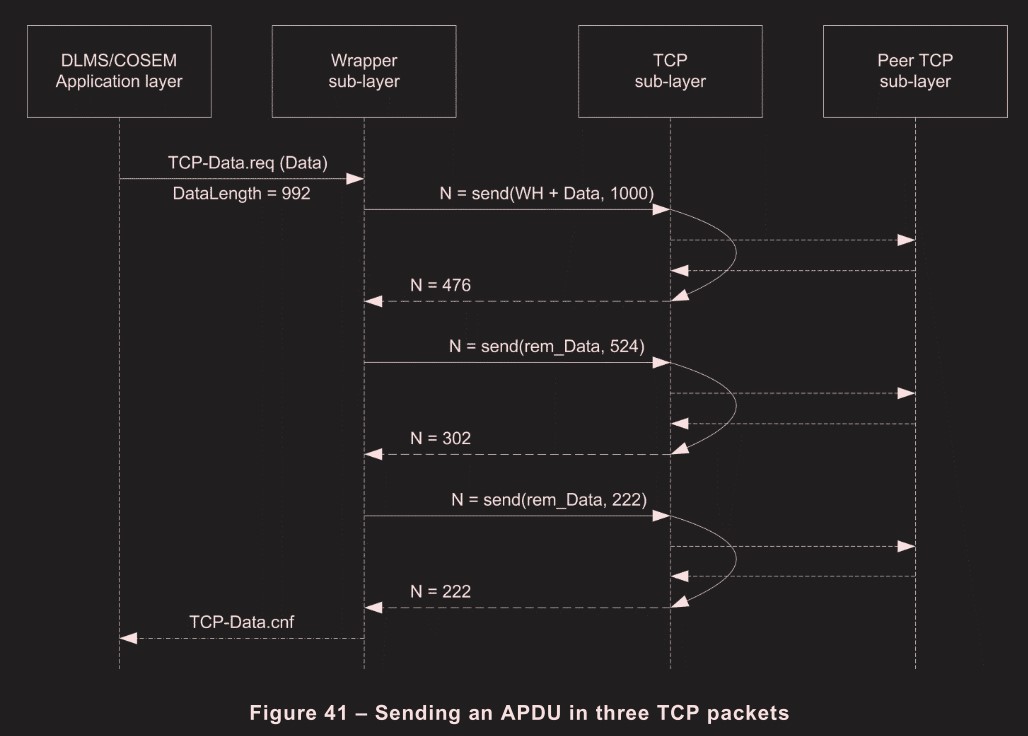

AL层通过 request 原语发送一个992字节的APDU,Wrapper层加上8字节的头,第一次发送1000字节,实际一包发出去 476 字节,还剩 524 字节,以此类推直到发完,向 AL 层回复 confirm 原语。该过程由 Wrapper 层控制。

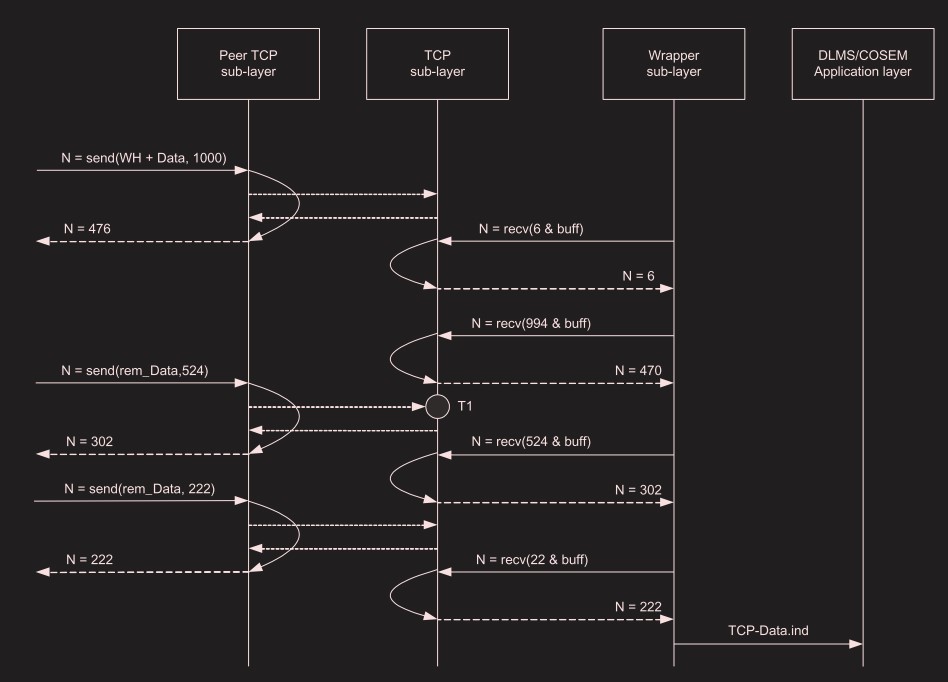

Wrapper 层接收到完整的 wrapper 头+APDU 后,解开 wrapper 头,将 APDU 放在TCP-DATA.ind原语中发送给 AL 层。

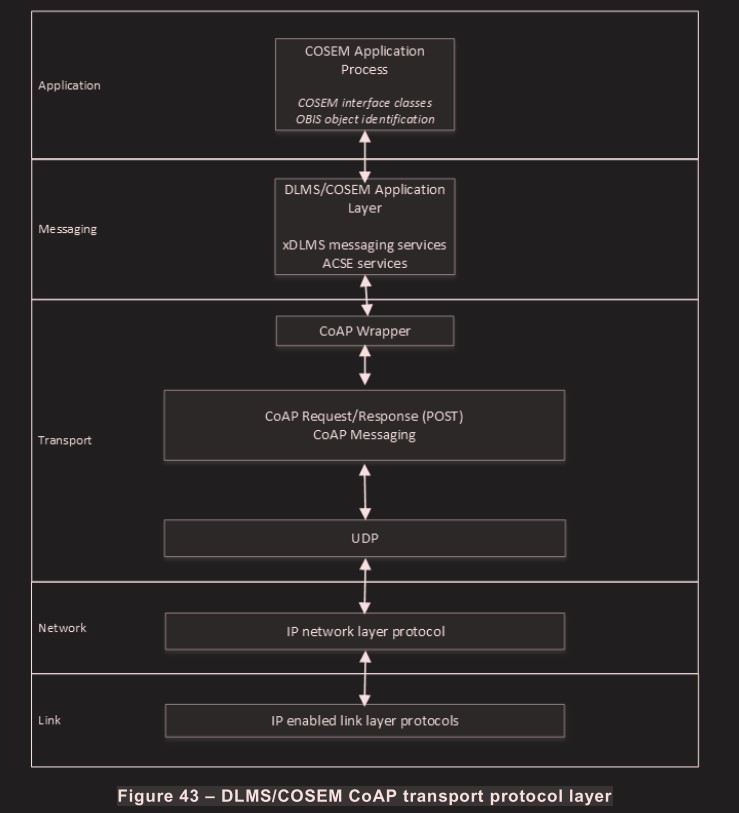

s7.3 The DLMS/COSEM CoAP based transport layer

s7.3.2 Overview

受限应用协议 (Constrained Application Protocol,CoAP) 是由 IETF 核心工作组定义的专用互联网应用协议。 CoAP 专为在资源受限的设备中使用而设计,用于通过非受限或受限的互联网通信网络(例如,低功耗、有损网络)进行通信。 CoAP 旨在提供高效的数据传输能力,同时满足可靠性、多播支持、极低开销、效率和简单性等特殊要求。

基于 CoAP 的DLMS/COSEM CoAP TL提供不可靠和可靠的传输服务(CoAP 原来是属于应用层的,这里 DLMS 协议里把它做成了传输层,用来给 AL 提供服务)。不可靠的 CoAP 服务支持组播和广播。DLMS/COSEM CoAP TL 为服务用户 DLMS/COSEM AL 提供OSI风格的服务。

整个DLMS/COSEM CoAP TL层包括了 Wrapper 层、CoAP 层、UDP 层,和标准 OSI 模型中的不同

s7.3.3 Structure of the DLMS/COSEM CoAP transport layer

DLMS/COSEM CoAP TL提供不可靠和可靠的运输服务。

- 不可靠的 DLMS/COSEM CoAP 传输服务使用

non-confirmable (NON)CoAP 消息 - 可靠的 DLMS/COSEM CoAP TL 服务使用

confirmable (CON)CoAP 消息,并带有 CoAP 消息层提供的重试机制。

CoAP wrapper层提供的服务:

- 通过与

CoAP请求/响应层操作的交互,将OSI风格的数据服务原语(CoAP-DATA)传递给DLMS/COSEM AL,以实现CoAP POST方法的使用 - DLMS/COSEM

服务接入点SAP寻址功能,从而允许多个DLMS/COSEMAEs驻留在物理设备的同一个 CoAP 客户机和服务器端点上

s7.3.3.2 Identification and addressing

识别与寻址

默认 5683 端口,同一个物理机里的客户端和服务端可以共用该端口

TODO: 结合 Bluebook 4.9 关于 CoAP 配置的对象

s7.3.3.2.2 DLMS/COSEM AL identification within the CoAP transport layer

一个 CoAP 端口可以为不同的应用(如除了 DLMS 的应用)提供服务,用URIPath区分(CoAP 类似于 HTTP,可以通过 URI 区分接入点),IANA 规定的默认端口为 5683

默认情况下,DLMS/COSEM AL,无论是 DLMS 客户端 AL 还是 DLMS 服务器 AL,都使用该URI-Path: “dlms”

coap://127.0.0.1:5683/dlms

sDLMS/COSEM CoAP transport layer SAPs

s7.3.4 Service specification for the DLMS/COSEM CoAP transport layer

远程环回确认(积极(传输成功的情况)的 TL 确认,用于可靠传输),表示报文被远端确认,确认发送给本地 CoAP client,再由本地wrapper层返回给 AL 层 confirm 原语

本地环回确认(消极(失败的情况,比如发生了什么错误)的 TL 确认,用于可靠和不可靠传输,可靠传输中可能是对方超时没回确认,视为失败,不可靠传输中可能是 udp 层有错误导致调用发送函数失败,视为失败),用于失败的情况,由本地CoAP client返回给 wrapper 层错误信息,本地wrapper层返回给 AL 层 confirm 原语

s7.3.4.2 The DLMS/COSEM CoAP-DATA service primitives

s7.3.4.2.1 CoAP-DATA.request

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

CoAP-DATA.request

(

Transport_Mode,

Local_SAP,

Remote_SAP,

Local_IP_address [Optional Use],

Local_Port [Optional Use],

Remote_IP_address,

Remote_Port,

Remote_Path [Optional Use],

Response_Mode,

Request_ID [Optional Use],

Data_Length,

Data

)

Transport_Mode: CoAP 传输模式,“RELIABLE”可靠,“UNRELIABLE”不可靠(这里的可靠其实是对于整个DLMS/COSEM传输层来说的,首先由 wrapper 层负责,当然底层还是需要 CoAP 可靠或不可靠模式的支持),见7.3.5.6。对于CoAP协议提供的不可靠传输模式主要还是在广播的时候用的Remote_Path: CoAPUri-Path。Response_Mode 为“RESPONSE”忽略该参数Response_Mode:表示是否期望返回 DLMS/COSEM 响应 APDU。影响CWPDU中的WRM。它取值:”CONFIRMED“, “UNCONFIRMED“, “RESPONSE“。Request_ID:标识了特定的数据请求操作。Request_ID 将在可能产生的CoAP-DATA.confirm原语中返回,表明 DLMS/COSEM CoAP TL传送数据参数中给出的 APDU 的成功或失败。见7.3.5.6Request_ID 被指定为支持在已发送多个携带请求的 APDU 且 DLMS/COSEM CoAP TL 确认尚未完成的情况下,以每个APDU 为基础返回 DLMS/COSEM CoAP TL确认(类似于 TCP 的滑动窗口,可以异步确认)。以下情况适用:- 如果 Request_ID 未被指定,CoAP-DATA.confirm 原语中 Request_ID 也不被指定。

- 如果 Transport_Mode 被设置为

UNRELIABLE,并且 DLMS/COSEM CoAP TL 实现不支持这种操作模式的 CoAP-DATA.confirm 原语,那么 Request_ID 可以不被指定。 - 如果 DLMS/COSEM CoAP TL 服务

不支持CoAP-DATA.confirm原语,CoAP wrapper 将忽略指定的 Request_ID 标识。

使用场景:

发送

DLMS/COSEM请求(单播或多播广播):Remote_Path指定为对方 Uri-PathLocal_Port and Local_IP_address可选Response_Mode:需确认的请求,使用CONFIRMED无需确认的请求,使用UNCONFIRMED- General Block Transfer(

GBT)分块传输的请求,视情况,比如单播或广播,可用CONFIRMED或UNCONFIRMED

发送

DLMS/COSEM响应(也为 CoAP-DATA.request,只要是发送就是request,和 AL 层的报文类型无关):Remote_Path不指定Local_Port and Local_IP_address需要指定,和请求匹配- Transport_mode, Local_SAP, Remote_SAP, Remote_IP_address, Remote_Port 需匹配请求

Response_Mode:- 一般为

RESPONSE APDU 为 GBT 时,为

CONFIRMED,Remote_Path 需指定TODO:这不是和上面说的不指定矛盾了吗

- 一般为

s7.3.4.2.2 CoAP-DATA.indication

1

2

3

4

5

6

7

8

9

10

11

12

CoAP-DATA.indication

(

Transport_Mode,

Local_SAP,

Remote_SAP,

Local_IP_address,

Local_Port,

Remote_IP_address,

Remote_Port,

Data_Length,

Data

)

- Transport_Mode: CoAP 传输模式,“RELIABLE”可靠,“UNRELIABLE”不可靠

s7.3.4.2.2 CoAP-DATA.confirm

1

2

3

4

5

6

7

8

9

10

11

CoAP-DATA.confirm

(

Local_SAP,

Remote_SAP,

Local_IP_address [Optional Use],

Local_Port [Optional Use],

Remote_IP_address,

Remote_Port,

Request_ID [Optional Use],

Result

)

- Local_SAP:本地 DLMS/COSEM AE 的 SAP

- Request_ID:对应的 CoAP-DATA.request 中携带的,如果 request 没有指定就是未定义

- Result:“REMOTE OK”表示远端已接收,“NOT OK”表示发送失败

使用场景:

CoAP-DATA.confirm 由 wrapper 层生成

对于不可靠的传输模式,Result 没有“REMOTE OK”远程确认,但可以生成“NOT OK”表示本地错误,对不可靠传输模式该原语是可选的

s7.3.5 Protocol specification of the DLMS/COSEM CoAP transport layer

s7.3.5.2 The DLMS/COSEM CoAP TL Protocol Data Unit (CoAP-PDU)

CoAP-PDU = UDP header + CoAP header + CWPDU(wrapper header + APDU)

DLMS/COSEM CoAP TL PDU是一个UDP数据报,携带CoAP消息作为其有效载荷。该 CoAP 消息携带CoAP头和 DLMS/COSEM CoAP Wrapper PDU(CWPDU)。CWPDU 携带 DLMS/COSEM APDU作为其有效载荷加上 DLMS/COSEM CoAP TL控制信息,。

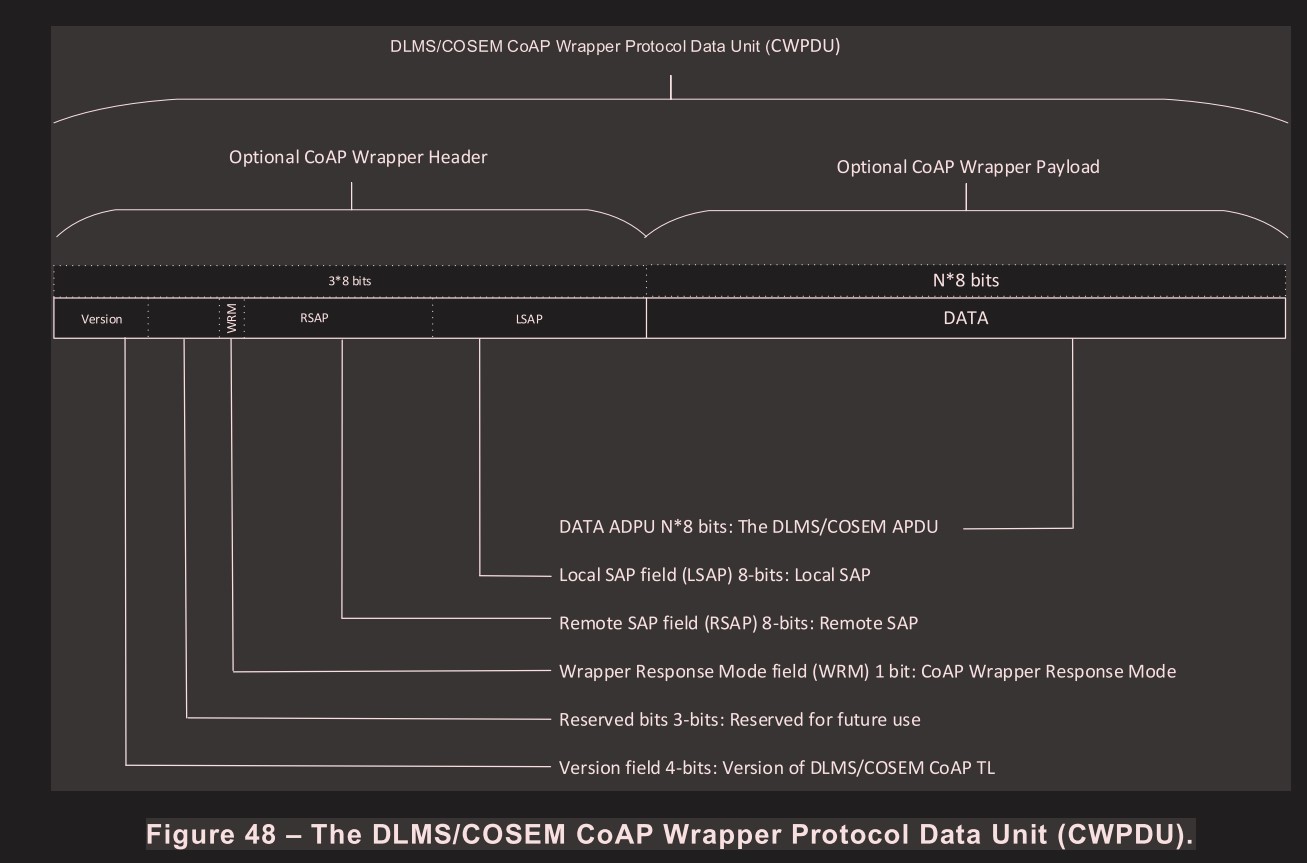

s7.3.5.3 The DLMS/COSEM CoAP Wrapper Protocol Data Unit (CWPDU)

CWPDU = wrapper header + APDU

DLMS/COSEM CoAP 包装协议数据单元(CWPDU)由一个可选的DLMS/COSEM CoAP wrapper头和它的有效负载APDU组成。

CoAP请求中 CWPDU才包含DLMS/COSEM CoAP wrapper报头。

CoAP响应中 CWPDU不包含DLMS/COSEM CoAP wrapper头,

不同于 TCP 或 UDP,CoAP 是

请求响应模型的,所以请求和回应在 DLMS 的 TL 层也是一一对应的(通过 Token 匹配),客户端完全可以知道回应的 wrapper 头中的SAP应该是什么。所以响应中的 wrapper 头可以省略

CoAP 不是流式传输,报文也是完整的,不需要长度信息

- The DLMS/COSEM CoAP TL version:TL 版本号,0-15,目前为 0

- Reserved bits:保留

- The CoAP Wrapper Response Mode (

WRM):通知对方的 wrapper 层是否应该期望收到对方的 AL 层响应,(为 1 时,服务端 wrapper 层就知道不需要等待服务端 AL 层响应,客户端 AL 也不会收到传输层给它的确认,但当启用了传输层可靠传输时,传输层自己要保证发送成功,包括超时重发和失败重发),见 7.3.5.6 - Remote SAP:接收站点的 SAP

- Local SAP:发送站点的 SAP

s7.3.5.4 The Constrained Application Protocol (CoAP)

s7.3.5.4.2 The CoAP Message

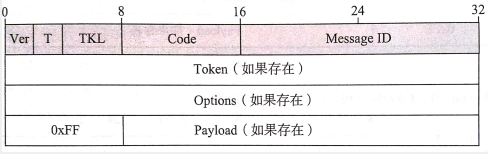

CoAP 消息以简单的二进制格式编码。消息由一个固定大小的4字节头、一个可变长度的Token值(0-8 字节)、0个或多个tlv编码的选项(可选地)和负载组成。

一个非空的CWPDU作为有效负载在 CoAP 消息中携带。

本节其实就是介绍标准 coap 协议,可以看其他文章,见CoAP 学习笔记(1)CoAP 报文结构

DLMS/COSEM CoAP TL 层只用到了其中的一部分的 code

CoAP Request method codes

在

DLMS/COSEM CoAP TL的CoAP消息中使用的请求方法代码如下Request method Meaning Use 0.02 POST method 发送 新的包含 CWPDU 的请求或响应0.00 空报文 ACK message without piggybacked response 在可靠传输中用于 ACKs确认,不带响应CoAP Success Response codes

Success Response code Meaning Use 2.04 Success (Changed) 对 已存在的请求/响应回复包含 CWPDU 的响应

三种响应模式见上述文章

客户端错误和服务器错误响应代码由CoAP协议层或CoAP包装器根据错误条件填充

Token(可选,TKL 指定是否存在)

令牌用于配置响应和请求

Token Length(TKL 指定)

建议 DLMS/COSEM CoAP TL 实施的 CoAP 请求/响应层使用的令牌长度限制为

0-4字节,以平衡令牌传输成本和上下文不匹配的风险,或者当令牌在相同的 CoAP 端点之间重复使用时可能出现的重复检测失败。进一步参考 RFC 7252。DLMS 服务器的 DLMS/COSEM CoAP TL 的 CoAP 协议层使用的 Token 长度可在

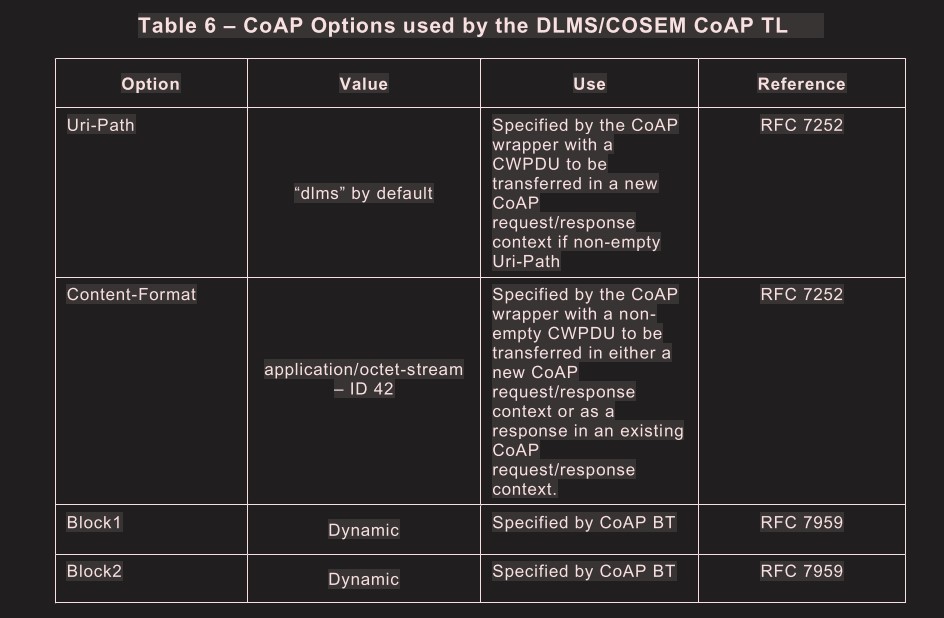

CoAP设置对象中指定,见 DLMS UA 1000-1 Part 2 Ed.15:2021, 4.9.8。Options

Options 也只用到了标准中的一部分,当然没有规定只能用这些,但要保证双方能处理这些选项

Uri-Path: CoAP uri 路径,默认是 dlmsContent-Format:允许的传输格式,和 HTTP 类似,可以不指定,因为默认都是application/octet-streamBlock1andBlock2:在 RFC 7959 中新增的两个 option,用于表示分块传输,见 7.3.5.4.5,另见CoAP 分块传输

s7.3.5.4.3 CoAP retransmission and response piggybacking

当 CWPDU 在可靠的 CoAP 消息层支持的新 CoAP 请求/响应上下文中传输时(即通过可确认的(CON)CoAP 消息),那么,正如 RFC 7252 所规定的,CoAP 消息层将继续重传CoAP 请求消息,直到它被 CoAP 服务器终端确认。这可以是单独的CoAP确认消息ACK的返回形式,也可以是附带CWPDU 或错误响应的piggybacked ACK消息

在双向通信中,每当收到帧时,

接收方都会等待,并且不会立即将控制帧(确认或ACK)发送回发送方。

接收方等待,直到其网络层传入下一个数据包。然后,延迟的确认将附加到此传出数据帧。这种暂时

延迟确认以便可以与下一个传出数据帧挂钩的技术称为piggybacking。

优点:提高效率,更好地利用可用信道带宽。

缺点:如果接收方没有要发送的内容,则接收器可能会阻塞服务。这可以通过在接收到数据帧时启用计数器(接收器超时)来解决。如果计数结束并且没有要发送的数据帧,则接收方将发送 ACK控制帧。发送方还会添加一个计数器(发送器超时),如果计数器在没有收到确认的情况下结束,则发送方将假定数据包丢失,然后再次发送帧。该技术主要是为了

减轻网络负担,这个附带内容可以是接收器对于上一帧的回复(如果处理快的话也可以是本次请求的回复),也可以是主动上报等

CoAP 层会考虑使用piggybacking的可能性,ACK会延时发送,直到本地 wrapper 层收到 AL 层的数据并打包成 CWPDU 或超时,再发送附带或不附带数据的ACK。要是超时的话这个 CWPDU 单独发送,不附带在这个 ACK 中

7.3.5.4.3.2 CoAP Retransmission Parameters

DLMS/COSEM CoAP TL 中的可靠 CoAP 消息传递层使用许多参数来控制 RFC 7252 定义的 CoAP 重传算法。这些参数在 CoAP setup interface class 类中指定

ack_timeout

需确认消息的最小初始 ACK 超时

initial_ack_timeout是在ack_timeout和ack_timeout x ack_random_factor之间随机选择的值。initial_ack_timeout是可靠的 CoAP 消息层的初始重传延迟。ack_random_factor

用于申请初始 ACK 超时随机性的随机因子。

max_retransmit

需确认消息的最大重传次数。

delay_ack_timeout

CoAP 消息传递层在

返回确认之前等待应用层返回响应的时间(以毫秒为单位),piggybacking 相关的,防止太久不回 ACK 触发对方重传7.3.5.4.3.3 CoAP Congestion Control Parameters

拥塞控制

NSTART

以下任一形式的同时

未完成的 CoAP 请求消息的数量:- 没收到 ACK 的 CON 消息(需确认消息)

- 没收到响应的 NON 消息(无需确认消息)

PROBING_RATE

探测速率

定义一个端点发送到另一个没有响应的端点时不应超过的平均

数据速率(字节/秒)。

s7.3.5.4.5 CoAP Block Transfer

见 7.3.5.4.2

在 APDU 大于 MTU,且小于 receiver_max_pdu_size 时生效(大于 receiver_max_pdu_size 本身就不合法,AL 或 TL 应该屏蔽该报文)

TODO:为什么是 APDU 大于 MTU,MTU 不是链路层的限制吗,就算要分也是加上 IP 头,UDP 头和 CoAP 头,wrapper 头后的 APDU 的长度作为基准吧

DLMS/COSEM CoAP TL 中的 CoAP 块传输层应按照RFC 7959的建议,在没有不当延迟的情况下完成 CoAP 块传输

s7.3.5.5 Error Handling

s7.3.5.5.2 CoAP protocol layers

CoAP消息层或请求/响应层的错误通过重置消息(名词)或 CoAP 协议层实体根据 RFC 7252 和 RFC 7959自动生成的 CoAP 客户端和服务器错误响应传递给发送的 CoAP 实体

s7.3.5.5.3 CoAP wrapper layer

wrapper层的错误处理,就是从一个 wrapper 层发给另一个 wrapper 层

Unreliable CoAP transport

不可靠传输一般是多播,在多播情况下 wrapper 将接收到的不能处理的 CWPDU

丢弃TODO:wrapper 层是不是通过 CWPDU 中的客户端 SAP 参数知道是否是多播的 更新:有可能,或者是CoAP协议会带这个原语参数通知wrapper层是否是广播多播。然后其实这个丢弃和多播无关,不是多播也会丢弃。因为是不可靠传输,所以不需要 wrapper 层回确认(空报文)或否认

Reliable CoAP transport

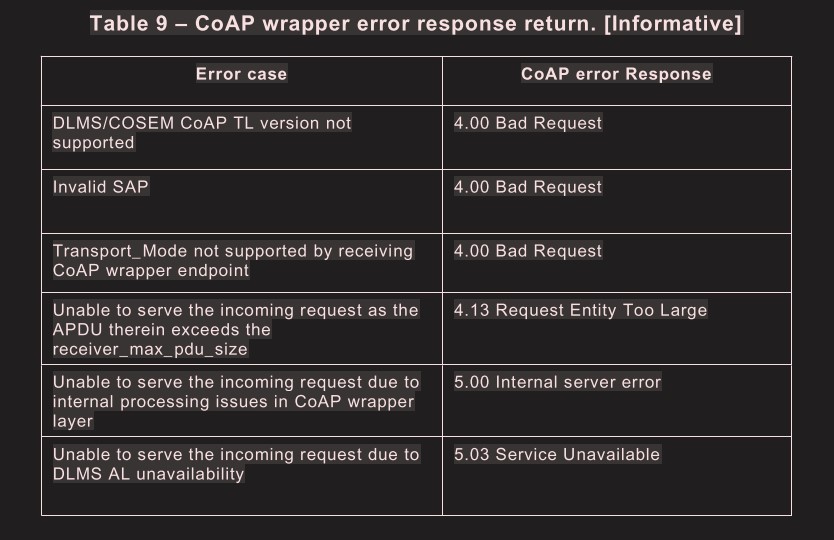

可靠传输接收端 wrapper 层无法处理接收到的 CWPDU(由 CoAP request 携带)时返回错误

这种错误响应可能有助于诊断,也可能有助于主动纠正措施。通常,当传入的请求由于

语法错误而无法提供服务时,将返回CoAP客户端错误(类似 HTTP 状态码里的 4xx 表示客户端错误,5xx 表示服务器错误,HTTP 状态码),而当 CoAP 包装器无法处理明显有效的请求时,将返回CoAP服务器错误

s7.3.5.5.4 Propagation of errors through CoAP wrapper layer

返回到发送端 CoAP 协议层的错误响应应该以所产生的CoAP消息层交付失败(见下)的形式传播到发送端CoAP wrapper层,或者以返回的错误本身的直接形式传播,无论它们是由接收CoAP协议层还是由接收CoAP包装器层产生的。

CoAP 消息层交付失败原因:

- 接收到重置消息

- 放弃 CoAP block transfer 操作

- 可靠 CoAP 消息传递层放弃可靠传输的 CoAP 消息

- CoAP 层错误或 UDP 或 IP 层错误

如果是可靠传输,CWPDU 的交付失败必须从 CoAP 协议层传播到 wrapper 层,以便其酌情通知 AL 层。

s7.3.5.6 DLMS/COSEM CoAP TL confirmations

CoAP包装器请求/响应上下文(见 7.3.5.7)对于在本地发起的 CoAP 请求/响应上下文中传送的任何未完成的 CWPDU(还没有收到 CoAP 响应)保持给定Request_ID的状态,以便 wrapper 层在返回负面(比如有错误发生)或正面(比如传输成功)的 DLMS/COSEM CoAP TL 确认时可以用 CoAP-DATA.confirm 原语向 AL 层返回 Request_ID。

对于不可靠的 DLMS/COSEM CoAP TL,这个是可选的,也就是无需维护维护Request_ID的状态。也只能回复负面的确认(无需正面确认,因为不可靠就是无确认的)

CoAP 传输层错误指示

如果CoAP 包装器从 CoAP 协议层

收到在本地发起的 CoAP 请求/响应上下文中传输的 CWPDU 的交付失败指示,则CoAP包装器通过 CoAP-DATA.confirm 原语(结果为 “NOT OK“)和与 CoAP-DATA.request 原语中的 APDU 提供的 Request_ID 相匹配的Request_ID来传达相关 APDU 的交付失败。参见 7.3.5.7.5。CoAP 传输层确认

支持 DLMS/COSEM CoAP TL 确认,如果接收端的 AL 层不会对这条报文回确认,那这个确认可以由接收端传输层自己生成并回复(AL 层面无需响应,也就不会回响应,但传输层可靠传输层面需要确认)。使用带有 push_operation_method (1) 的

无需确认DataNotification 的可靠数据推送操作需要 DLMS/COSEM CoAP TL 确认。 参见 DLMS UA 1000-1 第 2 部分 Ed.15:2021, 4.4.8.2.2.11,就是蓝皮书中的 push_operation_method 为 1 这种情况,需要传输层确认,而无需 AL 层确认,当然确认结果也不用给 AL 层,重发也是传输层自己负责CoAP 包装层支持 DLMS/COSEM CoAP TL 确认,用于在 CoAPDATA.request 原语中以

Response_Mode = UNCONFIRMED和Transport_Mode = RELIABLE提供的 APDU。(服务端 AL 层无需响应,客户端 AL 也不会收到传输层给它的确认,但传输层自己要保证发送成功,包括超时重发和失败重发。注意,CoAP 层只会在未收到 ACK 时重发,对于 wrapper 层 CWPDU 未收到的情况需要 wrapper 层自己重发

TODO:可靠传输不是靠 CoAP 的 ACK 吗,为什么还要单独再搞个 wrapper 层的确认 更新:DLMS/COSEM TL 层的可靠传输,属于整一层的,CoAP 的 ACK 也是 wrapper 层用于判断传输成功的一种依据。比如还有明明收到了 ACK 但没收到对方 wrapper 层的响应,就要由 wrapper 层自己重发,来保证可靠传输

过程:

- 在

Response_Mode = UNCONFIRMED的 CoAP-DATA.request 原语中提供给 CoAP 包装器的 APDU 应由 CoAP 包装器在CoAP 包装器响应模式(WRM)设置为 1 的 CWPDU 中的新本地发起 CoAP 请求/响应上下文中传输(WRM = 1)(WRM 见 7.3.5.2,关于 CWPDU 的定义)。 这指示接收 CoAP 包装器不要等待返回 DLMS AL 响应或 DLMS AP 响应; - 接收 CoAP 包装器应在将接收到的嵌入的 APDU 成功交付给 DLMS AL 时,当通过

可靠CoAP 消息传递层 在WRM = 1的 CWPDU 中接收到 APDU 时,返回一个空的 CWPDU作为对发送 CoAP 包装器的成功响应实体 - 对于 WRM = 1 接收到的 CWPDU 的错误处理遵循上面描述的一般错误处理

- 在

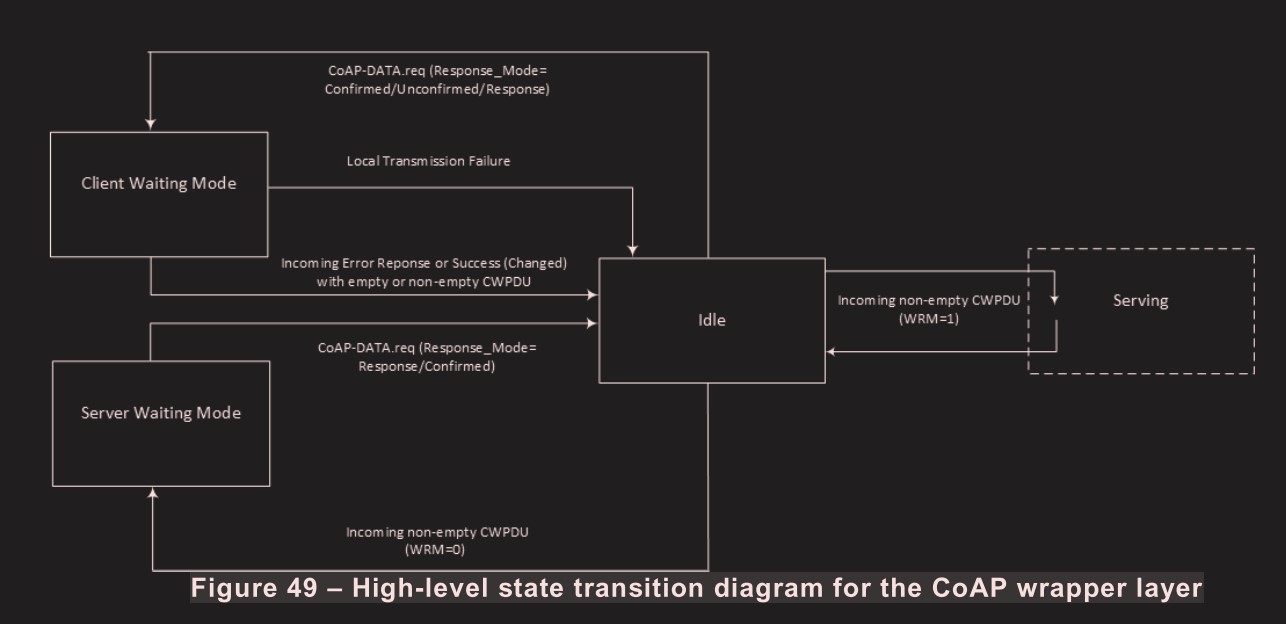

s7.3.5.7 CoAP wrapper state machine

wrapper 层状态机

空闲Idle:关闭状态,没有关联状态,CoAP 请求/响应层中没有相应的 CoAP 请求/响应上下文客户端等待模式Client Waiting Mode:接收到 AL 层传来的 CoAP-DATA.req,直到把该 req 处理完,包括等待结果,进入 Idle 模式。服务器等待模式Server Waiting Mode:接收 CoAP 层传来的非空且需 AL 层回复(WRM=0)消息,发给 AL 层后,等待AL 层回复 CoAP-DATA.req 消息服务Serving:接收到 CoAP 层传来的非空且无需 AL 层回复(WRM=1)消息,发给 AL 层后直接结束,进入 Idle

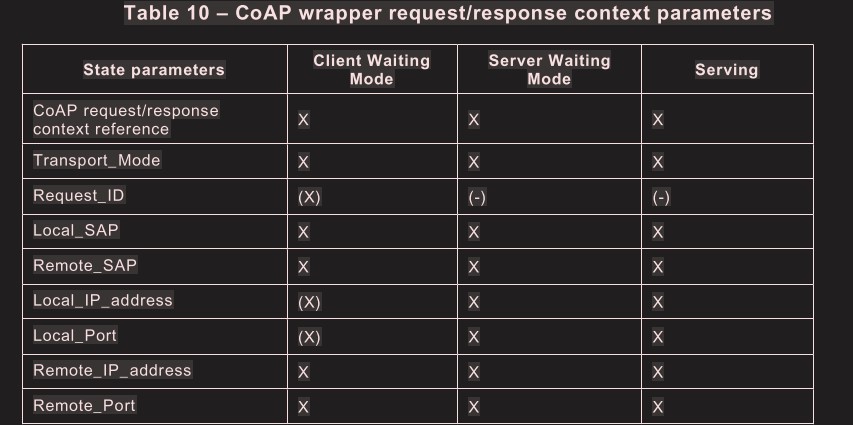

s7.3.5.7.2 CoAP DLMS/COSEM wrapper request/response context

在客户端等待模式状态下维护的参数取自 CoAP-DATA.request 服务原语的服务参数(AL 层发来的)

在服务器等待模式和服务状态下维护的参数取自较低的 CoAP 协议层和传入 CWPDU 的 CWPDU 标头(远端客户端发来的)

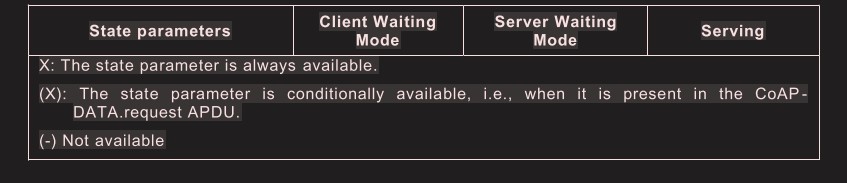

空闲到客户端等待模式

- 收到 AL 层 CoAP-DATA.request 调用,且 Response_Mode = UNCONFIRMED(UNCONFIRMED无需回应,不可能是回应,只能是请求),CWPDU中的WRM置1

- 收到 AL 层 CoAP-DATA.request 调用,且 Response_Mode = CONFIRMED,且是个请求(没找到对应请求,说明不是回应)

- 收到 AL 层 CoAP-DATA.request 调用,且 Response_Mode = RESPONSE,且是个请求(没找到对应请求,说明不是回应),和GBT相关

空闲到服务器等待模式

收到 CoAP 层传来的非空且

需AL层回复(WRM=0)消息,发给 AL 层后,等待AL 层回复 CoAP-DATA.req 消息服务器等待模式到空闲状态:

在服务器等待模式下收到 AL 层传来的

CoAP-DATA.request原语,且该原语中的 Transport_Mode, the Local SAP, the Remote SAP, the Local_IP_address, the Local_port, the Remote_IP_address and the Remote_Port参数与当前wrapper层上下文中的对应- 收到 AL 层 CoAP-DATA.request 调用,且 Response_Mode = RESPONSE,且是个回应(找的到对应的请求)

- 收到 AL 层 CoAP-DATA.request 调用,且 Response_Mode = CONFIRMED,且是个回应(找的到对应的请求)(GBT 相关)

客户端等待模式到空闲状态

- 收到 CoAP 层失败信息

- 收空(确认)或非空(响应)CWPDU

然后根据情况处理后回给 AL 层

空闲状态到服务状态

接收到 CoAP 层传来的非空且无需 AL 层回复(WRM=1)消息,发给 AL 层后直接结束,进入 Idle(可能还要回个空 CWPDU 给对方 wrapper 层表示确认)

s7.3.5.7.4 CoAP-DATA.request invocation handling

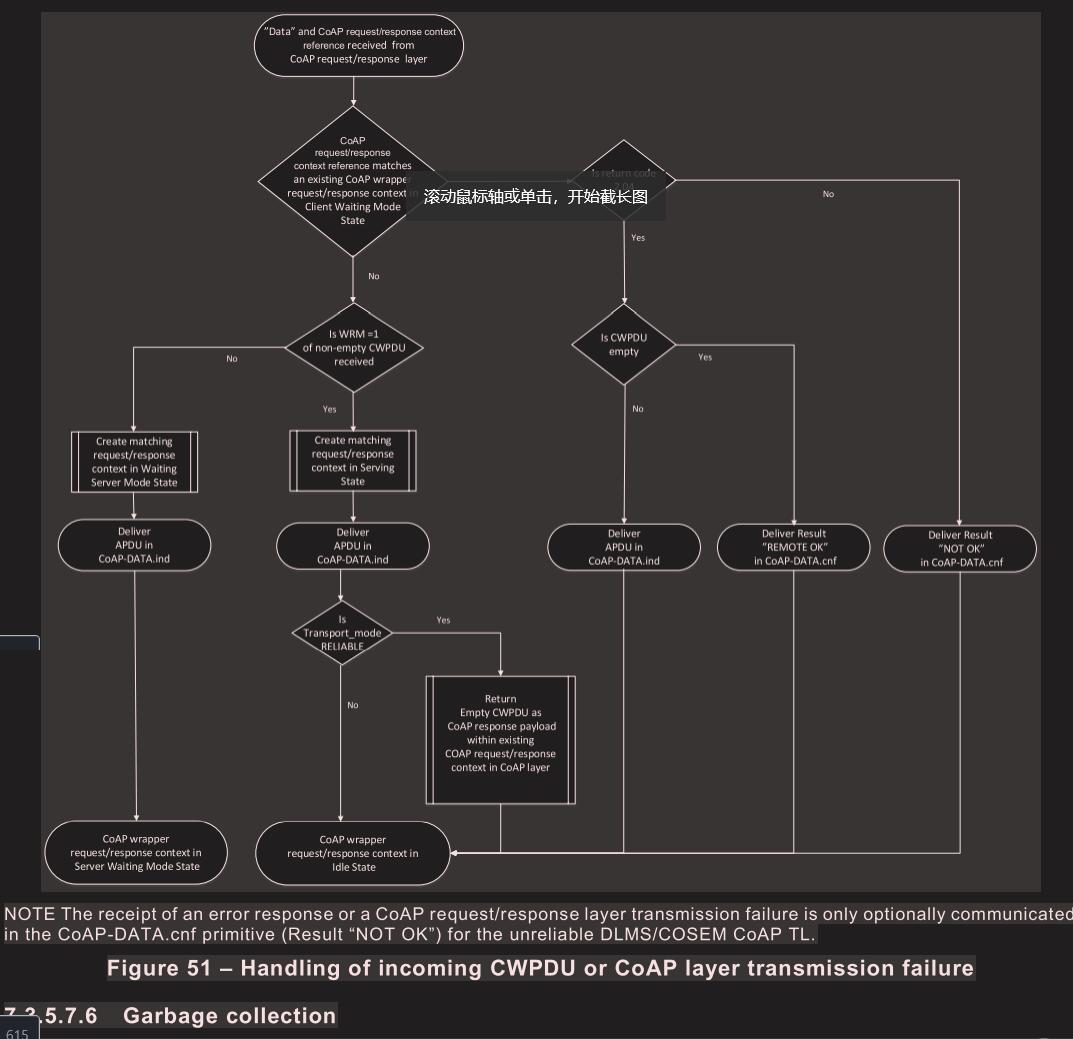

s7.3.5.7.5 Handling of incoming CWPDU or CoAP layer transmission failures

s7.3.5.7.6 Garbage collection

CoAP 相关的缓存清理,和实现相关。

s7.3.6 DLMS/COSEM CoAP TL Data Transfers

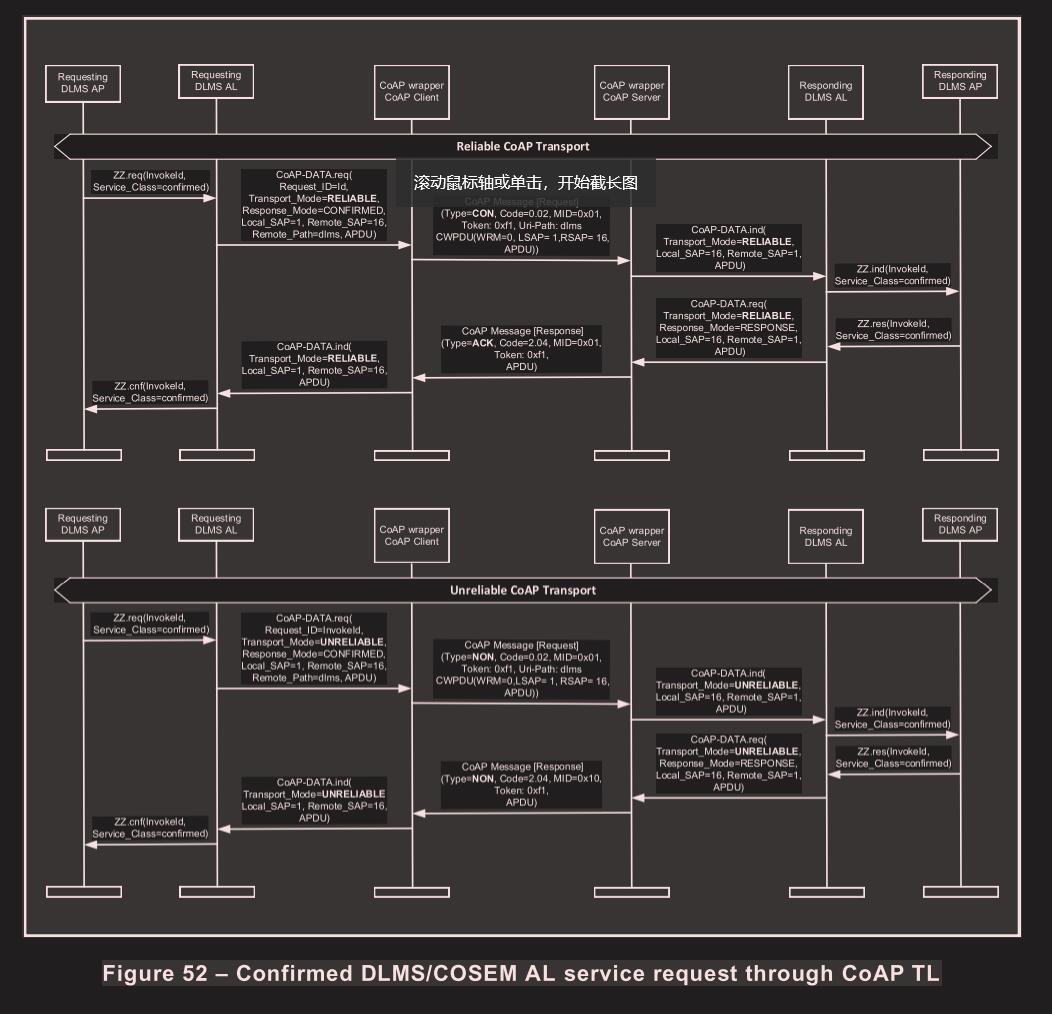

s7.3.6.2 General transfer of confirmed DLMS/COSEM AL service requests

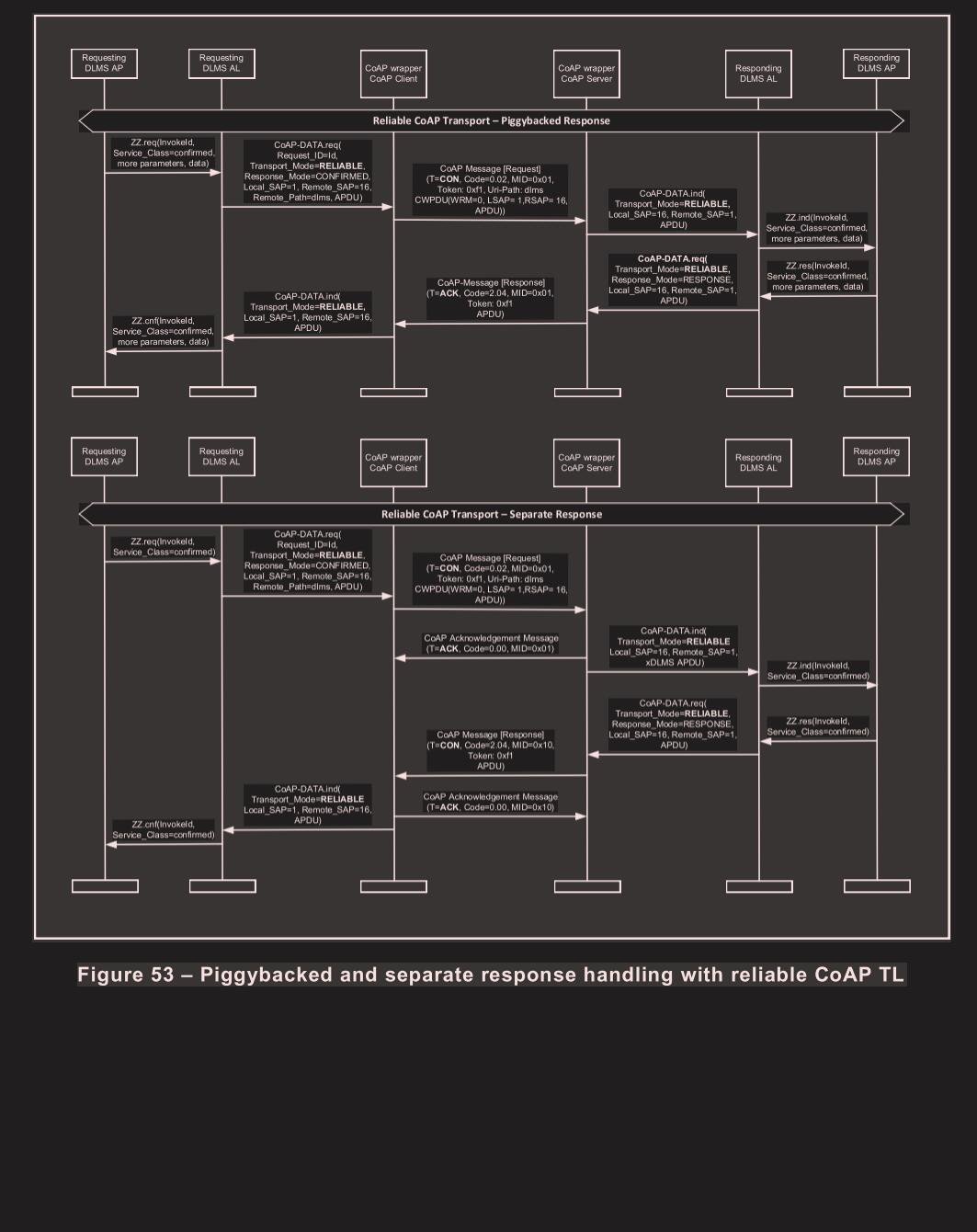

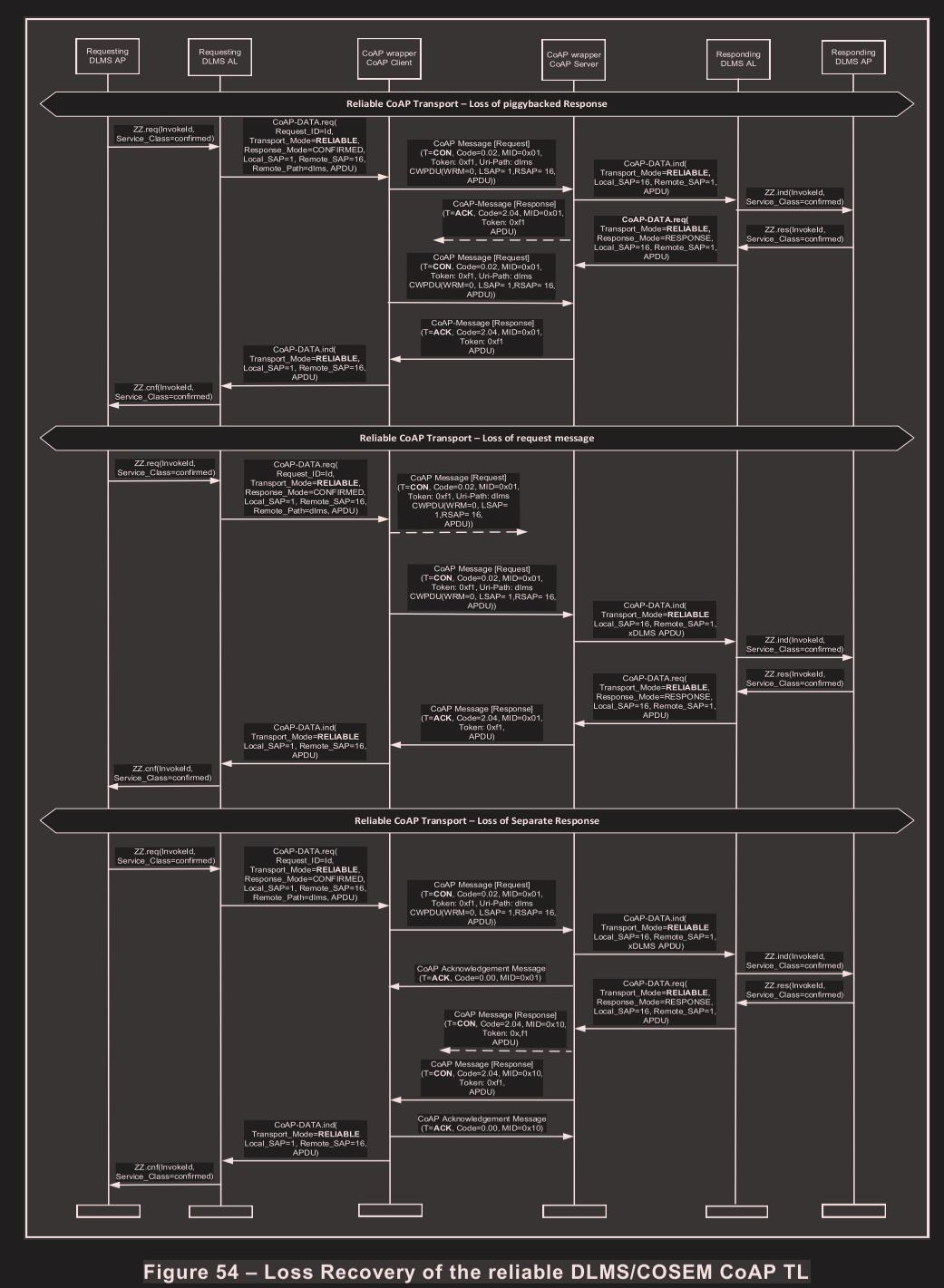

s7.3.6.3 Reliable DLMS/COSEM CoAP TL operation

Piggybacked 模式下,ACK 和 response 同时回复,由客户端掌握重发权,没收到 ACK 就重发

separate 模式下,ACK 先发,response 后发,在响应阶段服务端掌握重发权,如果 response 没收到对方 ACK 则重发

TODO:如果是服务端发给客户端的 ACK 丢了呢 更新:客户端没收到ACK重发请求

s7.3.6.4 Unreliable DLMS/COSEM CoAP TL operation

s7.3.6.5 DLMS/COSEM CoAP Block Transfer operation

CoAP 块传输,用于 APDU 大于 MTU 但小于 receiver_max_pdu_size 的情况,主要是用于让 IP 层无需再分片,属于 CoAP 标准中的一部分。

对于 UNRELIABLE 服务,图 58 中的 Transport_Mode 替换为UNRELIABLE,CoAP type 替换为NON

s7.3.6.6 DLMS GBT operation over DLMS/COSEM CoAP TL

DLMS GBT 分块,区别于 CoAP 块传输,属于 DLMS/COSEM AL 层实现的分块传输,在某些方面优于 CoAP 块传输。

TODO:FIRST-PART 是不是就只是用来交换 GBT 参数的,此时直接发出去应该 data 是个空的也行 更新:22年5月26日已经讨论,这确实是用来请求GBT参数的,这种情况发生在所有GBT参数由AP层管理的情况下。照理说如果AL可以管理这个参数,AL可以不向AP层申请。9.4.6.13.3中Table 96写明了AL有默认参数,而且需要AP提供一个参数用于更新该默认值,也就是官方建议使用AL向AP请求参数的方式。如果AL和AP层合并也可以避免该问题。

TODO:后面是有关GBT的部分

s8 Data Link Layer using the HDLC protocol

s8.1 Overview

本章指定数据链路层为三层,面向连接,基于HDLC,异步通信配置文件。

本规范支持以下通信环境:

- 点对点和点对多点配置

- 专用和交换数据传输设施

- 半双工和全双工连接

- 异步 启动/停止 传输,1 个启动位,8 个数据位,无奇偶校验,1 个停止位

s8.1.2 Structure of the data link layer

为了确保面向连接和无连接两种操作模式都有一致的数据链路层服务规范,数据链路层被划分为两个子层:逻辑链路控制(LLC)子层和媒体访问控制(MAC)子层

- 类型 1:

无连接。该方式对信息的发送通常无法保证接收。 - 类型 2:

面向连接。该方式提供了四种服务:连接的建立、确认和承认响应、差错恢复(通过请求重发接收到的错误数据实现)以及滑动窗口(系数:128)。通过改变滑动窗口可以提高数据传输速率。 - 类型 3:

无连接承认响应服务。

类型1的 LLC 无连接服务中规定了一种静态帧格式,并支持运行网络协议。有关传输层网络协议通常是使用服务类型 1 方式。

类型2的 LLC 面向连接服务支持可靠数据传输,运用于不需要调用网络层和传输层协议的局域网环境。(相当于把 TCP 层的事情干了)

MAC 子层(该数据链路层规范的主要部分)基于 ISO/IEC 13239。与原始 HDLC 标准相比,该标准的第二版包括许多增强功能,例如在寻址、错误保护和分段。 第三版采用了一种新的帧格式,可满足电表和类似行业遥测应用中的环境要求。

MAC 子层的主要功能包括数据帧的封装/卸装,帧的寻址和识别,帧的接收与发送,链路的管理,帧的差错控制等。MAC 子层的存在屏蔽了不同物理链路种类的差异性;非常重要的一项功能是仲裁介质的使用权,即规定站点何时可以使用通信介质。实际上,局域网技术中是采用具有冲突检测的载波侦听多路访问(Carrier Sense Multiple Access / Collision Detection,CSMA/CD)这种介质访问方法的。

为本技术报告的目的,已从 HDLC 标准中做出以下选择:

不平衡连接模式数据链路操作(unbalanced connection-mode data link operation)(可能就是主从模型)

由于 DLMS/COSEM 协议属于客户端-服务端(C/S)模型,所以理所应当的选用该主从模型

- 双向交替数据传输(two-way alternate data transfer, TWA);(发送权概念,一方发完才交出发送权,只有拥有发送权的一方才能发送)

- 所选 HDLC 程序模式为

UNC- 非平衡正常响应模式(Normal response mode, NRM)模式 - 使用 UI 帧扩展; - frame format type 3;

- 非基本帧格式透明度(non-basic frame format transparency)

HDLC的三种操作方式:

- 正常响应方式 NRM

正常响应方式NRM(Normal Response Mode)一种非平衡数据链路操作方式,有时也称为非平衡正常响应方式。该操作方式使用于面向终端的点到点或一点到多点的链路。在这种操作方式下,传输过程由主节点启动,从节点只有收到主节点某个命令帧后,才能作为响应向主节点传输信息。响应信息可以由一个或多个帧组成,若信息由多个帧组成,则应指出哪一帧是最后一帧。主节点负责管理整个链路,且具有轮询、选择从节点及及向从节点发送命令的权利,同时也负责对超时、重发及各类恢复操作的控制。

本文使用 UI 帧框架扩展了 UNC 类过程的基本命令和响应库,以支持多播和广播以及从服务器到客户端的非请求信息传输。

使用非平衡连接模式数据链路操作意味着客户端和服务器端数据链路层在 HDLC 帧集及其状态机方面是不同的(意思就是客户端和服务端的链路层实现不同)。

- 异步响应方式 ARM

异步响应方式 ARM(Asynchronous Response Mode)也是一种非平衡数据链路操作方式,与 NRM 不同的是,ARM 下的传输过程由从节点启动。从节点主动发送给主节点的一个或一组帧中可包含有信息,也可以是仅以控制为目的而发的帧。在这种操作方式下,由从节点来控制超时和重发。该方式对采用轮询方式的多节点点链路来说是必不可少的。

- 异步平衡方式 ABM

异步平衡方式 ABM(Asynchronous Balanced Mode)是一种允许任何节点来启动传输的操作方式。为了提高链路传输效率,节点之间在两个方向上都需要有较高的信息传输量。在这种操作方式下,任何时候任何节点都能启动传输操作,每个节点点即可以作为主节点又可以作为从节点,即每个节点都是组合节点。各个节点都有相同的一组协议,任何节点都可以发送或接受命令,也可以给出应答,并且各节点对差错恢复过程都负有相同的责任。

s8.1.3 Specification method

数据链路层的子层根据服务和协议(services and protocols)进行划分

层间交互原语参数类型:

- 传输至对端对等层的参数,包含在帧报文中,如地址、控制信息

- 局部使用的参数

- 透明传输的参数,收到后本层不处理,直接给下一层

s8.2 Service specification

本节规定了服务用户层使用面向连接的程序对数据链路层要求的服务。

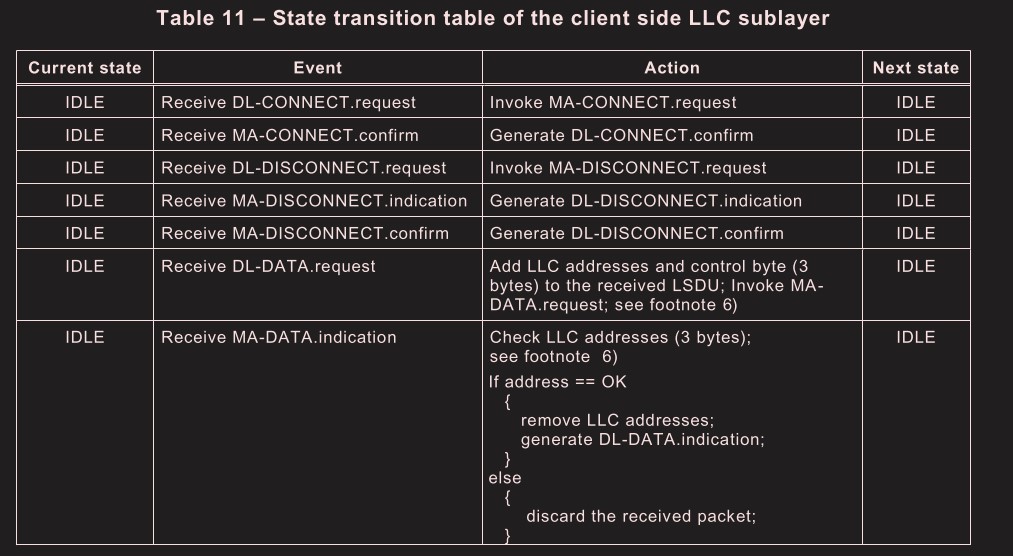

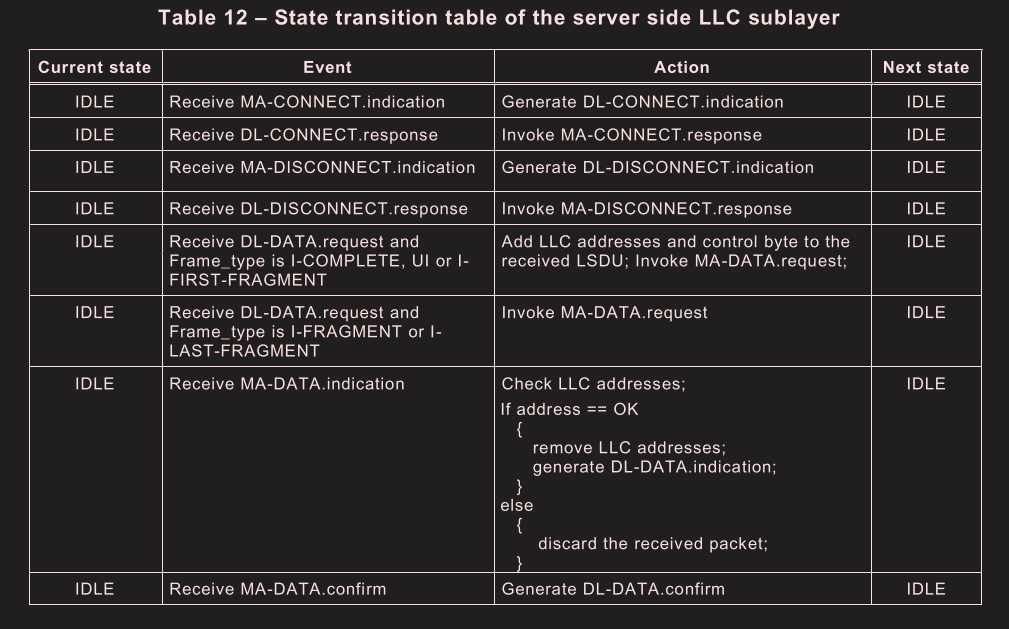

事实上,所有 DL 服务都由 MAC 子层提供:LLC 子层将 DL-CONNECT.xxx 服务原语作为适当的 MA-CONNECT.xxx 服务原语透明地传输到“真实”服务提供者 MAC 子层或从“真实”服务提供者 MAC 子层接收。

由于客户端和服务器端 LLC 和 MAC 子层不同,因此为双方指定了服务原语。

MAC 子层的寻址方案在 8.4.2 中规定。

s8.2.2 Setting up the data link connection: the DL-CONNECT and MA-CONNECT services

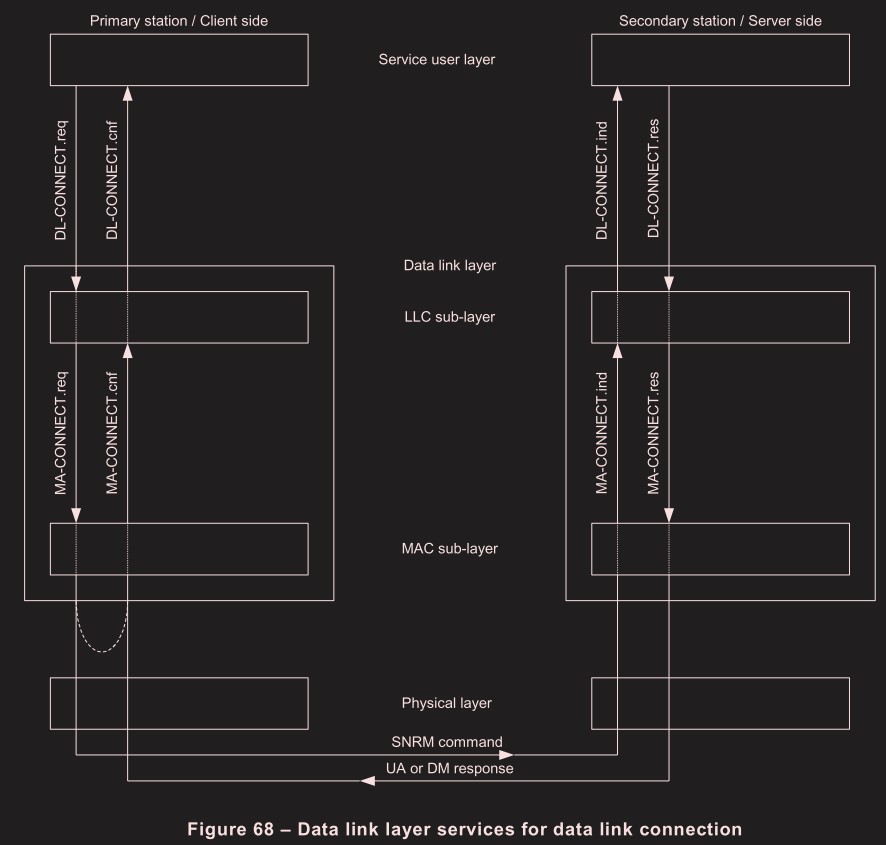

数据链路连接的建立只能由客户端请求。因此,DL-CONNECT / MA-CONNECT .request和.confirm原语仅在客户端(主站)提供。另一方面,MA-CONNECT / DL-CONNECT .indication和.response原语仅在服务器(辅助站点)端提供。

在本地检测到错误的情况下,DL-CONNECT / MA-CONNECT .request 原语也可以在本地进行确认。(虚线部分)

s8.2.2.2 DL-CONNECT.request and MA-CONNECT.request

1

2

3

4

5

6

7

8

9

10

11

12

13

DL-CONNECT.request

(

Destination_MSAP,

Source_MSAP,

User_Information

)

MA-CONNECT.request

(

Destination_MSAP,

Source_MSAP,

User_Information

)

- Destination_MSAP 和 Source_MSAP: 标识要建立的

引用数据链路层连接。 - User_Information:为

可选配置。其内容的规范不属于本技术报告的范围。

服务用户层调用 DL-CONNECT.request 原语,LLC 层接收后调用 MA-CONNECT.request 原语发给 MAC 层,MAC 层发送格式化后的SNRM帧(Set Normal Response Mode (a HDLC frame type,HDLC 协议的一部分))

s8.2.2.3 DL-CONNECT.indication and MA-CONNECT.indication

1

2

3

4

5

6

7

8

9

10

11

12

13

DL-CONNECT.indication

(

Destination_MSAP,

Source_MSAP,

User_Information

)

MA-CONNECT.indication

(

Destination_MSAP,

Source_MSAP,

User_Information

)

和上面的相反,接收 SRNM 转换报文

s8.2.2.4 DL-CONNECT.response and MA-CONNECT.response

1

2

3

4

5

6

7

8

9

10

11

12

13

14

DL-CONNECT.response

(

Destination_MSAP,

Source_MSAP,

Result,

User_Information

)

MA-CONNECT.response

(

Destination_MSAP,

Source_MSAP,

Result,

User_Information

)

Result 指示提议的连接是否可以被接受,以及是否应该发送响应帧。它可以有以下值之一:

- Result ==

OK这意味着接收到的连接请求可以被服务用户层接受。MAC 层收到后发送UA帧 - Result ==

NOK。这意味着接收到的连接请求不能被服务用户层接受;(如果链路层收到第二个连接请求,但同时只能有一个,即使服务用户层接受,连接也不能建立),MAC 层收到后发送DM帧 - Result ==

NO-RESPONSE。这意味着不应发送对 DL-CONNECT.indication 的响应。MAC 层收到 MA-CONNECT.response 后不发送任何帧

s8.2.2.5 DL-CONNECT.confirm and MA-CONNECT.confirm

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

DL-CONNECT.confirm

(

Destination_MSAP,

Source_MSAP,

Result,

User_Information

)

MA-CONNECT.confirm

(

Destination_MSAP,

Source_MSAP,

Result,

User_Information

)

Result 表示之前调用的 DL-CONNECT / MA-CONNECT.request 服务调用的结果。 它可以具有以下值之一:

- Result == OK。 这意味着远程站

接受了连接请求; - Result == NOK-REMOTE。 这意味着远程站

没有接受连接请求; - Result == NOK-LOCAL。 这意味着发生了

本地错误,例如服务用户层试图建立一个已经存在的数据链路连接; - Result == NO-RESPONSE。 这意味着远程站

没有响应连接请求。

s8.2.3 Disconnecting the data link connection: the DL-DISCONNECT and MA-DISCONNECT services

s8.2.3.2 DL-DISCONNECT.request and MA-DISCONNECT.request

同上 8.2.2.2

s8.2.3.3 DL-DISCONNECT.indication and MA-DISCONNECT.indication

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

DL-DISCONNECT.indication (

Destination_MSAP,

Source_MSAP,

Reason,

Unnumbered_Send_Status,

User_Information

)

MA-DISCONNECT.indication (

Destination_MSAP,

Source_MSAP,

Reason,

Unnumbered_Send_Status,

User_Information

)

Reason

- Reason == REMOTE:数据链路层收到来自

客户端的断开连接请求。 这种情况可能只发生在服务器端; - Reason == LOCAL-DL:出现致命的

数据链路连接失败; - Reason == LOCAL-PHY:出现致命的

物理连接故障。 后两种情况可能同时发生在客户端和服务器端。

- Reason == REMOTE:数据链路层收到来自

- Unnumbered_Send_Status,USS,参数的值指示在 DL-DISCONNECT / MA-DISCONNECT .indication 原语调用的时刻,MAC 子层是否具有 (USS == TRUE) 或不具有 (USS == FALSE) 待处理的 UI 消息。

- User_Information 可选

s8.2.3.4 DL-DISCONNECT.response and MA-DISCONNECT.response

service user layer 不能拒绝该服务,结果仅表明指定的 DL connection 是否存在

RESULT == NO-RESPONSE 表明 MAC 不应该发送任何响应

s8.2.3.5 DL-DISCONNECT.confirm and MA-DISCONNECT.confirm

和 response 类似

s8.2.4 Data transfer: the DL-DATA and MA-DATA services

使用 I 帧或 UI 帧

和 DL-DISCONNECT 及 DL-CONNECT 的区别是这个 DL-DATA 不再是

透传了,LLC 层需要组 LSDU 作为 data,前面两个 LLC 就是什么也不干,直接把参数和 data 给 MAC 层。

s8.2.4.2 DL-DATA.request and MA-DATA.request

Frame_type:

- client: I-COMPLETE and UI;(这里假设了 client 的资源足够大(比如缓冲区),所以调用原语时不需要分包,直接用完整的)

- server: I-COMPLETE, I-FIRST-FRAGMENT, I-FRAGMENT, ILAST-FRAGMENT, and UI

收到调用后,LLC 层组装LSDU,其中包括LLC specific fields (the two LLC addresses and the LLC_Quality parameter),不在 Frame_type == I-FRAGMENT or I-LAST-FRAGMENT 中添加,因为这个是头信息,只要在 I-FIRST-FRAGMENT 和 I-COMPLETE 中添加就行

s8.2.4.3 DL-DATA.indication and MA-DATA.indication

LLC 层要解 LSDU,校验LLC specific fields (the two LLC addresses and the LLC_Quality parameter)

s8.2.4.4 DL-DATA.confirm and MA-DATA.confirm

MAC 层生成,MAC 层判断是否发送成功

Frame_type = I-FIRST-FRAGMENT, I-FRAGMENT or I-LAST-FRAGMENT

s8.2.5 Physical layer services used by the MAC sublayer

物理层配置还有断开不是 MAC 层管的(见5.2.2)

物理层断开会通过PH-ABORT.indication原语通知 MAC 层

s8.2.5.4 Data transfer

PH-DATA.request and .indication 原语

s8.3 Protocol specification for the LLC sublayer

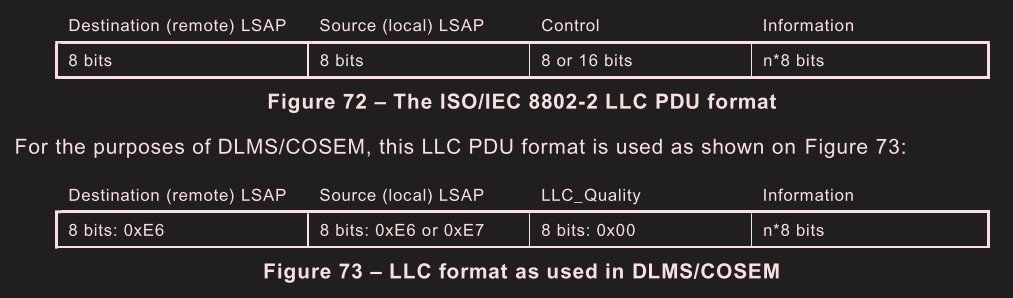

s8.3.2 LLC PDU format

Source_LSAP: 最低位表示 command(0)/response(1)Control byte: LLC_Quality,保留,固定 0x00

destination LSAP 0xFF用于广播

s8.3.3 State transition tables for the LLC sublayer

区别是 client 端没有 I-FRAGMENT or ILAST-FRAGMENT,就不用判断类型,LSDU 里全部加上 LLC 头就行

s8.4 Protocol specification for the MAC sublayer

s8.4.1 The MAC PDU and the HDLC frame

s8.4.1.1 HDLC frame format type 3

- Flag field:固定

0x7E,在帧头尾,连续发送时头尾可以互连 - Frame format field:

- Format type sub-field (4 bit):固定为 0b1010,十进制为 10 ,表示

type3(HDLC frame format type 3) - the Segmentation bit (S, 1 bit):表示链路层分片时,对应用层的整个包是否传输完成,为

1表示传输还未结束,0表示结束。类似于 OSI 模型中 IP 层分片标记,当应用层给了一个很大的包,需要 IP 层来做分片时就会用到该标记,表示这些分片都属于同一个应用包。 - the frame length sub-field (11 bit):除了 flag field 外的

长度

- Format type sub-field (4 bit):固定为 0b1010,十进制为 10 ,表示

- Destination and source address fields:见 8.4.2

- Control field:

控制字段,见 8.4.3 - Header check sequence (HCS) field:对头部序列的

校验,计算Flag field和HCS之间的部分,如 Frame format + Dest. address + Src. address + Control,不包括后面的信息域和 FCS。当信息域不存在或者为空时,则 HCS 不存在,仅有 FCS - Information field:携带

信息域(比如 MSDU),I and UI 帧可用(其他类型帧可能也有,后面提到了 Disconnect (DISC) command) - Frame check sequence (FCS) field:计算

校验,除 flag field 和 FCS

s8.4.2 MAC addressing

s8.4.2.2 Address field structure

HDLC 地址:HDLC 帧格式type 3(参见 8.4.1.1)包含两个地址字段:目的地址和源地址。根据数据传输的方向,客户端地址和服务器地址都可以是目的地址或源地址。

- client address:总是 1 字节,不能扩展

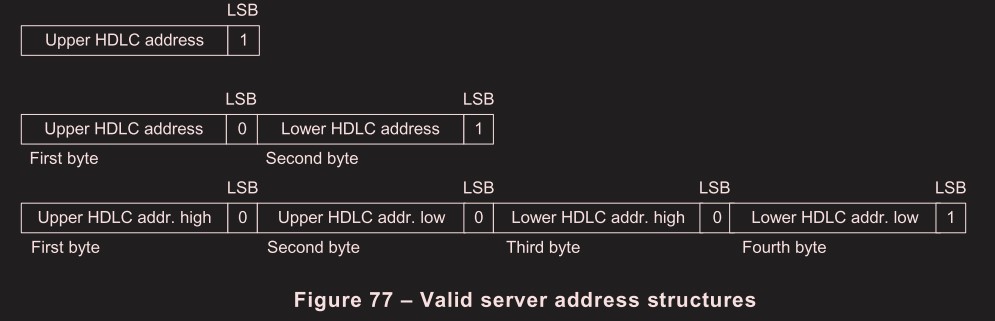

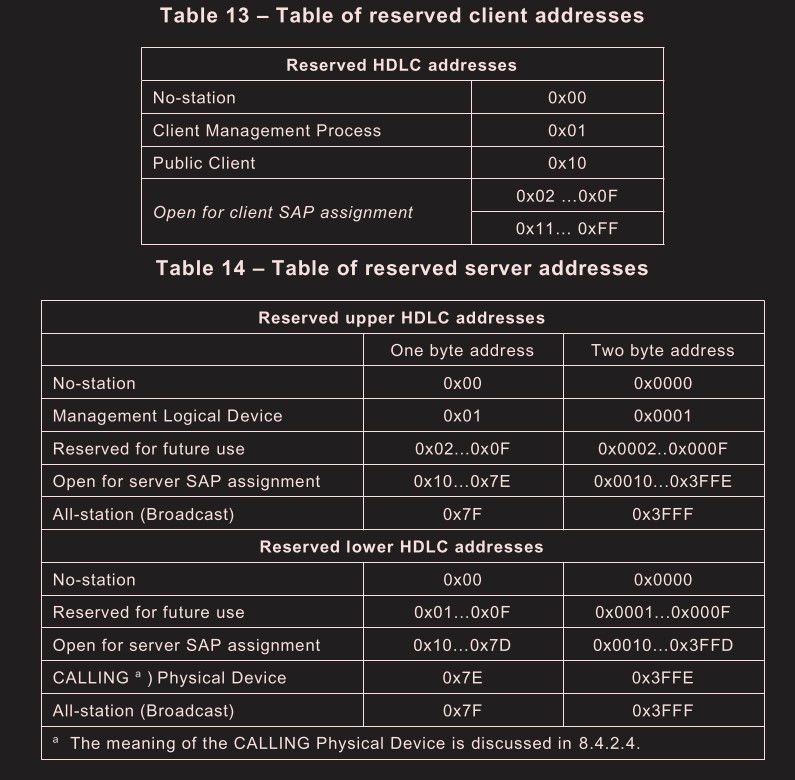

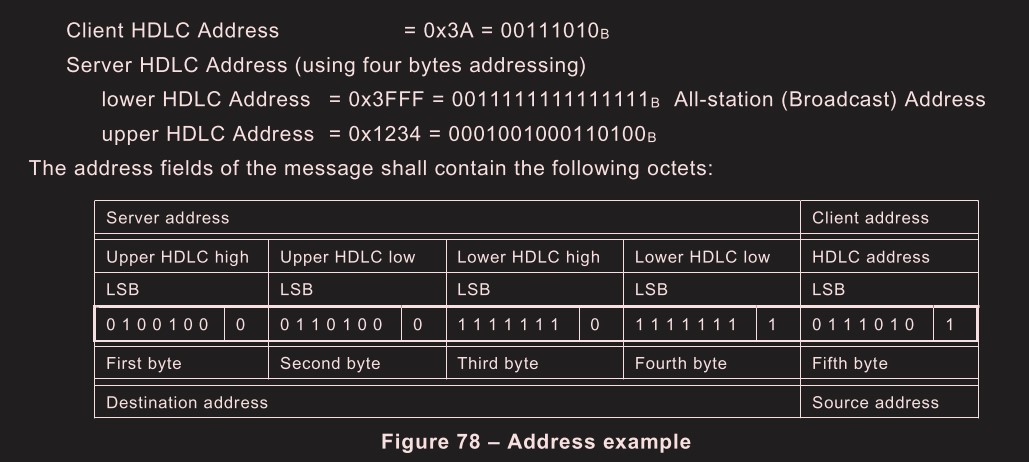

server address:只允许 1,2,4 字节

upperHDLC address:Logical Device(在物理设备内的一个单独的可寻址的逻辑实体)lowerHDLC address:Physical Device,用于标识物理设备(如果是点对点的对其值不做要求,如果是多点接入则必须指定)

s8.4.2.3 Reserved special HDLC addresses

MAC 层中 HDLC addresses 的含义

客户端地址、服务端地址(分为低地址逻辑地址部分和高地址物理设备部分):

每个字节的 LSB 用于标识是否有后续字节,所以

不计入实际字节的表示,也就是一个字节就7个有效位。1111 1111 表示一个字节,后续无字节,然后把 LSB 去掉就是 1111 111,前面补 0 就是 0111 1111,一个字节最大就能表示0x7F。如果要表示0xFF,就是,0000 0010 1111 1111,去掉无效位(每个字节的 LSB),0000 001 1111 111,合并填 0,就是 0000 0000 1111 1111。对于 4 个字节的情况,分高 upper 地址 2 字节和低 lower 地址 2 字节考虑。

s8.4.2.4 Handling special addresses

源地址不能用 All-station or the Nostation address

s8.4.2.5 Handling inopportune address lengths in the server

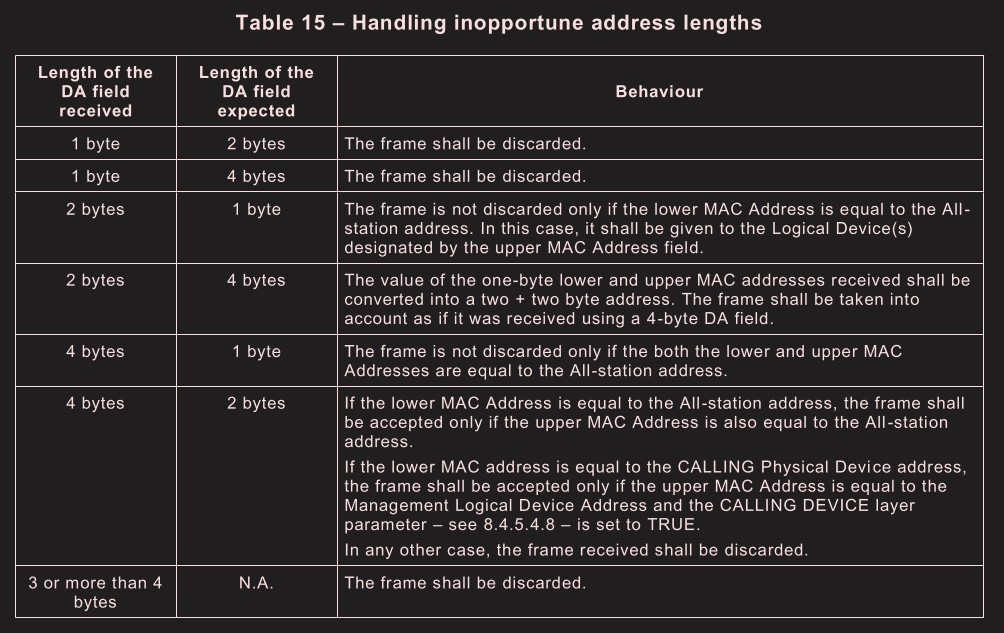

对于服务端接收,源地址(就是客户端地址)固定 1 字节,超过 1 字节的帧丢弃(client address 仅允许 1 字节)

对于目的地址长度,有如下要求:

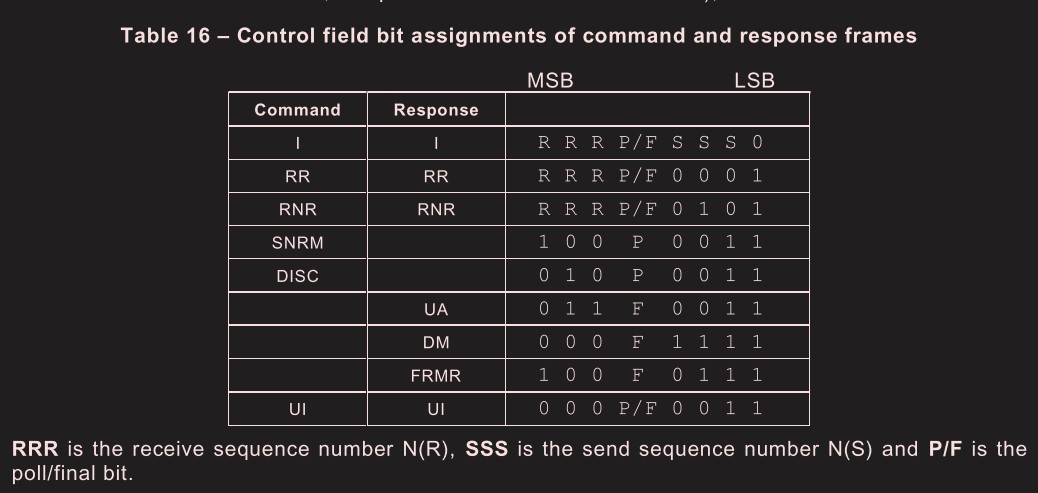

s8.4.3 Command and response frames

RRR is the receive sequence number N(R),接收帧号

SSS is the send sequence number N(S),发送帧号

从链路建立开始,帧序号就总是递增的,因为范围是 0-7 所以会有回绕。

P/F is the poll/final bit:P 表示poll bit,表示是否交出发送权,一般需要响应的请求的最后一帧会置为TRUE

I帧,Information transfer command and response信息传递

SSS字段,N(S):自身发送帧的序号RRR字段,N(R):期望接收到的下一帧的序号,表明对方的N(R)-1序号的帧已被正确接收。

发送接收最大

information field长度默认为128字节,最大 2030 字节Receive ready (

RR) command and response- 通知

准备好接收 I 帧 - 确认之前收到的 N(R)-1 序号的 I 帧

按照上面 I 帧的描述,I 帧也可以利用 RRR 字段确认对方 I 帧,也可以用 P/F 字段交出发送权,达到和 RR 帧相同的效果,RR 帧可以认为是不带信息的 I 帧。

- 通知

Receive not ready (

RNR) command and response- 通知

未准备好接收 I 帧 - 确认之前收到的 N(R)-1 序号的 I 帧

RNR 接收方应该要知道,N(R)-1 之后的 I 帧发送都是无效的,也不应该再发 I 帧了,要补发 N(R) 及之后的 I 帧。

- 通知

Set normal response mode (

SNRM) commandSNRM 命令应用于将已分配地址的从站置于

正常响应模式(NRM),其中所有控制字段的长度应为一个八位字节。 次站应通过在第一个响应机会时发送UA响应来确认 SNRM 命令的接受。 在接受该命令后,从站发送和接收状态变量应设置为零。此命令执行后,原来由 DL 层管理的未被确认的 I 帧需要交还给更高层管理,是否重新交给 DL 层发送取决于该高层。

TODO:什么是正常响应模式。更新:见 8.4.4

Disconnect (

DISC) command终止之前配置的可操作或初始化模式,从站应进入逻辑断开模式。

TODO:逻辑断开模式和正常断开模式区别?更新:应该是同一个概念,就是 NDM

从站应发 UA 响应表示确认收到

(同 SNRM)此命令执行后,原来由 DL 层管理的未被确认的 I 帧需要交还给更高层管理,是否重新交给 DL 层发送取决于该高层。

可以理解为 SNRM 的逆操作

可能携带 information field。TODO:是否要把该信息交给上层(AL层)?

Unnumbered acknowledge (

UA) response对 SNRM 和 DISC 的响应

可能携带 information field,用于传递 DL 层参数

Disconnected mode (

DM) response报告自身处于 Normal Disconnected Mode(NDM)状态

- 请求主站或其他关联站向自己发送模式设置命令,如切成 NRM

- 响应模式设置请求,报告自己仍处于 NDM

例如,可以通过 SNRM 命令退出 NDM,进入 NRM

Frame reject (

FRMR) response从站

报告接收到的帧的错误,该错误不能通过重传相同的解决,且该错误不是由于 FCS 错误引起的:Unnumbered information (

UI) command and responsecommand

发送信息给从站,不影响 V(S)和 V(R),可以在任何模式(NRM,NDM)下使用

UI 请求不指定从站响应,可能丢失或重复

V(S):Send state Variable

V(R):Receive state Variable

不影响 I 帧或其他帧的序号

response

发送信息给主站,不影响 V(S)和 V(R),可以在任何模式(NRM,NDM)下使用

可能丢失或重复

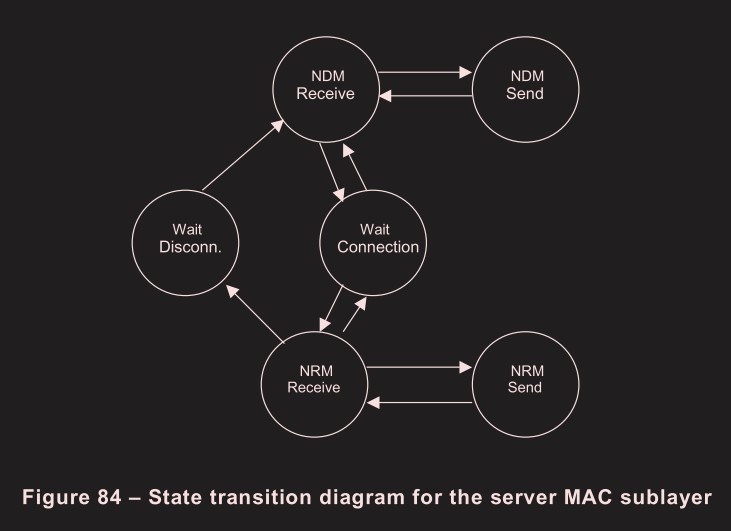

s8.4.4 Elements of the procedures

当主备用站点之间建立了物理链路,但没有建立活动的数据链路通道时,客户端和服务器端的 MAC 子层都处于正常断开模式Normal Disconnected Mode(NDM);不传送或不接受任何信息或编号的监控帧。从站功能限制为:

- 接收与响应 SNRM

- 接收 UI

- 发送 UI 响应

- 收到 DISC 后发送 DM 响应

当 MAC 连接建立后,MAC 层工作在正常响应模式(NRM)。从站(服务器)只有在从主站(客户端)获得明确的许可后才可以开始数据传输。在收到许可(POLL BIT == TRUE)后,从站发起响应传输。响应传输可以由一个或多个帧组成,同时保持活跃的数据链路通道状态(见 8.4.4.3.1)。响应传输的最后一帧应由从站明确表示(FINAL BIT == TRUE)。在最后一帧指示之后,从站应停止发送,直到再次收到主站的明确许可。

s8.4.4.2 Transmission considerations

TODO:透明传输需要查看文档ISO/IEC 13239:2002, 4.3

按照一个字节内低位优先传输,多个字节按照最高有效字节优先,如0x1234,先传0x12

s8.4.4.3 HDLC channel states

Active HDLC channel state

当主站或从站处于传输帧中的一个字节状态时,就是 active 状态,保留有继续传输权

Abort sequence

不适用

Start/stop transmission inter-octet time-out

字节间超时等待状态,接收完一个字节开始等待,直到收到下个字节或超时,超时要结束接收。

Idle HDLC channel state

当连续标记保持条件持续一段系统特定的时间($T_{idle}$)时,数据链路通道进入空闲状态。

s8.4.5 HDLC channel operation – Description of the procedures

选择了非平衡连接模式(unbalanced connection-mode)的数据链路操作。不平衡数据链路包括一个主站和一个或多个从站。数据链路的整体错误恢复最终由主站负责

选择了NRM和NDM模式。

s8.4.5.2 Data station characteristics

主站负责:

- 设置数据链路,断开数据链路;

- 发送信息传递、监督和无序号命令;

- 检查收到的响应。

从站应负责:

- 检查收到的命令;

- 根据接收到的指令,发送信息,监督和无序号命令的回复。

s8.4.5.3 Procedures for setting up and disconnecting the data link

Setting up the data link

主站发 SNRM,从站回 UA 表示确认并进入 NRM,回 DM 表示无法进入 NRM

主站未收到回应等待超时重发,直到 MAX_NB_OF_RETRIES 次数停止

HDLC parameter negotiation during the connection phase

SNRM/UA 消息交换不仅可以建立连接,还可以协商一些数据链路参数

最大 information field 长度参数,默认 128 字节

- 发送

- 接收

Window size 窗口大小,默认 1,最大 7(因为 SSS 和 RRR 字段只有3个bit位,见 8.4.3.1).

- 发送

- 接收

SNRM 中的 Window size – receive 是强制的,UA 中的‘Max_info_field_length– receive’ (0x40), and the ‘Window size – transmit’ (0x07)是强制的

Disconnecting the data link

主站发

DISC,从站回UA响应,并进入 NDM。如果已经处于断开模式 NDM,将发送DM响应。超时重发和 Setting up the data link 相同

s8.4.5.4 Procedures for data exchange

收到 MA-DATA.request 调用后,发送I帧,只能在NRM下发送。若 Frame_type == UI,则发送UI帧,一般用于广播多播,且可以在NRM或NDM状态发送。

Exchange of information frames

主站请求的最后一帧

poll bit置 1,表示等待响应,从站响应的最后一帧final bit置位表示发送结束。8.4.5.4.5 Transferring long MSDUs from the server to the client

服务端

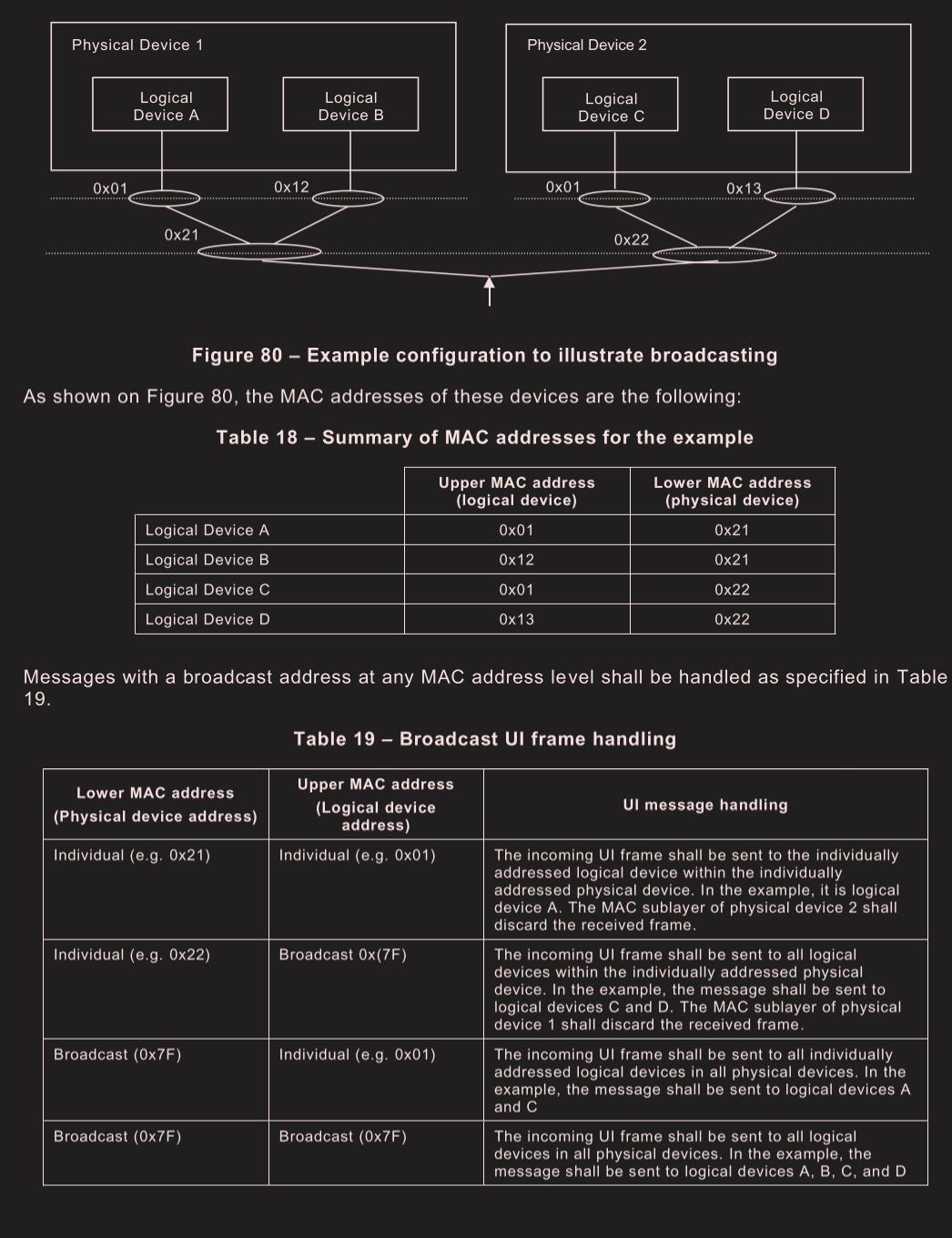

资源有限,客户端资源较多,对 dl-data 进行分段,Frame_type == IFIRST-FRAGMENT、I-FRAGMENT、I-LAST-FRAGMENT8.4.5.4.6 Multi- and broadcasting

对使用

UI帧实现多播广播的情况,仅允许客户端发送,服务端不允许只有 UI(和 DISC)消息可以作为广播或组播消息,此时 UI 帧的

Poll bit必须为FALSE,表示无需响应(就是不会把发送权交给从站)DISC一般用于在通过断开低层连接方式断开AA时发送的命令。多播广播支持对一个物理设备的多个逻辑设备,或多个物理设备,根据 HDLC 目的地址的 upper 和 lower 字节

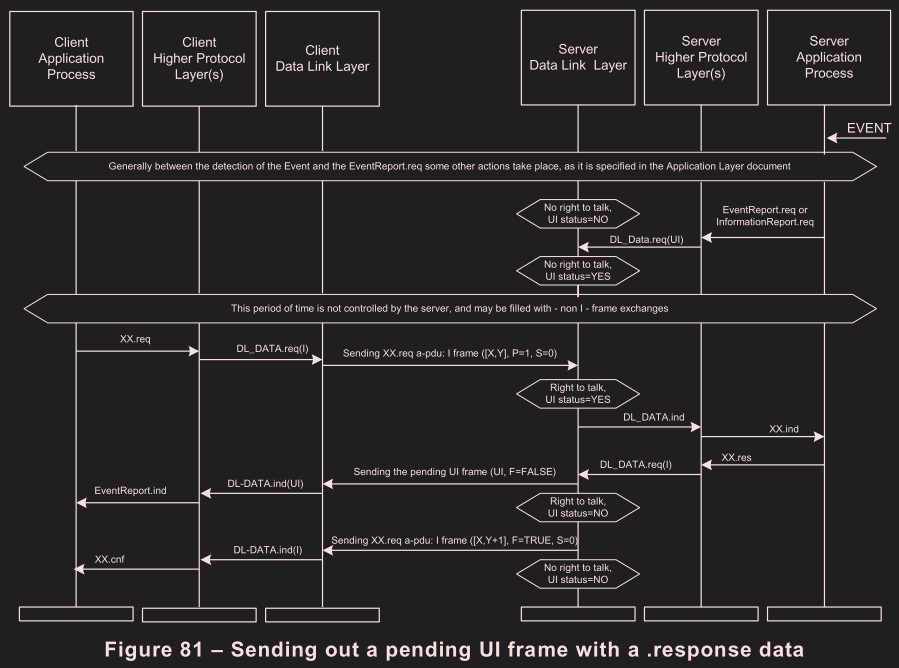

8.4.5.4.7 Sending an UI frame from the server to the client

服务端发送 UI 帧的情况

在 HDLC 中因为是

主从模型,服务器作为从站没有权利主动上报,需要等客户端作为主站发送任意请求后,因为需要回复,从站获得发送权,再趁机发送该上报 UI 帧,且应在响应的最后一帧前发送其他情况:

- 客户端发送 RR 帧,P=1

- 客户端发送空的 UI 帧,P=1

8.4.5.4.8 Handling the CALLING device physical address

CALLING Physical Device address,见 8.4.2.3

允许服务端发起物理连接请求,以便自己能上报数据(8.4.5.4.7那些数据)

客户端需要发送

SNRM为服务端配置模式,其中 Lower MAC Address 的值应该为CALLING Physical Device Address (0x7E),表示该报文是给正在寻求发起连接的服务端。多点 multi-drop 网络中,所有服务端收到后首先判断自身的

CALLING DEVICE标志,如为TRUE,表示自己正在寻求发起连接,则接收,如果为 FALSE,则丢弃。(收到 PH-ABORT.indication 物理层断开后应该置为 FALSE)服务端接收后需要回复

UA(确认)或DM(否认),此时源地址的Lower MAC Address字段应为正确的本机 MAC 物理地址,而不是 CALLING Physical Device Address

s8.4.5.5 Exception recovery

Response time-out

响应超时

发送完 poll bit 为 1 的帧后开始计时,收到 final bit 为 0 的帧时刷新计时,收到 final bit 为 1 的帧时结束计时

超时应该重发,当该帧时 I 帧时不应该重发,应该发 RR 帧同步 I 帧序号,确认丢失的是哪帧(TODO:是否同步完再重发 I 帧)

FCS and HCS error

TODO:引用了一些其他标准

有错误帧时,所有的连续帧都应被丢弃。

N(S) sequence error

Command/response frame rejection

FRMR 回应

Busy

s8.4.5.6 Time-outs and other MAC sublayer parameters

Time-out 1: Response time-out (TO_WAIT_RESP)

等待响应超时时间,所有命令和信息帧,客户端参数

TO_WAIT_RESP > RespTime + 2*MaxTxTime

Layer Parameter 1: Maximum number of retries (MAX_NB_OF_RETRIES)

最大超时重发次数

Time-out 2: Inactivity time-out

未向 PhL 发送或接收超时,每次发送或接收时重置。调用DL-LM_EVENT.indication原语,见8.6.2.7。超时应断开 DL 层连接

Time-out 3: Inter-frame time-out

帧间超时,接收端参数,超时未收到下一帧表示已经结束

Maximum information field length

最大 information field 长度,默认 128

Window size

窗口大小,默认 1

s8.4.5.7 State transition diagram for the server MAC sublayer

s8.5 FCS calculation

s8.5.1 Test sequence for the FCS calculation

示例帧: 0x7E 0x03 0x3F 0x5B 0xEC 0x7E

下面是实际传输时的 bit 序:

1

2

3

↙ - first bit transmitted last bit – ↘

01111110 11000000 11111100 1101101000110111 01111110

flag address control FCS flag

- FCS 的计算考虑了信道上传输的比特顺序

- 对于 address 字段、control 字段和所有其他字段(包括数据,不包括 FCS),先传输(每个字节的)低位(UART 串口协议遵循此规则)

- 对于 FCS,最高项的系数(对应于 x15)首先传输。

s8.5.2 Fast frame check sequence (FCS) implementation

16 位的 FCS 计算参考 RFC 1662

大致思路见:https://www.cnblogs.com/Dvelpro/p/10206555.html

s8.5.3 16-bit FCS computation method

s8.6 Data link layer management services

DL-INITIALIZE

初始化 DL 层参数

DL-GET_VALUE

从 DL 层获取一个或多个参数

DL-SET_VALUE

设置 DL 层的一个或多个参数

DL-LM_EVENT

通知 DL 层的事件

s9 DLMS/COSEM application layer

s9.1 DLMS/COSEM application layer main features

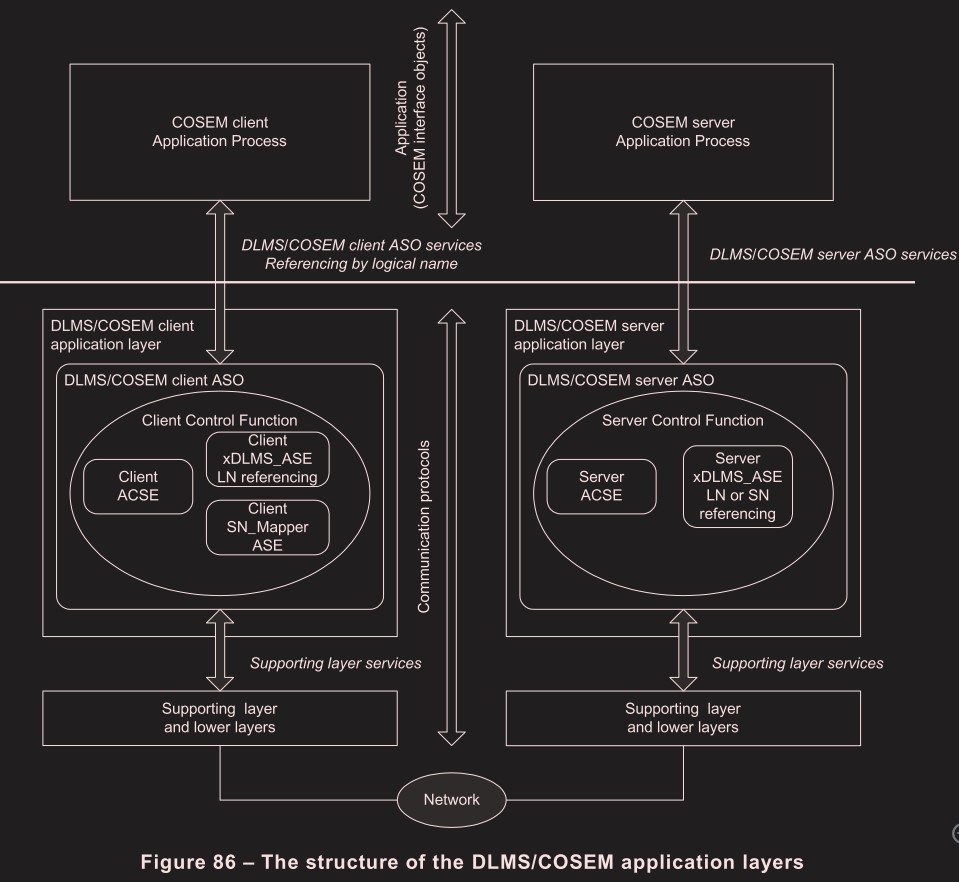

s9.1.2 DLMS/COSEM application layer structure

DLMS/COSEM AL 的主要组成部分是应用服务对象Application Service Object(ASO)。它向其服务用户 COSEM Application Process (APs)提供服务,并使用支持协议层提供的服务。它在客户端和服务器端都包含三个必需的组件:

- 关联控制服务元素,Association Control Service Element,

ACSE - 扩展 DLMS 应用服务元素 the extended DLMS Application Service Element,

xDLMS ASE; - 控制功能 the Control Function,

CF。 - Client SN_Mapper ASE 是客户端专有可选项

xDLMS ASE提供在 COSEM APs之间传输数据的服务,见 9.1.4

Control Function (CF)元素指定ASO服务如何调用ACSE、xDLMS ASE和支持协议层的服务的适当服务原语。见 9.4.1。

客户端和服务器 DLMS/COSEM ASO都可能包含其他可选的应用程序协议组件。

当服务器使用SN引用时,可选的Client SN_Mapper ASE 出现在客户端AL ASO中。它使用 LN 和 SN 引用提供服务之间的映射。见 9.1.5。

DLMS/COSEM AL也执行 OSI 表示层的一些功能:

- 对

ACSE和xDLMS APDUs进行编码和解码,参见 9.4.3; - 另外,生成和使用代表

ACSE和xDLMS APDUs的XML文档; - 用于

压缩和解压; - 启用、验证和删除

密码保护。

s9.1.3 The Association Control Service Element, ACSE

用于面向连接(connection oriented (CO))通信

有关 AA(application association) 的信息其实可以参看 OSI 模型中的会话层

提供 application association 建立与释放服务:

COSEM-OPEN;

COSEM-OPEN 服务用于建立 AA。它基于 ACSE A-ASSOCIATE 服务。它能使应用程序上下文名称(Application_Context_Name)、安全机制名称(Security_Mechanism_Name)和 xDLMS 上下文参数值所标识的 ASE 程序开始使用 AA。AA 可以通过不同方式建立:

confirmed AAs使用 COSEM-OPEN 服务,可以在单个客户端和单个服务器之间建立;unconfirmed AAs使用 COSEM-OPEN 服务,可以在单个客户端和多个服务器见建立,只有客户端发送,服务端不回应。(多播,广播)pre-established AAs可能预先存在。 不使用 COSEM-OPEN 服务。 客户端必须知道服务器支持的上下文。 预先建立的 AA 类型可以是 confirmed 或 unconfirmed。

COSEM-RELEASE

不丢失信息,优雅释放AAs- TCP-UDP/IP based profile:基于

ACSE A-RELEASE服务 - 3-layer, CO, HDLC based profile:confirmed AAs

直接断开对应协议层连接,Pre-established AAs 无需断开

- TCP-UDP/IP based profile:基于

COSEM-ABORT

异常释放,可能丢失信息,它不依赖于 ACSE A-ABORT 服务

s9.1.4 The xDLMS application service element

为了访问 COSEM 对象的属性和方法,使用了xDLMS ASE的服务

详见 9.1.4.3-9.1.4.8

s9.1.4.2 The xDLMS initiate service

xDLMS 初始化服务,用于建立xDLMS上下文,不过该服务不是 xDLMS ASE 的一部分,而是放在了 ACSE 的 COSEM-OPEN 服务中,具体携带在 AARQ 和 AARE 中,这也是为了利用 ACSE 服务在建立连接阶段顺便协商好 xDLMS 上下文,减少通信次数。

s9.1.4.3 COSEM object related xDLMS services

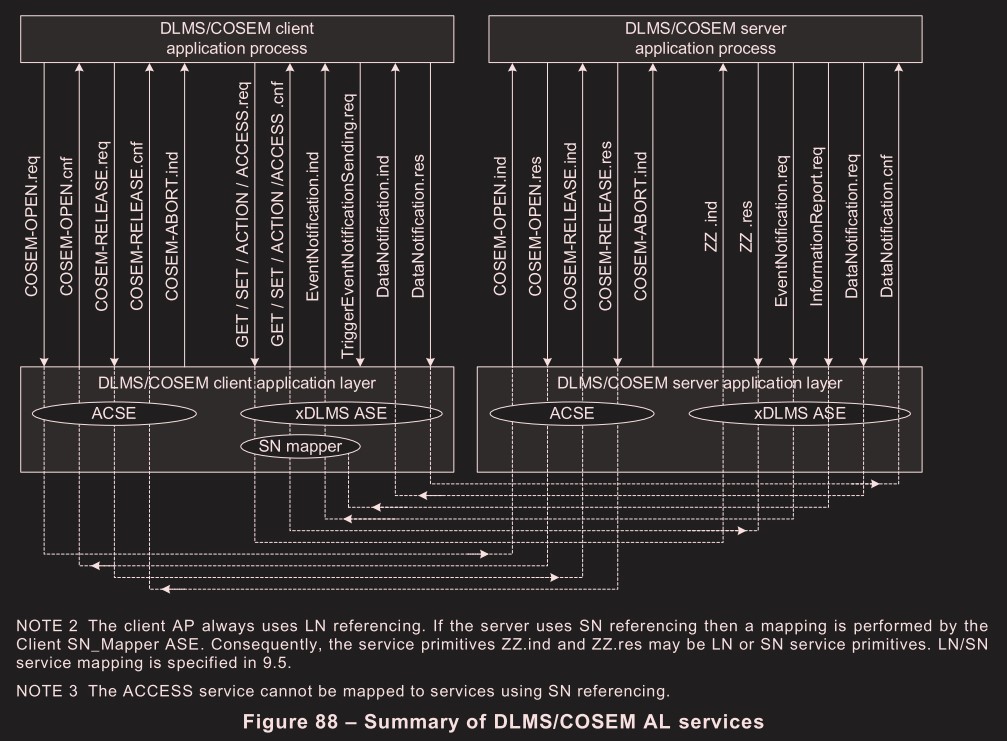

与 COSEM 对象相关的 xDLMS 服务用于访问 COSEM对象属性和方法。

COSEM 对象有两种引用方式:

- Logical Name (LN) referencing

- Short Name (SN) referencing

客户端ASO总是使用带有LN引用的 xDLMS ASE。服务器ASO可以使用带有LN引用的 xDLMS ASE,也可以使用带有SN引用的 xDLMS ASE,或者两者都使用

相关的服务可以是:

requested / solicited:客户端请求

还可将其分为两类(见 9.4.6.2):

- confirmed:在这种情况下,服务器提供对请求的响应;

- unconfirmed:在这种情况下,服务器不提供对请求的响应。

unsolicited: 由服务器端发起,无需请求

如来自服务器的

unsolicited的DataNotification(见 9.3.10):- confirmed:在这种情况下,客户端提供一个

响应来确认收到了 unsolicited 的 DataNotification - unconfirmed:在这种情况下,客户端不会对 unsolicited 的 DataNotification 提供响应

- confirmed:在这种情况下,客户端提供一个

附加服务-不是基于 IEC 61334-4-41:1996 规定的 DLMS 服务-而是:

- 使用 LN 引用访问 COSEM 对象属性和方法的

GET、SET、ACTION和ACCESS; - 服务器用于向客户端推送数据的

DataNotification服务; - 服务端使用

EventNotification服务通知客户端服务器发生的事件。

IEC 61334-4-41:1996规定的是早期的 DLMS,后面有扩充的叫做 xDLMS,多了很多重要的东西

s9.1.4.3.2 xDLMS services used by the client with LN referencing

GET9.3.6、SET9.3.7、ACTION9.3.8、ACCESS9.3.9

s9.1.4.3.3 xDLMS services used by the client with SN referencing

Read9.3.14、Write9.3.15、UnconfirmedWrite9.3.16

s9.1.4.3.4 Unsolicited services

非请求(Unsolicited)服务(也可以叫主动上报服务)由服务器根据预定义的条件(如时间表、触发器或事件)启动,向客户端通报一个或多个属性的值,就像客户端已提出请求一样。

LN 有 EventNotification,SN 有 InformationReport,它们共有 DataNotification 服务(主要由 “Push setup” COSEM 对象管理)

s9.1.4.3.5 Selective access

对于某些 COSEM 类,可以对属性进行选择性访问,这意味着可以根据需要访问整个属性或其选定的部分。为此,访问选择器和参数被指定为相关属性规范的一部分。

这是一项可协商的功能;见 9.4.6.1:

- 在 LN 引用的情况下,这一功能称为选择性访问(Selective access),见 9.3.6 和 9.3.7。

- 在 SN 引用情况下,该功能称为参数化访问(Parameterized access), 见 9.3.14, 9.3.15 and 9.3.16

s9.1.4.3.6 Multiple references

在 COSEM 对象相关的服务调用中,可以引用一个或多个命名变量、属性和/或方法,见 9.4.6.1的multiple-references参数,比如 ACCESS 总是支持这个特性

s9.1.4.3.7 Attribute_0 referencing

GET、SET 和 ACCESS 服务有一个特殊功能,即 Attribute_0 引用。

按照惯例,COSEM 对象的属性编号从 1 到 n,其中 Attribute_1 是 COSEM 对象的逻辑名称。

Attribute_0 有一个特殊含义:它引用所有正索引的属性(公共属性)。9.3.6 将解释在 GET 服务中使用 Attribute_0,在 9.3.7 中解释在 SET 服务中使用 Attribute_0,在 9.3.9 中解释在 ACCESS 服务中使用 Attribute_0。

注蓝皮书 4.1.2 中规定,制造商可使用负数向任何对象添加专有方法和/或属性。属性 0 引用是一项可协商的功能,请参阅 9.4.6.1。

s9.1.4.4 Additional mechanisms

与 IEC 61334-4-41:1996 中规定的 DLMS 相比,xDLMS 指定了一些新的机制来提高功能、灵活性和效率。其他机制包括:

- 使用逻辑名 logical names 进行引用;

- 识别服务调用;

- 优先处理;

- 传输较长的应用信息;

- 可组合的 xDLMS 消息;

- 压缩解压;

- 通用密码保护;

- 通用块传输 general block transfer(GBT)

下面逐个介绍

s9.1.4.4.2 Referencing methods and service mapping

在confirmed AAs的情况下,引用方法在 AA 建立阶段通过 COSEM 应用上下文进行协商。在 AA 成立期间不得改变。在给定的 AA 中使用 LN 或 SN 服务是独占的。

在unconfirmed and pre-established AAs 的情况下,客户端 AL 需要提前知道服务器支持的引用方法。

s9.1.4.4.3 Identification of service invocations: the Invoke_Id parameter

在 client/server 模型中,请求由客户机发送,响应由服务器发送。允许客户端在接收到对前一个请求的响应之前发送多个请求,前提是较低层允许这样做。

需要用Invoke_Id来标识数据包,这样客户端才能判断响应是对应哪个请求的

在ACCESS和DataNotification服务(参见 9.3.9 和 9.3.10)中,使用Long-Invoke-Id参数来代替Invoke_Id 参数。

EventNotification服务不包含Invoke_Id 参数。

此功能仅在LN引用时可用

s9.1.4.4.4 Priority handling

对于使用LN引用的数据传输服务,有两个优先级可用:normal (FALSE)和high (TRUE)。

服务器不使用先来先服务(FIFS)策略,而是根据优先级处理

此功能仅在LN引用时可用

s9.1.4.4.5 Transferring long messages

xDLMS 服务原语由xDLMS APDUs以编码形式携带。这种编码形式可能比客户端/服务器协商的最大接收PDU长度(Client / Server Max Receive PDU Size, AA 协商时参数,见9.1.4.8 Maximum PDU size)更长

两种方案:

通用块传输(GBT)机制特定于服务(service-specific)的块传输机制

支持层也会提供传输长消息的方式,也就是分段(Segmentation,见10.2.6.5 Transporting long messages),当一个较长的 APDU 超过了支持协议层(比如 HDLC 链路层)的单个帧/数据包大小但小于协商的 Client / Server Max Receive PDU Size 时,优先考虑使用支持层提供的分段服务传输整个完整的 APDU 。当其也超出协商的 Client / Server Max Receive PDU Size 时,就必须使用应用层分包解决。

所以 Max Receive PDU size 虽然是应用层参数,也需要考虑支持层的运载能力(和是否支持分段),而不仅仅只考虑应用层的缓存大小。

特定于服务的块传输机制用于:

- 使用 LN 引用的 confirmed services:GET、SET、ACTION;

- 使用 SN 引用的 confirmed services:Read、Write

特定于服务的块传输在以下情况下不可用:

- unconfirmed services

- unsolicited services (DataNotification, EventNotification and InformationReport)

- the ACCESS service

特定于服务的块传输只能一包一包顺序传,不支持流式传输,不支持恢复丢失块。加密是加一个 block,而不是整个 APDU(根据协议原文所述这会带来更多的性能消耗,这个我持怀疑态度,分块后加密和全部加密后再分块应该不会有明显的性能差距)。数字签名不可用(数字签名只能保护完整 APDU,不支持分块保护)。

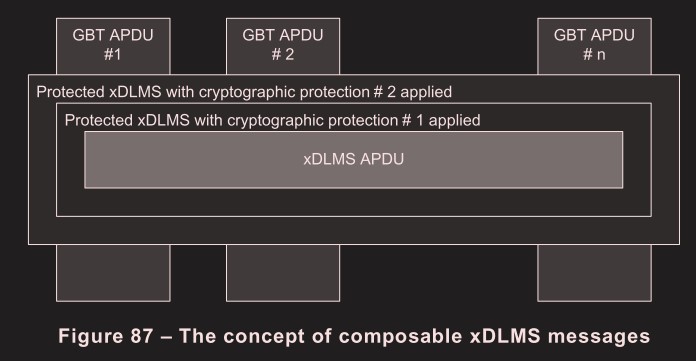

相反,GBT机制可以与任何 xDLMS APDU 一起使用,包括通用密码和通用签名APDU。它提供双向块传输、流和丢失块恢复。当需要加密保护时,对完整的APDU进行加密保护,然后被保护的 APDU 以块的形式传输,如图 87 所示。

s9.1.4.4.6 Composable xDLMS messages

可组合的 xDLMS 消息

处理 xDLMS 消息的三个重要方面是编码/解码、应用/验证/删除密码保护和块传输,见9.3.5。

可组合 xDLMS 消息的概念将这三个方面分开

一旦 AL 构建了与 AP 调用的服务原语对应的 APDU,就可以使用通用保护机制来应用密码保护。然后产生不受保护或受保护的 APDU ,当长度超过协商的 APDU 长度时,可以采用通用块传输机制(任何 APDU 都能使用,包括 GBT APDU 也能嵌套 GBT APDU)。

s9.1.4.4.7 Compression and decompression

For details, see 9.2.3.6.

s9.1.4.4.8 General protection

此机制可用于对任何 xDLMS APDU 应用密码保护,这允许在客户机和服务器之间或第三方和服务器之间应用多层保护。见 9.2.2.5。

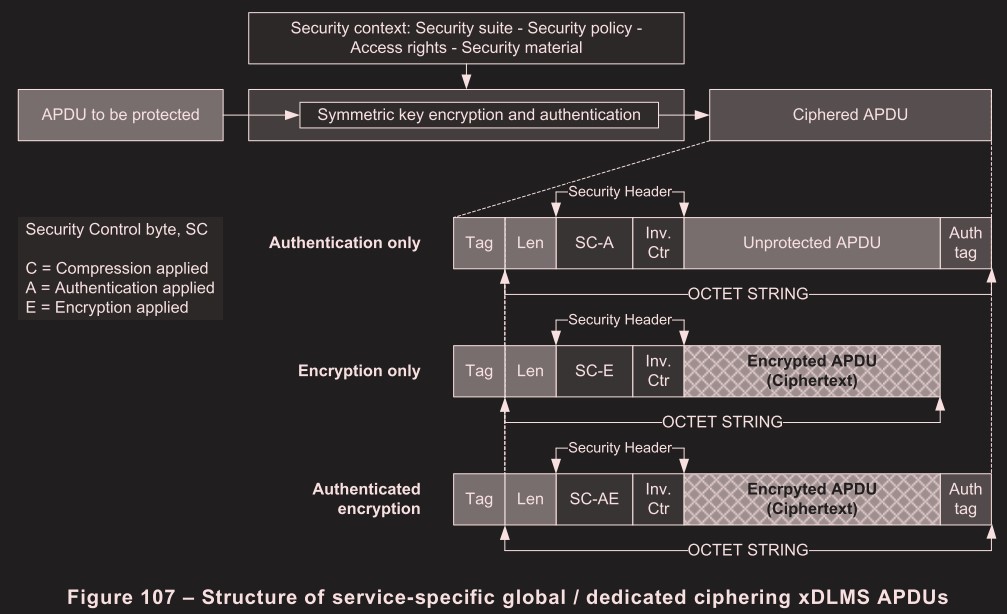

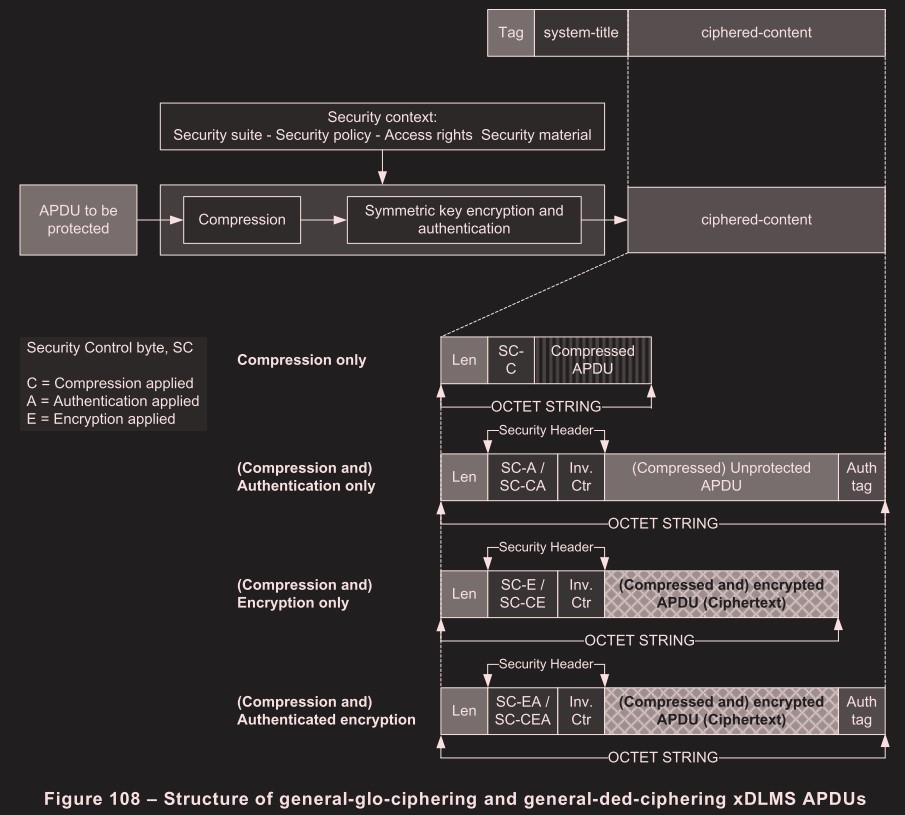

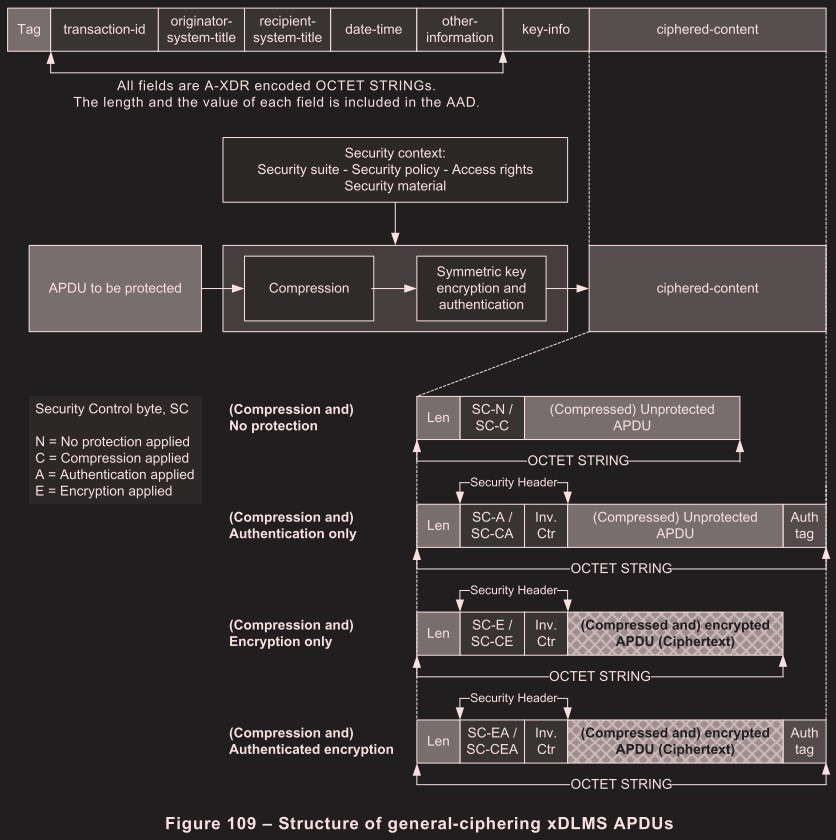

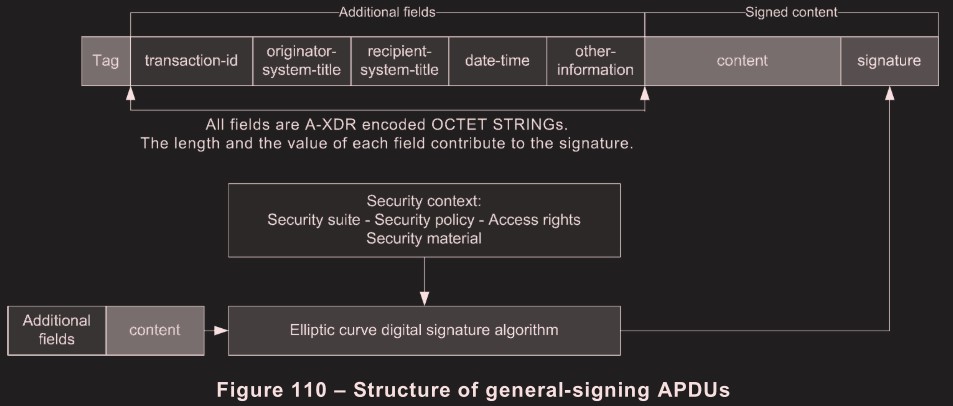

- the general-ded-ciphering and the general-glo-ciphering APDUs;

- the general-ciphering APDUs;

- the general-signing APDU.

s9.1.4.4.9 General block transfer (GBT)

GBT 机制可用于块内传输任何长或短xDLMS APDU。在 GBT 中,块由通用块传输APDU携带,而不是由特定于服务的“with-datablock”APDUs 携带。

GBT 机制支持双向块传输、流传输和丢失块恢复 特性:

- 双向数据块传输:是指一方在发送数据块时,另一方不仅可以确认收到的数据块,而且如果有数据块要发送,也可以在接收数据块的同时发送;注意双向数据块传输适用于需要双向传输较长服务参数的情况。(TODO:是否有这种情况)

- 流式传输:是指一方可以发送多个数据块(流式传输),而另一方无需对每个数据块进行确认(只需在适当的时机进行一次回复告知所有已经被正确接收的块,也就是窗口的概念,每次窗口结束才回复一次);参考 TCP 传输

- 丢失数据块恢复:是指如果发送的数据块的接收未得到确认,可以再次发送。如果使用流式传输,则在每个流式传输窗口结束时进行丢块恢复。

通用块传输机制的协议在 9.4.6.13 中指定

GBT 机制支持以下用例(GBT 触发条件):

- 客户端的短 confirmed 请求导致服务器的长响应:请求可以在使用或不使用 GBT 的情况下发送(因为短,可以不用 GBT)。但如果使用 GBT 发送请求,则客户端可在交换开始时公布其偏好的 GBT 窗口大小。服务器使用 GBT 作出回应;

- 客户端 confirmed 的长请求:客户端使用 GBT 发送请求,服务器使用 GBT 发送回应,无论回应的长度是多少;

- 客户端 unconfirmed 的长请求:客户端使用 GBT 发送请求;服务器无需响应。

- 服务器未主动请求(unsolicited)的长 confirmed 请求:服务器使用 GBT 发送请求,客户端使用 GBT 发送回应;

- 服务器未主动请求的长 unconfirmed 请求:服务器使用 GBT 发送请求。

s9.1.4.5 Additional data types

s9.1.4.6 xDLMS version number

6

s9.1.4.7 xDLMS conformance block

xDLMS一致性块支持具有扩展功能的优化的 DLMS 服务实现。它可以通过标记“Application 31”与 DLMS 一致性块区分开来。请参见 9.4.6.1、9.5 和 9.6。

confirmed AAs可以在AA建立期间协商一致性块,unconfirmed and pre-established AAs需要客户端提前知道server 的一致性块。在已建立 AA 的有效期内,该一致性块不得更改

s9.1.4.8 Maximum PDU size

- Client Max Receive PDU Size

- Unsigned16,必须能满足 AARE APDU 大小(因为 ACSE APDU 都不支持 xDLMS 的服务特定分包或 GBT)

- 低于 12 的值被保留,0 表示无限制

- Server Max Receive PDU Size

- Unsigned16

- 低于 12 的值被保留,0 表示无限制

s9.1.5 Layer management services

这些服务的规范不在本技术报告的范围内。

s9.1.6 Summary of DLMS/COSEM application layer services

- The DLMS/COSEM AL services are specified in 9.3.

- The DLMS/COSEM AL protocol is specified in 9.4.

- The abstract syntax of the ACSE and xDLMS APDUs is specified in 9.5.

- The XML schema is defined in 9.6.

s9.1.7 DLMS/COSEM application layer protocols

DLMS/COSEM AL协议是基于ISO/IEC 15954:1999中规定的ACSE标准和IEC 61334-4-41:1996中规定的DLMS标准,并扩展了 DLMS/COSEM。

s9.2 Information security in DLMS/COSEM

- DLMS/COSEM 安全概念 security concept,见 9.2.2;

- 选择的加密算法,见 9.2.3;

- 安全密钥,见 9.2.4、9.2.5、9.2.6;

- 使用加密算法进行实体认证,xDLMS APDU 保护和 COSEM 数据保护,见 9.2.7。

s9.2.2 The DLMS/COSEM security concept

s9.2.2.2 Identification and authentication

s9.2.2.2.1 Identification

如 4.3.3 所述,DLMS/COSEM AEs被绑定到支持 AL 的协议层中的服务接入点(SAPs)。这些 SAPs 存在于 AA 中包含 xDLMS APDUs 的 PDUs。

客户端用户识别机制使服务器能够区分客户端的不同用户(可能是运营商或第三方),以记录他们访问设备的活动。也看到 4.3.6。

s9.2.2.2.2 Authentication mechanisms

身份验证机制确定通信实体在 AA 建立期间使用的协议来证明自己。

No security (Lowest Level Security) authentication

无安全性(最低级别安全性)身份验证的目的是允许客户机从服务器检索一些基本信息。这种身份验证机制不需要任何身份验证;客户端可以访问安全上下文中的 COSEM 对象属性和方法,以及给定 AA 中普遍存在的访问权限。Low Level Security (LLS) authentication

服务器要求

客户端通过提供服务器知道的密码来证明自己。该密码是由当前持有的“Association SN / LN”对象建模的 AA 来建立的。“Association SN / LN”对象提供了更改密码的方法。High Level Security (HLS) authentication

客户端和服务器都必须成功地证明自己(

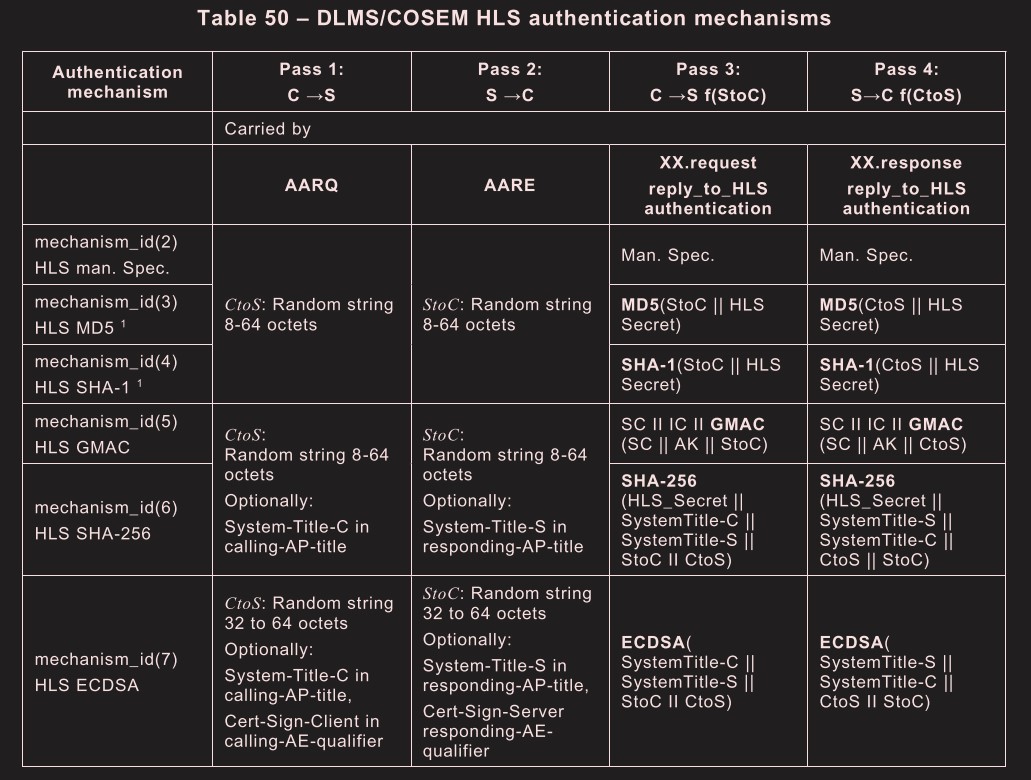

双向认证),以建立一个 AA。- Pass 1:客户端发送一个“challenge”CtoS 信息,以及根据身份验证机制附加的信息给服务器;

Pass 2:服务器发送一个“challenge”StoC 信息,以及根据身份验证机制附加的信息给客户端;

如果 StoC 与 CtoS

相同,客户应拒绝并中止AA 建立过程。所以 StoC 与 CtoS 必须是独立生成的且不同的。(为了使这两个值一定不同,应该可以用 systemtitle 作为前缀,再加上随机生成的值)- Pass 3:

客户端根据对给定 AA 有效的 HLS 身份验证机制的规则处理StoC和其他信息,并将结果发送给服务器。服务器检查f(StoC)是否是正确处理的结果,如果是,则接受客户端的身份验证 - Pass 4:

服务器根据对给定 AA 有效的 HLS 身份验证机制的规则处理CtoS和附加信息,并将结果发送给客户端。客户端检查f(CtoS)是否是正确处理的结果,如果是,则接受服务器的身份验证。

总结,由服务端先校验客户端合法性,再由客户端校验服务端合法性

pass2后,如果 application context and xDLMS context合法(这两个参数在 pass1 和 2 交换或生成,pass2 后已存在,只不过要到 pass4 全走完才激活),则授予当前”Association SN / LN”对象的reply_to_HLS_authentication方法权限

pass3 和 4 依赖于 reply_to_HLS_authentication

TODO:从 control-function 状态图来看,只要 COSEM-OPEN 服务完成即可认为 AA 建立成功,但这里在 HLS 过程中,还需要完成 pass 3和4,才算 AA 建立完成,有冲突。

s9.2.2.3 Security context

安全套件security suite,确定可用的安全算法,参见 9.2.3.7;安全策略security policy,确定在 AA 内交换的所有 xDLMS APDUs 的保护类型。可能的安全策略在 9.2.7.2.2 中指定;安全材料security material,与给定安全算法相关的,包括安全密钥、初始化向量、公钥证书等。由于每个安全算法的安全材料都是特定的,因此在相关条款中详细指定了元素。

s9.2.2.4 Access rights

属性的访问权限包括:no_access、read_only、write_only 或 read_and_write。

方法的访问权限可以是 no_access 或 access。

可以对访问特定的属性或方法的 APDUs 单独配置加密,.request 和.response 也可以

s9.2.2.5 Application layer message security

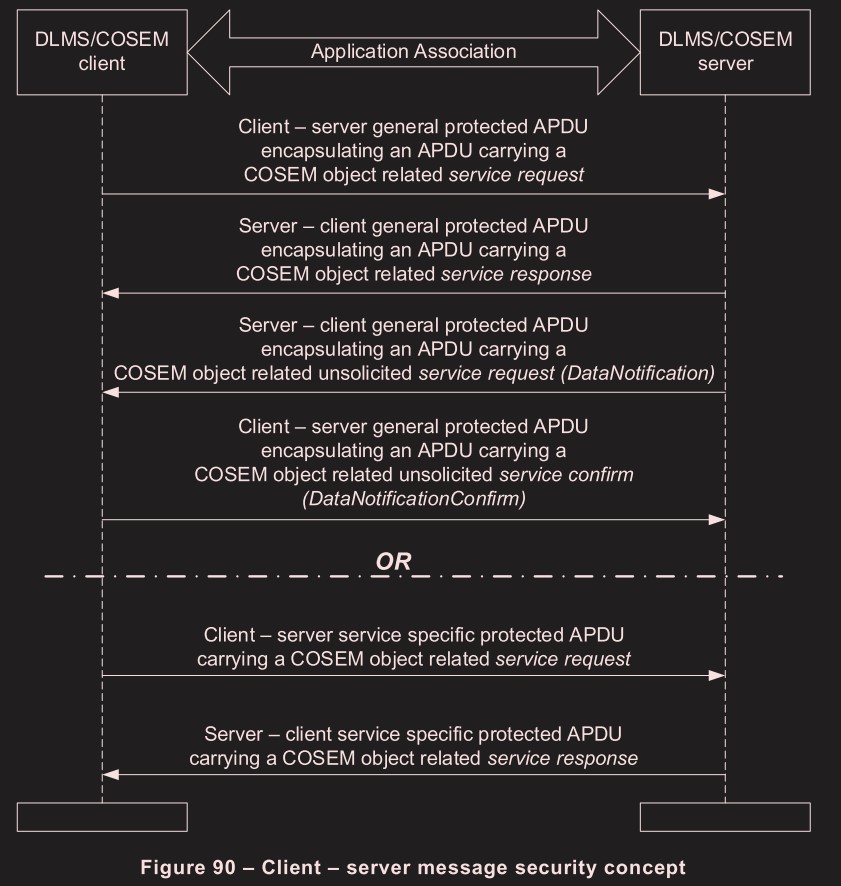

就是对称加密传输的过程,AA 已经建立的情况下

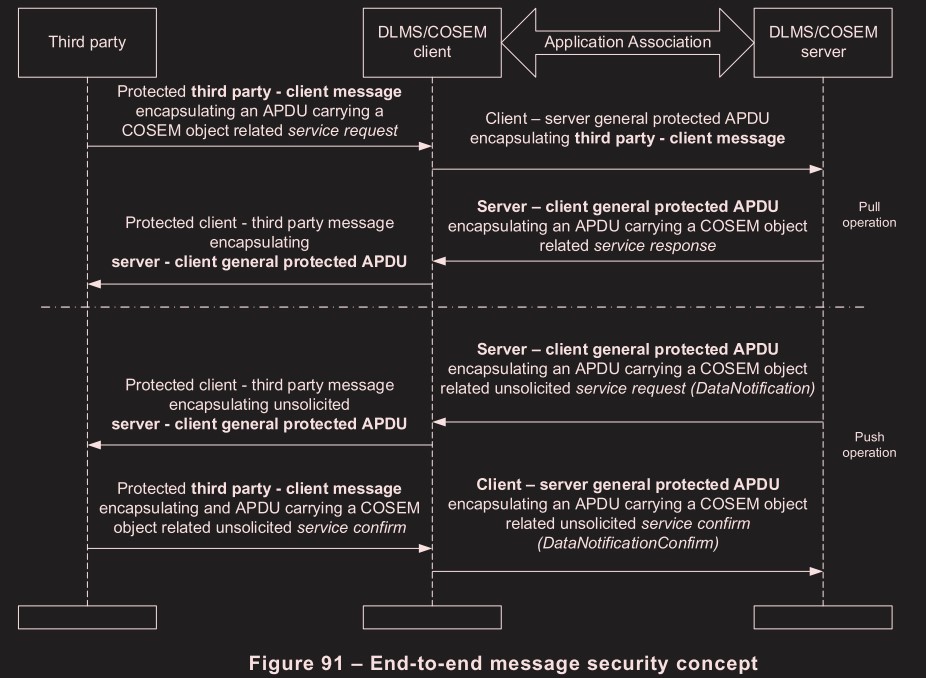

为了确保端到端消息安全性,第三方必须能够与 DLMS 服务器交换受保护的 xDLMS 服务请求。在这种情况下,客户端充当代理

第三方Third party:- 感知 DLMS/COSEM,即它可以

生成和处理封装了携带 COSEM 对象相关的服务请求和响应的 xDLMSAPDUs的消息; 它能够对携带请求的 xDLMS APDU 应用

自己的保护TODO:这个保护是不是不在 DLMS 规定的范围内,比如用 HTTP 传输,TLS 保护。但是接受服务端消息时又写到能够处理 server - client general protected APDU,AA 不是 client 和 server 建立的吗,third party 的密钥是哪里来的,对应9.2.7.3一起

- 它能够

验证由服务器和/或客户端应用的保护响应。

- 感知 DLMS/COSEM,即它可以

The DLMS client- 作为第三方和服务器之间的中间人

broker; - 根据

TP-client消息中包含的信息,为第三方提供适当的AA; 验证 TP

有权使用该 AA;验证方法超出了本技术报告的范围。这里提到了AA是client和server维护的,和third party无关,但third party可以利用这个AA传递消息

- 它可以验证第三方申请的保护;

封装第三方客户端消息到一个通用的受保护的 xDLMS APDU;- 它可以验证服务器对封装 COSEM 对象相关服务响应或未经请求的服务请求的 APDU 应用的保护;(Push 操作时);

- 它可以对发送到 TP 的受保护的 xDLMS APDU 应用自己的保护。

- 作为第三方和服务器之间的中间人

The server- 与第三方使用的

客户端(预先)建立AA; - 它可以检查使用 AA 的第三方的身份;

- 一旦客户端和/或第三方应用的保护被服务端成功验证,服务端将提供访问 COSEM 对象属性和方法的权限,这些属性和方法由安全策略和访问权限确定;

- 它应该准备响应——或者,在推送操作的情况下,一个未经请求的服务请求——并应用由传入请求的保护、访问权限和安全策略决定的保护。

- 与第三方使用的

s9.2.2.6 COSEM data security

对具体COSEM 对象内属性、方法参数等的保护,与 AL 层整体加密整个 xDLMS APDU 有区别。

s9.2.3 Cryptographic algorithms

- 散列函数 hash functions

- 对称加密 symmetric key algorithms

- 非对称加密 asymmetric key algorithms

s9.2.3.2 Hash function

一个好的哈希函数是单向函数(逆过程很难),且要找到产生相同哈希值的两个特定输入也是极其困难的。

哈希函数接受任意长度的输入,输出固定长度的值。

一般用于校验完整性

在 DLMS/COSEM 中使用哈希算法的目的如下:

- 数字签名,见 9.2.3.4.4;

- 密钥协议,见 9.2.3.4.6;

- HLS 认证。具体算法与认证机制有关,请参见 9.2.7.4。

s9.2.3.3 Symmetric key algorithms

对称密钥算法在 DLMS/COSEM 中用于以下目的:

- 使用 HLS 认证机制对通信伙伴进行认证,参见 9.2.7.4;

- xDLMS 消息的认证和加密,参见 9.2.7.2;

- COSEM 数据认证和加密,参见 9.2.7.5。

s9.2.3.3.2 Encryption and decryption

s9.2.3.3.3 Advanced Encryption Standard

AES 算法,属于分组加密算法

AES 结合了安全性、性能、效率、易于实现和灵活性。具体来说,该算法在各种计算环境的硬件和软件上都有良好的性能。此外,该算法对内存的要求非常低,这使得它非常适合于空间受限的环境。

TODO:内存占用少是不是因为是分组加密,每一块加解密时占用少导致的

s9.2.3.3.4 Encryption Modes of Operation

AES-GCM 可规避相同明文块加密成相同密文块带来的重复特征检测,密文块批量篡改的问题。

s9.2.3.3.5 Message Authentication Code

消息验证码 MAC

MAC 作用与 HASH 函数相似,都可以验证完整性,不同的是 MAC需要密钥而 HASH 不需要密钥。

MAC 一般依赖于对称加密密钥。

MAC 还能验证真实性,即使内容被篡改因为没有密钥也无法生成 MAC

但 MAC 不支持防止否认性,因为对称加密密钥可能被多人持有,无法判断消息到底是谁发送的,所有人都能否认自己是该消息的发送者。但数字签名是私钥生成的,私钥只允许一人持有,一旦发送,所有公钥持有者都能对其进行验证,发送者不能否认自己是该消息的发送者。

s9.2.3.3.6 Key wrapping

可以使用对称密钥算法使用密钥封装密钥(也称为密钥加密密钥)来封装(即加密)密钥材料。

master key

见 9.2.3.3.8

s9.2.3.3.7 Galois/Counter Mode

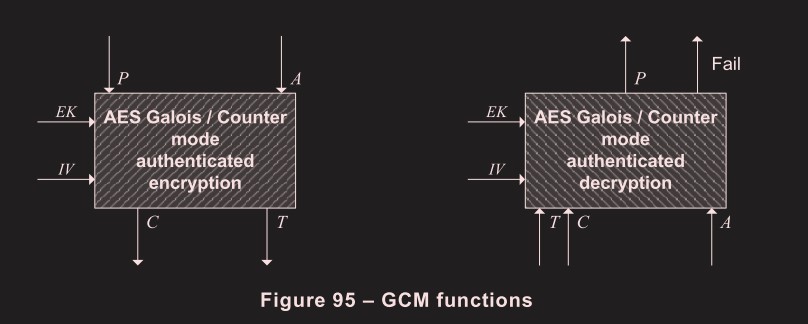

GCM 是 AES 算法的一种运行模式。

加密或认证可选,可以仅加密或仅认证

认证加密函数

输入:

密钥,EK明文,表示为P;附加认证数据Additional Authenticated Data(AAD),记为A;初始化向量initialization vector(IV)表示为IV。

明文和 AAD 是 GCM 保护的两类数据。GCM 保护了明文和 AAD 的真实性;GCM 还保护明文的机密性,而 AAD 则是透明的(

明文加密认证,AAD仅认证)长度要求(bit):

- len(P) < 2^39-256;

- len(A) < 2^64-1;

- 1 <= len(IV) <= 2^64-1.

P、A、IV 的位长都是

8的倍数,所以这些值都是字节串。输出:

- 一个与明文 P 位

长度相同的密文C - 一个

身份验证标记或标记,简称T

- 一个与明文 P 位

认证解密函数

输入:

密钥,EK- 密文 C

附加认证数据Additional Authenticated Data(AAD),记为A;- 一个

身份验证标记,简称T

输出:

- 一个与密文 C

长度相同的明文P - 一个特殊的

错误代码,在本技术报告中表示为 FAIL

- 一个与密文 C

The initialization vector, IV

就是 frame counter,每加密一次加 1,DLMS 协议里是 systemtitle + IC

- systemtitle

- 又称

固定字段- 64位(8字节)

- IC

- 又称

调用字段- 32位(4字节)

任意两个物理设备的

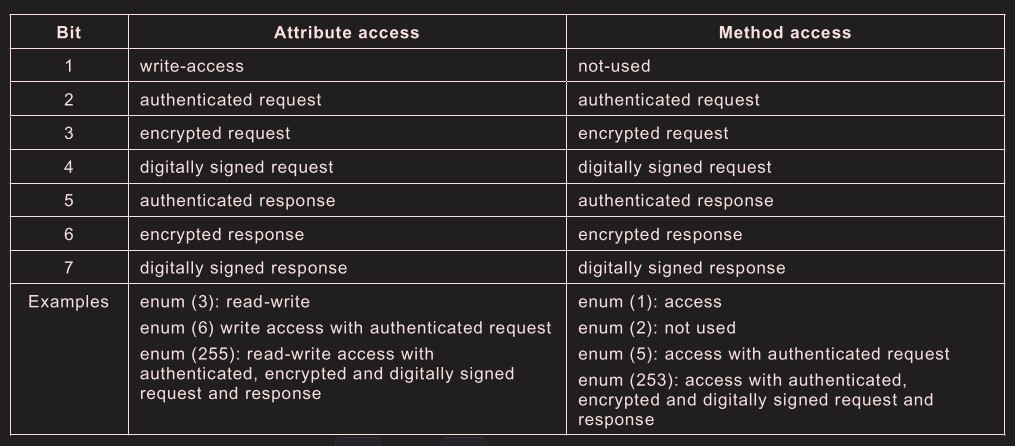

固定字段不能相同(由systemtitle保证唯一),对同一逻辑设备的任意两次请求的调用字段不能相同(每次请求递增)固定字段的位长将可以为给定密钥实现验证加密功能的不同物理设备的数量限制为 2^64。调用字段的位长将验证加密功能的调用次数限制为 2^32 输入集而不违反唯一性要求。每个加密密钥(EK)都有